Федеральное государственное бюджетное образовательное учреждение

Высшего профессионального образования

Уральский государственный университет путей сообщения

Кафедра «ИТ и ЗИ»

Курсовой проект

На

тему: «Проектирование ЛВС предприятия»

Выполнил Паршин К.А.

Проверил: к.т.н. доцент ст. гр. ИТ-311

Ахметгареев К.Ю

Екатеринбург,

2013

Введение

Локальная вычислительная сеть

Канальный уровень модели OSI

Схема расположения компьютеров

Расчет общей длины кабеля

Форматы кадров Ethernet

Протокол SIP

Коммутаторы

Маршрутизация

Мультисервис. IP - телефония, SIP, H.323

Распределение IP - адресов для ЛВС.

Программное и аппаратное обеспечение

Расчет сметной стоимости

Заключение

Список литературы

Введение

Локальная вычислительная сеть представляет собой совокупность узлов коммутации и линий связи, обеспечивающих передачу данных пользователей сети. Поэтому требования могут быть разделены на две части:

требования к узлам коммутации

требования в линиям связи

Целью любого проектирования является выбор варианта наиболее полно удовлетворяющего требованиям заказчика.

Спроектировать локальную

вычислительную сеть (ЛВС) предприятия для информационного обеспечения

взаимодействия отделов на этаже производственного здания (Приложение 1) с

учетом исходных данных:

1. Локальная вычислительная сеть

Локальная вычислительная сеть (ЛВС, локальная сеть; англ. Local Area Network, LAN) - компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт). Также существуют локальные сети, узлы которых разнесены географически на расстояния более 12 500 км (космические станции и орбитальные центры). Несмотря на такие расстояния, подобные сети всё равно относят к локальным.

Компьютеры могут соединяться между собой, используя различные среды доступа: медные проводники (витая пара), оптические проводники (оптические кабели) и через радиоканал (беспроводные технологии). Проводные, оптические связи устанавливаются через Ethernet, беспроводные - через Wi-Fi, Bluetooth, GPRS и прочие средства. Отдельная локальная вычислительная сеть может иметь связь с другими локальными сетями через шлюзы, а также быть частью глобальной вычислительной сети (например, Интернет) или иметь подключение к ней.

Чаще всего локальные сети построены на технологиях Ethernet или Wi-Fi. Для построения простой локальной сети используются маршрутизаторы, коммутаторы, точки беспроводного доступа, беспроводные маршрутизаторы, модемы и сетевые адаптеры.

Технологии локальных сетей реализуют, как правило, функции только двух нижних уровней модели OSI - физического и канального. Функциональности этих уровней достаточно для доставки кадров в пределах стандартных топологий, которые поддерживают LAN: звезда, общая шина, кольцо и дерево. Однако из этого не следует, что компьютеры, связанные в локальную сеть, не поддерживают протоколы уровней, расположенных выше канального. Эти протоколы также устанавливаются и работают на узлах локальной сети, но выполняемые ими функции не относятся к технологии LAN.

Протоколы ЛВС.

В ЛВС не требуется обеспечивать большинство функций, поэтому выполняемые функции разделены между физическим и канальным уровнями, причем канальный уровень расщеплен на два подуровня: управление доступом к среде (МАС) и управление логическим каналом (LLC).

В ЛВС в качестве кабельных передающих сред используются витая пара, коаксиальный кабель и оптоволоконный кабель.

Основные характеристики ЛВС:

Территориальная протяженность сети (длина общего канала связи);

Максимальная скорость передачи данных;

Максимальное число АС в сети;

Максимально возможное расстояние между рабочими станциями в сети;

Топология сети;

Вид физической среды передачи данных;

Максимальное число каналов передачи данных;

Метод доступа абонентов в сеть;

Структура программного обеспечения сети;

Возможность передачи речи и видеосигналов;

Условия надежной работы сети;

Возможность связи ЛВС между собой и с сетью более высокого уровня;

Возможность использования

процедуры установления приоритетов при одновременном подключении абонентов к

общему каналу.

Канальный уровень модели OSI

Канальный уровень обеспечивает надежную передачу данных по физическому сетевому каналу. Различные спецификации канального уровня определяют различные характеристики сетей и протоколов, включая физическую адресацию, сетевую топологию, диагностирование ошибок, чередование фреймов и управление потоком. Физическая адресация определяет, каким образом адресуются устройства на канальном уровне. Сетевая топология состоит из спецификаций канального уровня, которые определяют физическое соединение устройств, такие топологии, как шинная или кольцевая. Диагностирование ошибок информирует протоколы высшего уровня о том, что произошла ошибка передачи, а чередование фреймов данных пересортирует фреймы, которые передавались с нарушением последовательности, определенным протоколом IEEE 802.3. Наконец, управление потоком управляет передачей данных таким образом, что принимающее устройство не будет перегружено большим трафиком, чем оно может обработать в единицу времени.

Канальный уровень разбит на два подуровня: подуровень управления логическим соединением (Logical Link Control - LLC) и подуровень управления доступом к передающей среде (Media Access Control - MAC). Подуровень управления логическим соединением (LLC) канального уровня управляет обменом данными между устройствами по одному каналу сети. Подуровень LLC определяется в спецификации IEEE 802.2 и поддерживает как службы, работающие без подтверждения соединений, так и службы, ориентированные на соединения, используемые протоколами высшего уровня. Спецификация IEEE 802.2 определяет количество полей фреймов канального уровня, позволяющих разделение несколькими протоколами высшего уровня одного физического канала данных.

Подуровень управления доступом к

передающей среде (MAC) канального уровня управляет доступом протоколов к

физической сетевой среде. Спецификация IEEE определяет MAC адреса и позволяет

на канальном уровне множеству устройств идентифицировать друг друга уникальным образом.

3. 100Base-TX

Стандарт этого физического интерфейса предполагает использование неэкранированной витой пары категории не ниже 5. Он полностью идентичен стандарту FDDI UTP PMD, который также подробно рассмотрен в главе 6. Физический порт RJ-45 как и в стандарте 10Base-T может быть двух типов: MDI (сетевые карты, рабочие станции) и MDI-X (повторителе Fast Ethernet, коммутаторы). Порт MDI в единичном количестве может иметься на повторителе Fast Ethernet. Для передачи по медному кабелю используются пары 1 и 3. Пары 2 и 4 - свободны. Порт RJ-45 на сетевой карте и на коммутаторе может поддерживать на ряду с режимом 100Base-TX и режим 10Base-T или функцию автоопределения скорости. Большинство современных сетевых карт и коммутаторов поддерживают эту функцию по портам RJ-45 и кроме этого могут работать в дуплексном режиме.

BASE-TX использует для передачи

данных по одной паре скрученных (витых) проводов в каждом направлении,

обеспечивая до 100 Мбит/с пропускной способности в каждом направлении.

Витая пара - слаботочный кабель для

передачи данных с помощью электрического сигнала по медным или алюминиевым

омеднёнными жилам. В современном мире, кабель UTP 5e глубоко используется в СКС

(структурированных кабельных системах). Среди разновидностей UTP различающихся

характеристиками и количеством жил, наиболее часто встречаются UTP 5e по 4 пары

и UTP 2 пары для внутренней прокладки и внешней, в последнем случае, в

конструкции кабеля имеется трос. UTP с тросом удобно прокладывать по улице между

зданиями, а цена данной продукции существенно ниже аналогов. Обычно внешняя

витая пара UTP изготавливается в черной оболочке из поливинилхлорида, в том

числе с экраном в виде металлической оплетки в бухтах с разной длиной,

распространенный вариант - 305 метров бухта. Для прокладки в помещениях цвет

оболочки - серый. В основном UTP применяется для подключения абонентов к сети

Интернет или построения локальной вычислительной сети, в этом случае при

использовании 100-мегабитного соединения используются только две витые пары 5е,

при гигабитном соединении - все 4. Свое второе название "витая пара"

получила за счёт скрутки жил попарно, расшифровывается UTP - Unshielded twisted

pair. Благодаря своей сбалансированности кабель обладает всеми необходимыми

характеристиками для СКС, среди мировых производителей кабеля UTP наиболее

известны такие марки, как: Hyperline, Neomax, iO-SCS, MAXYS, SilverLAN. Как

правило, оптовые цены на UTP 5e гораздо ниже среди аналогичной кабельной

продукции, в нашем ассортименте вся "витая пара" сертифицирована и

соответствует мировым стандартам качества.

Схема расположения компьютеров

Для того, что бы начертить план

нашего помещения воспользуемся программой «Компас». Масштаб чертежа 1:100.

Сразу же расположим на плане 27 рабочих места согласно заданию, два

коммутатора, и определим трассу прокладки кабеля, что бы она удовлетворяла всем

нашим условиям.

Расчет общей длины кабеля

Используя полученный чертеж,

рассчитаем необходимую длину кабеля L, для прокладки нашей сети. Для расчета пользуемся

формулой (1). Так же при расчете учитываем все подъемы, спуски, повороты и т.д.

После нахождения необходим длины кабеля L проверим её на соответствие условию

(2).

где:i - расстояние от

i-ого рабочего места до коммутатора К1;j - расстояние от j-ого рабочего места

до коммутатора К2;- расстояние от коммутатора К1 до маршрутизатора М;-

расстояние от коммутатора К2 до маршрутизатора М;

8*300b ≤ L ≤

300b (2)

где:- целое число бухт

кабеля.

Табл. 1 Длины кабелей

|

|

|

||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|

|

Данная длина кабеля удовлетворяет

нашему условию.

Форматы кадров Ethernet

Данные, передаваемые в сети Ethernet, разбиты на кадры. Данные по сети в чистом виде не передаются. Как правило, к единице данных "пристраевается" заголовок. В некоторых сетевых технологиях добавляется также окончание. Заголовок и окончание несут служебную информацию и состоят из определённых полей.

Так как существует несколько типов кадров, то для того, чтобы понять друг друга, отправитель и получатель должны использовать один и тот же тип кадров. Кадры могут быть четырёх разных форматов, несколько отличающихся друг от друга. Базовых форматов кадров (raw formats) существует всего два - Ethernet II и Ethernet 802.3. Эти форматы отличаются назначением всего одного поля.

Для успешной доставки информации получателю каждый кадр должен кроме данных содержать служебную информацию: длину поля данных, физические адреса отправителя и получателя, тип сетевого протокола и т.д.

Для того, чтобы рабочие станции имели возможность взаимодействовать с сервером в одном сегменте сети, они должны поддерживать единый формат кадра. Существует четыре основных разновидности кадров Ethernet:Type II802.3802.2SNAP (SubNetwork Access Protocol).

Минимальная допустимая длина всех

четырёх типов кадров Ethernet составляет 64 байта, а максимальная - 1518 байт.

Так как на служебную информацию в кадре отводится 18 байт, то поле

"Данных" может иметь длину от 46 до 1500 байт. Если передаваемые по

сети данные меньше допустимой минимальной длины, кадр будет автоматически

дополняться до 46 байт. Столь жёсткие ограничения на минимальную длину кадра

введены для обеспечения нормальной работы механизма обнаружения коллизий.

Для того, чтобы сеть Ethernet, состоящая из сегментов различной физической природы, работала корректно, необходимо, чтобы выполнялись три основных условия:

)Количество станций в сети не превышает 1024 (с учетом ограничений для коаксиальных сегментов).

)Удвоенная задержка распространения сигнала (Path Delay Value, PDV) между двумя самыми удаленными друг от друга станциями сети не превышает 575 битовых интервалов.

)Сокращение межкадрового расстояния (Interpacket Gap Shrinkage) при прохождении последовательности кадров через все повторители не более, чем на 49 битовых интервалов (напомним, что при отправке кадров станция обеспечивает начальное межкадровое расстояние в 96 битовых интервалов).

Соблюдение этих требований обеспечивает корректность работы сети даже в случаях, когда нарушаются простые правила конфигурирования, определяющие максимальное количество повторителей и максимальную длину сегментов каждого типа.

Физический смысл ограничения задержки распространения сигнала по сети уже пояснялся - соблюдение этого требования обеспечивает своевременное обнаружение коллизий.

Требование на минимальное межкадровое расстояние связано с тем, что при прохождении кадра через повторитель это расстояние уменьшается. Каждый пакет, принимаемый повторителем, ресинхронизируется для исключения дрожания сигналов, накопленного при прохождении последовательности импульсов по кабелю и через интерфейсные схемы. Процесс ресинхронизации обычно увеличивает длину преамбулы, что уменьшает межкадровый интервал. При прохождении кадров через несколько повторителей межкадровый интервал может уменьшиться настолько, что сетевым адаптерам в последнем сегменте не хватит времени на обработку предыдущего кадра, в результате чего кадр будет просто потерян. Поэтому не допускается суммарное уменьшение межкадрового интервала более чем на 49 битовых интервалов.

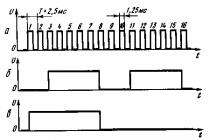

Расчет PDV- временная задержка. Первое слагаемое описывает задержку во всех кабельных сегментах. Второе слагаемое описывает временную задержку в узлах коммутации. Третье слагаемое - задержку в сетевых адаптерах.

Если скорость 10 Мбит/с à PDV должно быть не более 576 бит на интервал.

Если скорость 100 Мбит/с àPDV не более 512 бит на интервал. (бит на интервал 6t).

При подсчете PDV необходимо найти 2 самых удаленных друг от друга компьютера в сети. Так же необходимо определить задержки в концентраторах.

Увеличение PDV более максимального значения провит к существенному числу коллизий, из-за того что кадр минимальной длинны 64б не успевает обойти сеть 2 раза и механизм collisium detected не фиксирует конфликт.

(UTP-5) = 1,112 bt/M - задержки в кабеле категории TX

(2TX/FX) =100 bt - задержки в 2х адаптерах категории ТХ

(TX/FX) = 92 bt - задержки в коммутаторах и маршрутизаторах 2й категории= (17,34 + 16,91 + 51,61 + 20,35) * 1,112 + 3 * 92 + 100 = 505,9 bt

Мбит/с => PDV < 512 bt

bt - запас межкадрового интервала

Для качественной работы сети нужно, что бы PDV удовлетворяло следующему условию: PDV ≤ 512 bt.

В нашем случае это условие

выполняется. Так как все наши условия выполняются, то можно окончательно

вычерчивать трассу прокладки кабеля (приложение 1).

Протокол SIP

Протокол инициирования сеансов - Session Initiation Protocol (SIP) является протоколом прикладного уровня и предназначается для организации, модификации и завершения сеансов связи: мультимедийных конференций, телефонных соединений и распределения мультимедийной информации. Пользователи могут принимать участие в существующих сеансах связи, приглашать других пользователей и быть приглашенными ими к новому сеансу связи. Приглашения могут быть адресованы определенному пользователю, группе пользователей или всем пользователям.

В основе протокола лежат следующие принципы:

Персональная мобильность пользователей. Пользователи могут перемещаться без ограничений в пределах сети, поэтому услуги связи должны предоставляться им в любом месте этой сети. Пользователю присваивается уникальный идентификатор, а сеть предоставляет ему услуги связи вне зависимости от того, где он находится. Для этого пользователь с помощью специального сообщения - REGISTER - информирует о своих перемещениях сервер определения местоположения.

Масштабируемость сети. Она характеризуется, в первую очередь, возможностью увеличения количества элементов сети при её расширении. Серверная структура сети, построенной на базе протокола SIP, в полной мере отвечает этому требованию.

Расширяемость протокола. Она характеризуется возможностью дополнения протокола новыми функциями при введении новых услуг и его адаптации к работе с различными приложениями.

Взаимодействие с другими

протоколами сигнализации. Протокол SIP может быть использован совместно с

протоколом Н.323. Возможно также взаимодействие протокола SIP с системами

сигнализации ТфОП - DSS1 и ОКС7. Для упрощения такого взаимодействия сигнальные

сообщения протокола SIP могут переносить не только специфический SIP, адрес, но

и телефонный номер. Кроме того, протокол SIP, наравне с протоколами H.323 и

ISUP/IP, может применяться для синхронизации работы устройств управления

шлюзами.

10. Коммутаторы

Цели применения:

увеличение пропускной возможносли ЛВС

создание параллельной обработки потоков пакетов внутренней сети - IntraNet и внешней - Internet

решение вопросов безопасности сети

оптимизация архитектуры сети

Классификация:

Коммутаторы первого уровня:

Оптические коммутаторы - выполнены на основе призм и работает на принципе физики оптики (расщепление сигнала). Они коммутируют оптические сигналы.

Коммутаторы второго уровня:

переключение (cross bar) с буферизацией на входе

самомаршрутизация (self route) с разделяемой памятью

высокоскоростная шина (high speed bus)bar - переключение с буферизацией на входе, основанное на коммутационной матрице.road - управляемая многовходовая память

Сравнительный анализ технологий коммутации.

Технология cross bar обеспечивает наивысшее быстродействие и пропускную способность коммутатора в виду отсутствия внутренней памяти.

Коммутаторы, выполненные на такой технологии вносят минимальные временные задержки в сети передачи данных. Такие коммутаторы называются коммутаторами для раб. группы 1-го класса. Данные коммутаторы простое устройство и небольшую стоимость. Изображается в виде моноблока с ограниченным числом портов.

Недостаток технологии:

не фильтруются кадры, имеющие ошибки

минимальные возможности по администрированию

возможна внутренняя блокировка матрицыroad.

Поскольку в данной технологии кадр полностью помещается во внутреннюю память коммутатора, то на ряду с MAC адресом получателя проверяется контрольная сумма кадра, и если происходит несовпадение, то такой кадр коммутатором удаляется.

Достоинства:

отсутствие блокировок

наличие фильтрации незначительных кадров

количество портов может быть гораздо больше чем в crossbar

больше возможностей по администрированию, в частности, по фильтрации кадров.

Недостатки:

существенная временная задержка при обрабатывании кадра

такие коммутаторы к рабочей группе 1-го класса.

стоимость self-road больше чем crossbar

Коммутаторы 3 уровня.

Принято называть коммутаторами с функцией маршрутизации. Работает на 3-х уровнях модели OSI. Кроме сетевой задачи коммутации кадров в сети могут осуществлять маршрутизацию пакетов интернет приложений.

Нет разницы, что используется MAC адрес или ip протокол. У него имеется таблица соответствия MAC и IP адресов.

Коммутаторы 4 уровня.

Технология коммутации на

уровне 4 включает в себя возможности управления производительностью и трафиком

коммутаторов уровня 2 и 3, дополняя их новыми функциями, в том числе

возможностями управления серверами и приложениями. Новые коммутаторы используют

информацию, которая содержится в заголовках пакетов и относится к уровню 3 и 4

стека протоколов, такую как IP-адреса источника и приемника, биты SYN/FIN,

отмечающие начало и конец прикладных сеансов, а также номера портов TCP/UDP для

идентификации принадлежности трафика к различным приложениям. На основании этой

информации, коммутаторы уровня 4 могут принимать решения о перенаправлении

трафика того или иного сеанса.

Маршрутизация

Цель маршрутизации: накопление информации для маршрутизируемых протоколов стека TCP/IP путем составления и корректировки таблицы маршрутизации.

Маршрутизация выполняется на сетевом уровне модели OSI.

Сетевой уровень обеспечивает решения следующих задач:

Согласует принципы передачи данных

Решает проблему протоколов. WAN работает с LAN

Различает формат данных

Различает среды передачи данных.

Это все возможно благодаря большому количеству протоколов.

Главный протокол на

сетевом уровне модели OSI IP протокол. Его задача передача пакетов от

отправителя к получателю, где отправитель и получатель являются компьютерами.

Каждому хосту в глобальной сети присваивается свой IP адрес. Используется 4

класса:

В классе А первый байт идет на структуру сети 3 байта на адрес хоста.

В классе В 2 байта - адрес сети, 2 байта - адрес хоста

В классе С 3 байта - адрес, 1 байт хост.

Общая длина IP пакета может достигать 64 байта. IP опции распространяются на способы маршрутизации.

Маршрутизация в глобальных сетях происходит следующим образом: создается запрос, предположим запрос PING, в сообщении имеется информация IP отправителя и IP получателя. Данный запрос идет на маршрутизатор, и далее пересылается на все маршрутизаторы, они смотрят в сообщение и определяют имеется ли у них в таблице информация об IP получателе. Если да, в ответном сообщении содержится информация об MAC адресе получателя. Данные записываются в ARP таблицу. Таким образом, устанавливается связь. ARP запрос - это один из огромного числа протоколов, которые работают на сетевом уровне модели OSI. Так же на сетевом уровне работаю такие протоколы, как ICMP, IPsec, RIP, DGP.

Характеристика протоколов:

надежность

стабильность

простота

сходимость

оптимальность

Классификация протоколов по способу управления:

статические (постройки таблицы маршрутизации выполняется в ручную, маршруты не меняются с течением времени)

динамические (постройка таблицы выполняется автоматически по мере изменения в сети передачи данных)

Для реализации всех этих протоколов

используется, как уже было сказано чуть ранее, маршрутизатор. Это сетевое

устройство, которое предназначено для соединения локальных сетей в единую

структурированную сеть с управляемым трафиком и высокими возможностями защиты.

Мультисервис. IP - телефония, SIP, H.323

локальная вычислительная сеть

Для того чтобы передавать голос, видео и данные в глобальных сетях были созданы сети нового поколения NGN. Благодаря NGN появилась возможность устраивать IP телефонию, аудио(видео)конференцию. Это стало возможно с помощью softswitch. - программный коммутатор, управляющий сеансами VoIP. В нем реализуется несколько подходов к построению IP-телефонии: H.323, SIP, MGCP..323 рекомендация ITU-T, набор стандартов для передачи мультимедиа-данных по сетям с пакетной передачей.

Сигнализация - формирует соединение и управляет его статусом, описывает тип передаваемых данных

Управление потоковым мультимедиа (видео и голос) - передача данных посредством транспортных протоколов реального времени (RTP)

Приложения передачи данных.

Коммуникационные интерфейсы - взаимодействие устройств на физическом, канальном, сетевом уровнях.Session Initiation Protocol - протокол установления сеанса передачи данных, который описывает способ установления и завершения пользовательского интернет-сеанса, включающего обмен мультимедийным содержимым.

В основу протокола рабочая группа заложила следующие принципы:

Простота: включает в себя только шесть методов (функций)

Персональная мобильность пользователей. Пользователи могут перемещаться в пределах сети без ограничений. При этом набор предоставляемых услуг остается неизменным.

Масштабируемость сети. Структура сети на базе протокола SIP позволяет легко ее расширять и увеличивать число элементов.

Расширяемость протокола. Протокол характеризуется возможностью дополнять его новыми функциями при появлении новых услуг.

Интеграция в стек существующих протоколов Интернет. Протокол SIP является частью глобальной архитектуры мультимедиа, разработанной комитетом IETF. Кроме SIP, эта архитектура включает в себя протоколы RSVP, RTP, RTSP, SDP.

Взаимодействие с другими протоколами сигнализации. Протокол SIP может быть использован совместно с другими протоколами IP-телефонии, протоколами ТфОП, и для связи с интеллектуальными сетями.

Таким образом softswitch позволят организовывать мультисервис. С помощью сети передачи данных пользователи могут пользоваться VoIP телефонами, IP телевидением, и многими другими функциями. - power over Ethernet, это система, позволяющая преобразовывать переменное напряжение 220 В в постоянное 48 В (от 36 до 52 В). Данная технология используется в коммутаторах для питания web камер, или IP телефонов.

Главное преимущество технологии PoE - отсутствие необходимости тянуть к сетевым устройствам отдельную электропроводку для подачи питания туда, где её нет. Беспроводные точки доступа, камеры видео наблюдения, системы контроля доступа, которые получают питание по технологии PoE, можно устанавливать везде, где это необходимо. Облегчается работа инсталлятора в труднодоступных местах.

Я выбрал телефон Cisco Systems

CP-7906G, так как он отвечает нашим требованиям: IP-телефон на 1 линию с 1

портом Fast Ethernet и поддержкой PoE

Распределение IP - адресов для ЛВС

Имеется один IP - адрес, который определил провайдер (задан):

10.0.5 - IP- адрес

255.255.192/26 маска сети

10.0.5/26 - идентификатор сети

10.0.63 - широковещательсеть 197.10.0.0/28

10.0.1/28 197.10.0.5/28

10.0.2/28 197.10.0.6/28

10.0.3/28 197.10.0.7/28

10.0.4/28 197.10.0.8/28

10.0.9/28 - IP - телефон

10.0.15 Широковещательный адрессеть 197.10.0.16/28

10.0.17/28 197.10.0.21/28

10.0.18/28 197.10.0.22/28

10.0.19/28 197.10.0.23/28

10.0.20/28 197.10.0.24/28

10.0.31 Широковещательный адрессеть 197.10.0.32/28

10.0.33/28 197.10.0.35/28

10.0.34/28 197.10.0.36/28

10.0.47 Широковещательный адрессеть 197.10.0.48/28

10.0.49/28 197.10.0.53/28

10.0.50/28 197.10.0.54/28

10.0.51/28 197.10.0.55/28

10.0.63 Широковещательный адрес

Программное и аппаратное

обеспечение

В нашем курсовом проекте выбрана отрасль строительство. Данная отрасль занимается созданием архитектурных проектов зданий, городских сооружений и прочего.это мощная САПР платформа, которая объединяет знакомый набор базовых функций с усовершенствованным набором 2D инструментов и интеллектуальным прямым 3D моделированием для Windows и Linux по приемлемой цене.читает и записывает данные в формате dwg и предлагает очень высокую совместимость с AutoCAD®. В дополнение к этому BricsCAD предлагает прямое 3D моделирование в формате dwg. BricsCAD - намного больше чем просто альтернатива.

Благодаря полному набору совместимых

API, приложения сторонних разработчиков могут работать на BricsCAD без

модификации исходного кода.

Системный блок DNS Extreme

Тип процессора Intel Core i5

Код процессора i5 3340

Количество ядер процессора 4

Частота процессора 3100 МГц

Размер оперативной памяти 8192 Мб

Объем жесткого диска 1000 Гб

Оптический привод DVD±RW

Чипсет графического контроллера NVIDIA GeForce GTX 650

Размер видеопамяти 1024 Мб

Сервер Cisco UCS C240 M3

Тип процессора Intel Xeon

Чипсет Intel® C600

Процессор Intel® Xeon® E5 2620

Частота процессора 2.0 ГГц

Установлено ЦП 1

Питание 2 x 650 Вт

Коммутатор Cisco WS-C3560V2-24PS-S

Количество портов коммутатора 24 x Ethernet 10/100 Мбит/сек

Маршрутизатор Cisco 857-K9

Объем оперативной памяти 64 Мб

Количество портов коммутатора 4 x Ethernet 10/100 Мбит/сектелефон Cisco 7906G

Сетевые интерфейсы 1 x RJ-45 10/100BASE-TX

с портом Fast Ethernet и поддержкой PoE

Витая пара UTP 5e

(полоса частот 125 МГц) 4-парный кабель, усовершенствованная категория 5. Скорость передач данных до 100 Мбит/с при использовании 2 пар и до 1000 Мбит/с при использовании 4 пар. Кабель категории 5e является самым распространённым и используется для построения компьютерных сетей. Ограничение на длину кабеля между устройствами (компьютер-свитч, свитч-компьютер, свитч-свитч) - 100 м.

Расчет сметной стоимости

|

Оборудвание/Программа |

Название |

Количество |

Цена, руб/шт |

Цена, руб |

|

|

Системный блок, с ОС Windows 7 Home Premium 64-bit |

|||||

|

Клавиатура |

Gigabyte GK-K6150 Multimedia USB Black |

||||

|

DNS OFFICE WRD-039BS Black USB |

|||||

|

Операционная система |

Microsoft Windows Server 2008 R2 Standart Edition SP1 (64-bit) |

||||

|

Антивирусное ПО |

Kaspersky Internet Security |

3990 на 5 ПК 1790 на 2 ПК |

|||

|

IP-телефон |

Cisco Systems CP-7906G |

||||

|

UTP 4 пары кат.5e |

305 м(бухта) |

||||

|

Plug RJ45 5E 8P8C |

|||||

|

Настенная розетка |

Plug RJ45 кат.5 |

||||

|

Кабель-канал |

|||||

|

Угол внутренний |

|||||

|

Коммутатор |

Cisco WS-C3560V2-24PS-S |

||||

|

Маршрутизатор |

|||||

|

Cisco UCS C240 M3 |

|||||

|

Шкаф серверный |

|||||

|

Работы по проектированию и монтажу |

|

|

Итого:2 279 806 рублей

Заключение

В ходе проделанной работы была спроектирована ЛВС предприятия, определена трасса прокладки кабеля, было выбрано необходимое оборудование и программное обеспечение. Так же была сосчитана смета на реализацию ЛВС. Итоговые характеристики сети получились следующими:

Количество рабочих мест - 27, шт;

Топология - звезда;

Скорость передачи - 100, Мбит/с;

Срок эксплуатации - 10, лет;

Сметная стоимость ЛВС - 2 200 833

руб.

Список литературы

1)Лекции по предмету «Инфокоммуникационные системы» - преподаватель Паршин К.А.

) DNS online магазин -www.dns.ru

Второй этап создания локальной сети представляет собой программное проектирование ЛВС и включает в себя настройку сервера и РС для работы в сети.

Исходные данные для программного проектирования ЛВС указаны в табл.2.

Таблица 2

| Исходные данные | Предпоследняя цифра в шифре студента | |||||||||

| Количество подсетей | ||||||||||

| Максимальное количество РС в сети | ||||||||||

| IP-адрес сети | 192.168.1 | 192.168.2 | 192.168.3 | 192.168.4 | 192.168.5 | 192.168.6 | 192.168.7 | 192.168.8 | 192.168.9 | 192.168.10 |

| Установка компонента сетевой ОС | DHCP | DNS | IIS FTP | Active Directory | DHCP | DNS | IIS FTP | Active Directory | DHCP | DNS |

Перечень работ по программному проектированию ЛВС:

1. Определить IP адреса и маски подсетей для всех РС в соответствии с исходными данными. Для этого, например, можно использовать методику, изложенную в .

2. Описать процесс настройки РС для работы в сети.

3. Описать процесс установки заданного в табл.2 компонента сетевой ОС.

Администрирование ЛВС

Администрирование ЛВС заключается в создании учетных записей пользователей, разбиении их на группы, создании сетевых папок и выдаче пользователям разрешений на действия с этими папками и их содержимым. В рамках данного раздела курсовой работы студент должен решить одну задачу по администрированию ЛВС, выбрав ее номер из таблицы 3 в соответствии со своим шифром. В пояснительной записке необходимо дать подробно обоснованное решение задачи.

Таблица 3

Задача №1

Необходимо организовать доступ к общей папке PUBLIC исходя из следующих требований:

· Все пользователи группы Users должны иметь возможность считывать документы и файлы в этой папке

· Все пользователи группы Users должны иметь возможность создавать документы в этой папке

· Все пользователи группы Users должны иметь возможность изменять содержание, свойства и разрешения документов, создаваемых в этой папке.

Выбрать необходимые разрешения для общей папки и разрешения NTFS для обеспечения заданных требований.

Задача №2

Пользователь Иван является членом следующих групп Бухгалтерия, Менеджеры, Операторы печати. Для общего сетевого ресурса DELL эти группы имеют следующие разрешения:

· Бухгалтерия: Change

· Менеджеры: Read

· Операторы печати: Full control.

Кроме того, Иван имеет разрешения NTFS типа Read для папки DELL и ее содержимого. Какие действия Иван может производить с файлами, входящими в каталог DELL, после подключения к ним как к общим ресурсам?

Задача №3

Требуется организовать доступ к общей папке BALL, используемой как публичная доска объявлений для группы пользователей Members данного домена. Пользователи этой группы должны иметь возможность:

· Просматривать список объявлений

· В любой момент помещать свои собственные объявления на доску

· Не иметь возможность удалять эти объявления после их публикации на доске

Выбрать необходимые разрешения для общей папки и разрешения NTFS для обеспечения заданных требований

Задача №4

Необходимо организовать доступ к личным почтовым ящикам PB1, PB2, PB3 для пользователей U1,U2,U3, являющихся членами группы Group данного домена. В своих личных почтовых ящиках пользователи должны иметь возможность управлять документами, а в чужих – только помещать новые письма, не видя содержимого ящика. Выбрать необходимые разрешения NTFS для обеспечения заданных требований

Задача №5

User1- член групп Group I, Group2 и Group3. Для папки FolderA у Groupl есть разрешение Read, у Group3 - Full Control (Полный доступ), а группе Group2 для этой папки разрешений не назначено. Какие результирующие разрешения будет иметь User1 для FolderA?

Задача №6

User1 также является членом группы Sales, которой назначено разрешение Read (Чтение) для FolderB. Для User1, как отдельного пользователя, запрещено разрешение Full Control (Полный доступ) для FolderB. Какие результирующие разрешения будет иметь User1 для FolderB?

Задача №7

Джимбоб остается членом групп Бухгалтерия, Менеджеры и Операторы печати; кроме того, раздраженный начальник добавил его в группу Опасные. Эти группы имеют следующие разрешения на доступ к общему ресурсу SalesFeb:

§ Бухгалтерия: Изменение, запись

§ Менеджеры: Чтение.

§ Операторы печати: Полный доступ.

§ Опасные: Нет доступа.

Кроме того, Джимбоб имеет разрешения NTFS на Чтение каталога SalesFeb и его содержимого. Какие действия Джимбоб может производить с файлами, входящими в каталог SalesFeb после получения доступа к ним через общий ресурс?

Задача №8

Вы желаете получить доступ к файлу, расположенному на NTFS в общем каталоге \UserGuide. Группа Продажи имеет разрешение на Изменение общего ресурса. Группа Маркетинг имеет разрешение на Чтение общего ресурса. Группа Бухгалтерия имеет разрешение Нет доступа к общему ресурсу. Вы имеете Разрешение на Полный доступ к обьекту. Вы являетесь участником всех трех групп. Какое разрешение вы имеете в итоге?

Задача №9

Вам нужно получить доступ к файлу VENDORS.TXT, который находится в только что созданном общем каталоге \\Sates\Documents домена Sales. Вы - член группы Маркетинг домена Sales. Какие дополнительные установки должны быть указаны, чтобы вы могли получить доступ к файлу VENDORS.TXT?

Задача №10

Что происходит с разрешениями, назначенными для файла, когда файл перемещается из одной папки в другую на том же томе NTFS? Что происходит, когда файл перемещается в папку на другом томе NTFS?

3.2 Структура курсовой работы (проекта)

По структуре курсовая работа (проект) практического характера состоит из:

Введения, в котором раскрывается актуальность и значение темы, формулируются цели и задачи работы;

Специальная часть, которая представлена расчётами, графиками, таблицами, схемами и т. п.;

Заключения, в котором содержатся выводы и рекомендации относительно возможностей практического применения материалов работы;

Списка литературы;

Приложения.

Курсовая работа (проект) должна начинаться титульным листом. Титульный лист курсовой работы (проекта) оформляется в строгом соответствии с требованиями (см. приложение №2).

После титульного листа следует содержание (лист не нумеруется). В нем содержится название разделов и подразделов с указанием страниц (см. приложение 3).

В содержании последовательно перечисляются названия структурных частей курсовой работы (проекта). Следует иметь в виду, что названия разделов содержания должны быть краткими и четкими, точно соответствовать логике содержания работы. Введение и заключение дополнительной расшифровки иметь не должны. Обязательным является указание страницы, с которых начинаются все пункты содержания. Заголовки в содержании должны в точности повторять заголовки, имеющиеся в тексте курсовой работы (проекта).

Введение является вступительной, наиболее показательной частью курсовой работы (проекта), в нем отражаются основные достоинства работы. Объем введения обычно занимает около 10% от общего объема курсовой работы (проекта).

Введение

Во введении отражается:

Актуальность и значимость выбранной студентом для исследования темы;

Объект и предмет исследования;

Цели и задачи курсового исследования;

Гипотеза исследования;

Методы исследования;

Предположение о результатах исследования (практическая значимость).

Актуальность следует определять как значимость, важность, приоритетность выбранной темы. Актуальность исследования надо подтвердить положениями и доводами в пользу научной и практической значимости решения проблем и вопросов, обозначенных в курсовой работе (проекте).

Например:

Актуальность данной работы определяется растущей популярностью сети интернет, ростом числа пользователей сети, количеством сервисов и возможностей. Всё это представляет большие требования к разработке и выбору подходящего программного обеспечения, которое должно эффективно развиваться вместе с локальной компьютерной сетью.

Объект исследования – является тот факт, событие или явление, которое будет рассматриваться в курсовой работе.

Например:

Объект исследования является локальная компьютерная сеть.

Предмет исследования – это составляющая часть объекта исследования. Именно это является главной отличительной чертой предмета от объекта исследования.

Например:

Предмет исследования – структура и функции локальной компьютерной сети.

Цели и задачи исследования содержат формулировки основной цели, которая видится в решении основной проблемы, то есть тот результат, который нужно достичь в ходе исследования. В соответствии с основной целью следует выделить и несколько задач, решение которых необходимо для достижения цели.

Например:

Цель работы состоит в анализе структуры и функций программного обеспечения локальных компьютерных сетей.

Для достижения данной цели были поставлены и решены следующие задачи:

- дать характеристику локальным компьютерным сетям.

- исследовать структуру и функции программного обеспечения локальных компьютерных сетей.

- определить критерии выбора операционной системы локальных компьютерных сетей.

В самом общем смысле, гипотеза - это предварительное предположение (или начальная версия), подтверждение или опровержение которой является завершающим этапом курсовой работы.

Гипотезу, сформулированную во введении нужно доказать или опровергнуть в заключении. Действительно важно знать, что главным свойством гипотезы является её проверяемость.

Проверяется (подтверждается, доказывается или опровергается) гипотезы при помощи, полученной в ходе исследования информации, анализа имеющихся знаний, логики (для теоретических работ).

Если работа имела практическую часть, то гипотеза проверяется на основе экспериментов, наблюдений, опросов и прочих эмпирических (практических) методов исследования, применённых в ходе написания курсовой работы.

Например:

Гипотеза: если применять программное обеспечение, которое соответствует всем требованиям, то можно будет выявить, насколько программное обеспечение повысит уровень развития локальных компьютерных сетей.

Методы исследования – способы достижения определенной цели, совокупность приемов или операций практического или теоретического освоения действительности. Для решения конкретных задач исследования применяется множество исследовательских методов, которые группируются по различным признакам. Так, по уровню проникновения в сущность проблемы методы разделяются на две группы:

1. Теоретические методы, служащие для изучения сущности изучаемого, раскрытия его внутренней структуры, источников происхождения, механизмов развития и функционирования. Назначение теоретических методов состоит не в том, чтобы установит факты и вскрыть внешние связи, а в том, чтобы объяснить, почему они существуют, чем обусловлено их существование, и выявить возможности их преобразования. К теоретическим методам исследования относятся: анализ, синтез, обобщение, интерпретация, классификация, сравнение и др.

2. Эмпирические методы, обеспечивающие накопление, фиксацию, классификацию и обобщение исходного материала. К эмпирическим методам исследования относятся: экономико-математические методы, анализ документов, метод математической обработки данных и др.

Например:

Методы исследования – сбор, обобщение, систематизация и анализ полученной информации.

Предположение о результатах исследования (практическая значимость) – это ответ на поставленные задачи исследования, а также выводы, предложения, практические рекомендации.

Объем введения не должен превышать 1-2 страницы.

Специальная часть

Выбор типа и топологии сети

На основании выбранного варианта необходимо обосновать выбор типа сети, используемую сетевую архитектуру, а также топологию проектируемой сети. При проектировании локальных сетей на основе технологии Ethernet следует учитывать ограничения, указанные в стандарте.

Среди основных ограничений можно выделить следующие:

Общее число станций в сети;

Общее число станций в сегменте;

Максимальное расстояние между узлами сети;

Максимальная длина сегмента;

Максимальное число повторителей;

В общем случае, при отклонении от перечисленных ограничений сеть может оказаться неработоспособной. При необходимости построения сети с отклонениями от рекомендаций стандартов следует, согласно методики, осуществить расчеты следующих величин:

Время двойного оборота сигнала в сети; (Path Delay Value, PDV), которое должно составлять не более 575 битовых интервалов (bit);

Сокращение межкадрового интервала (Path Variability Value, PW), которое должно составлять не более 49 битовых интервалов;

Среди методов, используемых при построении сетей, наиболее известным является логическая структуризация сети. Структуризация сетей используется для того, чтобы устранить возможные ограничения, возникающие при создании более или менее крупных сетей и, следовательно, сделать сеть работоспособной. Для устранения таких ограничений, как длина связей между узлами, количество узлов в сети, интенсивность трафика, порождаемая узлами и необходима, в основном, логическая структуризация. Логическая структуризация заключается в том, что используют такое структурообразующее оборудование, такое как: мост, коммутатор, маршрутизатор и шлюз. Для структуризации на логическом уровне применяют разбиение на виртуальные локальные сети.

Для начальной оценки работоспособности сети можно ориентироваться на правило «4-х хабов», которое ориентировано на среду передачи данных на основе витой пары и волоконно-оптического кабеля (10Base-T, 10Base-F и др). Данное правило означает, что не должно быть более 4-х концентраторов между любыми двумя станциями сети. Для указанных сред передачи данных образуются иерархические древовидные структуры без петлевидных соединений.

Выбранная топология ЛВС должна обеспечивать примерно одинаковые возможности доступа к ресурсам сервера для всех абонентов ЛВС.

На схеме должны быть представлены:

Изображения узлов сети (клиентов и сервера);

Изображение размещаемого сетевого оборудования проектируемой ЛВС;

Изображение связей и обозначение их соединительными линиями в проектируемой ЛВС;

Выбор оборудования и типа кабеля:

На основании разработанной структурной схемы и выбранной сетевой технологии необходимо выбрать сетевое оборудование и тип кабеля для проектирования плана расположения оборудования и прокладки кабеля.

Для выбранного оборудования необходимо привести основные его характеристики, которые необходимо оформить в виде таблицы. Пример описания оборудования приведен в таблице 3.

Таблица 3. Основные характеристики сетевого оборудования

| Характеристика | Значение |

Набор информационных розеток и розеток питания на каждом рабочем месте ЛВС необходимо выбирать одинаковым. Унификация количества информационных гнезд (чаще всего RG45) и розеток питания на каждом рабочем месте делает кабельную систему универсальной. Это позволит в будущем оперативно подстраивать данную компьютерную сеть при каждом изменении структуры организации.

Чаще всего на рабочем месте локальной вычислительной сети присутствует:

Информационное гнездо RG-45, для подключения к ЛВС;

Одна розетка бытового электропитания;

Две розетки электропитания для компьютеров;

Выбор программного обеспечения

На основании разработанной структурной схемы сети необходимо обосновать выбор программного обеспечения для рабочих станций и сервера, если он имеется. Здесь необходимо описать основные характеристики выбранных операционных систем.

Разработка плана расположения оборудования и прокладки кабеля

На основании выбранного типа и топологии сети, а также выбранного сетевого оборудования и типа кабеля необходимо разработать план расположения оборудования и прокладки кабеля. При разработке плана обосновать расположение коммутаторов и сервера, прокладку кабель-каналов и переходы по этажам. Планы прокладки кабельных трасс выполняются на основе строительных планов этажей здания. На этих планах должны быть указаны:

Помещения, в которых проектируется расположение узлов активного оборудования ЛВС;

Трассы прохождения соединительных линий между узлами ЛВС и абонентами;

Точки перехода между зданиями/этажами, используемые для прокладки кабеля

При проектировании кабельных трасс следует учитывать, что

Кабели связи прокладываются (главным образом) вдоль коридорных стен на высоте не менее 2,4 м;

Переходы кабелей через межкомнатные переборки допускаются как исключение, не далее, чем из данной комнаты в соседнюю;

Прокладка кабелей из коридора в комнату, как правило, не связывается с дверным проемом.

На плане необходимо указать следующую информацию:

Размеры комнат, коридоров;

Межэтажные шахты (стояки) силовые и слаботочные;

Щиты питания;

Коммуникационные узлы ЛВС и телефонии (их настоящее и предполагаемое расположение)

Расчет необходимого количества оборудования

Длина кабеля зависит от количества и месторасположения рабочих станций, сервера и прочего сетевого оборудования, так как от каждого сетевого устройства до коммутатора прокладывается отдельный кабель;

При расчете длины горизонтального кабеля учитываются следующие очевидные положения. Каждая телекоммуникационная розетка связывается с коммутационным оборудованием в кроссовой этажа одним кабелем. В соответствии со стандартом ISO/IEC 11801 длина кабелей горизонтальной подсистемы не должна превышать 90 м. Кабели прокладываются по кабельным каналам. Принимаются во внимание также спуски, подъемы и повороты этих каналов.

Существует два метода вычисления количества кабеля для горизонтальной подсистемы:

Метод суммиртования

Эмпирический метод

Метод суммирования заключается в подсчете длины трассы каждого горизонтального кабеля с последующим сложением этих длин. К полученному результату добавляется технологический запас величиной до 13%, а также запас для выполнения разделки в розетках и на кроссовых панелях. Достоинством рассматриваемого метода является высокая точность. Однако при отсутствии средств автоматизации и проектировании компьютерных сетей с большим количеством портов такой подход оказывается чрезвычайно трудоемким, что практически исключает, в частности, просчет нескольких вариантов организации кабельной системы. Он может быть рекомендован для использования только в случае проектирования сетей с небольшим количеством компьютеров:

Где n- количество компьютеров

L – длина сегмента кабеля

K S – коэффициент технологического запаса – 1,3 (13%), который учитывает особенности прокладки кабеля, все спуски, подъемы, повороты, межэтажные сквозные проемы (при их наличии) и также запас для выполнения разделки кабеля.

Длина кабеля, необходимого для каждого помещения, равна сумме длин сегментов всех узлов этого помещения, умноженного на коэффициент технологического запаса, например, если в помещении располагается три узла сети, т о расчет кабеля производится следующим образом

Таким образом, производится расчет количества кабеля для всех остальных помещений.

Расчет необходимого количества кабеля можно привести в таблице 4:

Таблица 4. Расчет необходимого количества кабеля

Длина кабеля, необходимого для всех помещений, рассчитывается по формуле

L общ =L 1 +L 2 +L 3 +…+L n

Например,

L общ =165.75+292.5+165.75+292.5=916.5 м

Эмпирический метод реализует на практике положение известной центральной предельной теоремы теории вероятностей и, как показывает, опыт разработки, дает хорошие результаты для кабельных систем с числом рабочих мест свыше 30. Его сущность заключается в применении для подсчета общей длины горизонтального кабеля, затрачиваемого на реализацию конкретной сети, обобщенной эмпирической формулы.

Согласно этому методу средняя длина кабеля Lav, принимается равной

![]()

Где L min и L max длина кабельной трассы от точки ввода кабельных каналов в кроссовую до телекоммуникационной розетки соответственно самого близкого и самого дальнего рабочего места, рассчитанная с учетом особенностей прокладки кабеля, всех спусков, подъемов и поворотов.

Расчет кабель-канала проводится по периметру каждого помещения, затем все суммируется.

Весь перечень необходимого оборудования необходимо провести в таблице 5

Таблица 5. Спецификация оборудования

В заключении размещаются итоги исследования, выводы, к которым пришел автор, рекомендации относительно возможностей практического использования материалов работы, дальнейшие перспективы изучения темы.

Важнейшее требование к заключению – его краткость и четкость. Рекомендуемый объем заключения – от 1 до 2 страниц.

Допускается построение текста заключения как перечня наиболее значимых выводов, имеющихся в работе. Будет целесообразным соотнести сделанные в работе выводы с целями и задачами, которые автор сформулировал во введении.

Выводы, сформулированные в заключении, являются результатом проведенного исследования, поэтому они должны быть раскрыты и аргументированы в основной части. Нельзя формулировать выводы и предложения, по поводу которых в основной части исследование не проводилось.

Список литературы должен содержать перечень литературы. Расположение источников в списке:

1. официальные документы:

4. журналы, газеты.

Допускается привлечение материалов и данных, полученных по Интернет. В этом случае помимо названия и автора материала необходимо указать сайт и дату получения.

Поиск и отбор источников литературы является важным аспектом предварительной работы. Список используемых источников позволяет в значительной степени оценить качество исследования. Список литературных источников должен содержать не менее 15 наименований использованных источников. По каждому источнику указывают фамилию и инициалы автора, название труда, место издания, издательство, год издания, объем (количество страниц). В статьях, которые напечатаны в периодических изданиях, отмечаются фамилия и инициалы автора, название статьи или журнала, год издания и его номер или название и дата выпуска периодического издания.

При составлении списка использованной литературы следует строго придерживаться общепринятых стандартов ГОСТ 7.1.84 «Библиографическое описание документа. Общие требования и правила составления» (см. Приложение 6).

В приложения следует включать вспомогательный материал, который при включении в основную часть работы загромождает текст.

Одновременно к работе прилагаются в заполненном виде все относящиеся к теме вспомогательные материалы к основному содержанию курсовой работы, которые необходимы для повышения наглядности излагаемых вопросов и предложений. К ним относятся промежуточные расчеты, таблицы дополнительных цифровых данных, схемы электрические структурные, схемы построения сети и другие иллюстрации вспомогательного характера.

ОФОРМЛЕНИЕ КУРСОВОЙ РАБОТЫ (ПРОЕКТА)

Объём курсовой работы (проекта) составляет не более 30 страниц печатного текста. Работа печатается 14 кеглем Times New Roman, междустрочный интервал – 1,5, отступ – 1,25, выравнивание текста по ширине. Материал приложений в общий список не входит. Количество страниц приложений не ограничено.

Курсовая работа (проект) должна быть написана на одной стороне листа белой бумаги формата А4 чёрным цветом чернил с соблюдением полей: левое –30 мм, правое –15 мм, верхнее и нижнее – 20 мм.

В тексте Введение, каждый раздел Основной части, Заключение, Список используемой литературы и Приложения начинаются с новой страницы.

Названия разделов и подразделов должны полностью соответствовать их формулировке в Содержании работы. Заголовки разделов следует писать по центру прописными буквами. Переносы слов в заголовках не допускаются. Точка в конце заголовка не ставится. Если заголовок состоит из двух предложений, их разделяют точкой. Название подразделов следует писать строчными буквами по ширине с отступом 1,27, названия заголовков и подзаголовков выделяются жирным шрифтом.

Страницы нумеруются арабскими цифрами без точки внизу страницы по центру. Первая страница текста нумеруется цифрой 3 (после титульного листа и содержания). Титульный лист и содержание включаются в общую нумерацию страниц, но номер страницы на них не проставляется.

При оформлении приложений должна использоваться нумерация: Приложение 1, Приложение 2 и т. д. Нумерация Приложений соответствует порядку появления ссылок на них в тексте курсовой работы. В Содержании работы названия Приложений не указываются. Каждое новое Приложение начинается с новой страницы с указанием своего номера (в правом верхнем углу без выделения) и имеет название, отражающее его содержание (по центру полужирным шрифтом).

Ссылки на используемую литературу приводятся в квадратных скобках – проставляется номер в соответствии со списком литературы, например: . Ссылки на несколько источников из списка проставляются в квадратных скобках через запятую: . В случае цитирования указываются не только номер источника из списка литературы, но и номер страницы, на которой изложен используемый материал. Номер источника и номер страницы разделяются знаком «точка с запятой», например: или . Приемлемы ссылки вида .

Таблицы применяют для лучшей наглядности и удобства сравнения показателей. Название таблицы, при его наличии, должно отражать ее содержание, быть точным, кратким. Таблицы в курсовой работе (проекте) располагаются непосредственно после текста, в котором они упоминаются впервые, или на следующей странице. На все таблицы должны быть ссылки в тексте.

Нумерация таблиц должна быть сквозной в пределах раздела (подраздела) курсовой работы (проекта). Порядковый номер таблицы проставляется в правом верхнем углу над ее названием после слова «Таблица». Заголовок таблицы размещается над таблицей и выравнивается по центру строки, точка в конце заголовка не ставится. Таблицу с большим количеством строк допускается переносить на другой лист (страницу) слово «Таблица», номер и ее заголовок указывают один раз над первой частью таблицы, над другими частями пишут слово «Продолжение» и указывают номер таблицы, например: «Продолжение таблицы 1».

Заголовки граф таблицы указываются в форме единственного числа, именительного падежа. Заголовки граф начинают с прописных букв полужирного начертания, а подзаголовки – со строчных. Если подзаголовки имеют самостоятельное значение, их начинают с прописной буквы. Если цифровые данные в графах таблицы имеют различную размерность, она указывается в заголовке каждой графы. Если все параметры, размещенные в таблице, имеют одну размерность, сокращенное обозначение единицы измерения помещают над таблицей. Если все данные в строке имеют одну размерность, ее указывают в соответствующей строке таблицы. Если цифровые или иные данные в графе таблицы не приводятся, то в графе ставят прочерк. Текст в таблице печатается 12 кеглем Times New Roman, междустрочный интервал – 1, выравнивание текста по ширине.

Например:

Федеральное агентство по образованию

Государственное образовательное учреждение

Уфимский государственный авиационный технический университет

Кроме основных компонент сеть может включать в состав блоки бесперебойного питания, резервные приборы, современные динамически распределяемые объекты и различные типы серверов (такие как файл-серверы, принт-серверы или архивные серверы).

Создавая ЛВС, разработчик стоит перед проблемой: при известных данных о назначении, перечне функций ЛВС и основных требованиях к комплексу технических и программных средств ЛВС построить сеть, то есть решить следующие задачи:

Определить архитектуру ЛВС: выбрать типы компонент ЛВС;

Произвести оценку показателей эффективности ЛВС;

Определить стоимость ЛВС.

При этом должны учитываться правила соединения компонентов ЛВС, основанные на стандартизации сетей, и их ограничения, специфицированные изготовителями компонент ЛВС.

Конфигурация ЛВС для АСУ существенным образом зависит от особенностей конкретной прикладной области. Эти особенности сводятся к типам передаваемой информации (данные, речь, графика), пространственному расположению абонентских систем, интенсивностям потоков информации, допустимым задержкам информации при передаче между источниками и получателями, объемам обработки данных в источниках и потребителях, характеристикам абонентских станций, внешним климатическим, электромагнитным факторам, эргономическим требованиям, требованиям к надежности, стоимости ЛВС и т. д.

Исходные данные для проектирования ЛВС могут быть получены в ходе предпроектного анализа прикладной области, для которой должна быть создана АСУ. Эти данные уточняются затем в результате принятия решений на этапах проектирования ЛВС и построения все более точных моделей АСУ, что позволяет в «Техническом задании на ЛВС» сформулировать требования к ней. Лучшая ЛВС - это та, которая удовлетворяет всем требованиям пользователей, сформулированным в техническом задании на разработку ЛВС, при минимальном объеме капитальных и эксплуатационных затрат.

ЦЕЛЬ РАБОТЫ

Получение навыков выбора топологии, элементов локальной вычислительной сети, а так же расчета времени задержки сигнала.

КРАТКИЕ ТЕОРЕТИЧЕСКИЕ СВЕДЕНИЯ

Проектирование конфигурации ЛВС относится к этапу проектирования технического обеспечения автоматизированных систем и осуществляется на этом этапе после распределения функции автоматизированной системы по абонентским станциям ЛВС, выбора типов абонентских станций, определения физического расположения абонентских станций.

Задание на проектирование включает требования к ЛВС, указания о доступных компонентах аппаратных и программных средств, знания о методах синтеза и анализа ЛВС, предпочтения и критерии сравнения вариантов конфигурации ЛВС. Рассмотрим варианты топологии и состав компонент локальной вычислительной сети.

1. Топология ЛВС.

Топология сети определяется способом соединения ее узлов каналами связи. На практике используются 4 базовые топологии:

Звездообразная (рис. 1);

Кольцевая (рис. 2);

Шинная (рис. 3);

Древовидная (рис. 1*);

Ячеистая (рис. 4).

Топологии вычислительных сетей могут быть самыми различными, но для локальных вычислительных сетей типичными являются всего три: кольцевая, шинная, звездообразная. Иногда для упрощения используют термины - кольцо, шина и звезда.

Древовидная топология (иерархическая, вертикальная). В этой топологии узлы выполняют другие более интеллектуальные функции, чем в топологии «звезда». Сетевая иерархическая топология в настоящее время является одной из самых распространенных. ПО для управления сетью является относительно простым, и эта топология обеспечивает точку концентрации для управления и диагностирования ошибок. В большинстве случаев сетью управляет станция A на самом верхнем уровне иерархии, и распространение трафика между станциями также инициируется станцией А. Многие фирмы реализуют распределенный подход к иерархической сети, при котором в системе подчиненных станций каждая станция обеспечивает непосредственное управление станциями, находящимися ниже в иерархии. Из станции A производится управление станциями B и C. Это уменьшает нагрузку на ЛВС через выделение сегментов.

Ячеистая топология (смешанная или многосвязная). Сеть с ячеистой топологией представляет собой, как правило, неполносвязанную сеть узлов коммутации сообщений (каналов, пакетов), к которым подсоединяются оконечные системы. Все КС являются выделенными двухточечными. Такого рода топология наиболее часто используются в крупномасштабных и региональных вычислительных сетях, но иногда они применяются и в ЛВС. Привлекательность ячеистой топология заключается в относительной устойчивости к перегрузкам и отказам. Благодаря множественности путей из станции в станцию трафик может быть направлен в обход отказавших или занятых узлов.

Топология сети влияет на надежность, гибкость, пропускную способность, стоимость сети и время ответа (см. Приложение 1 ).

Выбранная топология сети должна соответствовать географическому расположению сети ЛВС, требованиям, установленным для характеристик сети, перечисленным в таблице. Топология влияет на длину линий связи.

Рис.1. Топология звезда Рис.2 Топология кольцо

https://pandia.ru/text/78/549/images/image004_82.gif" width="279" height="292 src=">

Рис. 1* Топология распределенная звезда

Рис.3 Топология

линейная шина

прозрачное" соединение нескольких локальных сетей либо нескольких сегментов одной и той же сети, имеющих различные протоколы. Внутренние мосты соединяют большинство ЛВС с помощью сетевых плат в файловом сервере. При внешнем мосте используется рабочая станция в роли сервисного компьютера с двумя сетевыми адаптерами от двух различных, однако однородных вычислительных сетей.

В том случае, когда соединяемые сети отличаются по всем уровням управления, используется оконечная система типа шлюз, в которой согласование осуществляется на уровне прикладных процессов. С помощью межсетевого шлюза соединяются между собой системы, использующие различные операционные среды и протоколы высоких уровней

9. Исходные данные к заданию

Пользователи: студенты, преподаватели, инженеры, программисты, лаборанты, техники кафедры автоматизированных систем управления УГАТУ.

Функции:

1) реализация учебного процесса на лабораторных, практических занятиях, выполнение курсового и дипломного проектирования;

2) организация учебного процесса, подготовка к проведению занятий, разработка методического обеспечения;

3) разработка программного обеспечения для работы в сети;

4) профилактика и ремонт оборудования.

Расчет стоимость оборудования ЛВС:

ЛВС должна допускать подключение большого набора стандартных и специальных устройств, в том числе: ЭВМ, терминалов, устройств внешней памяти, принтеров, графопостроителей, факсимильных устройств, контрольного и управляющего оборудования, аппаратуры подключения к другим ЛВС и сетям (в том числе и к телефонным) и т. д.

ЛВС должна доставлять данные адресату с высокой степенью надежности (коэффициент готовности сети должен быть не менее 0.96), должна соответствовать существующим стандартам, обеспечивать "прозрачный" режим передачи данных, допускать простое подключение новых устройств и отключение старых без нарушения работы сети длительностью не более 1 с; достоверность передачи данных должна быть не больше +1Е-8.

11. Перечень задач по проектированию ЛВС

11.1. Выбрать топологию ЛВС (и обосновать выбор).

11.2. Нарисовать функциональную схему ЛВС и составить перечень аппаратных средств.

11.3. Выбрать оптимальную конфигурацию ЛВС.

11.4. Произвести ориентировочную трассировку кабельной сети и выполнить расчет длины кабельного соединения для выбранной топологии с учетом переходов между этажами. Поскольку существуют ограничения на максимальную длину одного сегмента локальной сети для определенного типа кабеля и заданного количества рабочих станции, требуется установить необходимость использования повторителей.

11.5. Определить задержку распространения пакетов в спроектированной ЛВС.

Для расчетов надо выделить в сети путь с максимальным двойным временем прохождения и максимальным числом репитеров (концентраторов) между компьютерами, то есть путь максимальной длины. Если таких путей несколько, то расчет должен производиться для каждого из них.

Расчет в данном случае ведется на основании таблицы 2.

Для вычисления полного двойного (кругового) времени прохождения для сегмента сети необходимо умножить длину сегмента на величину задержки на метр, взятую из второго столбца таблицы. Если сегмент имеет максимальную длину, то можно сразу взять величину максимальной задержки для данного сегмента из третьего столбца таблицы.

Затем задержки сегментов, входящих в путь максимальной длины, надо просуммировать и прибавить к этой сумме величину задержки для приемопередающих узлов двух абонентов (это три верхние строчки таблицы) и величины задержек для всех репитеров (концентраторов), входящих в данный путь (это три нижние строки таблицы).

Суммарная задержка должна быть меньше, чем 512 битовых интервалов. При этом надо помнить, что стандарт IEEE 802.3u рекомендует оставлять запас в пределах 1 – 4 битовых интервалов для учета кабелей внутри соединительных шкафов и погрешностей измерения. Лучше сравнивать суммарную задержку с величиной 508 битовых интервалов, а не 512 битовых интервалов.

Таблица 2.

Двойные задержки компонентов сети Fast Ethernet (величины задержек даны в битовых интервалах)

Тип сегмента | Задержка на метр | Макс. задержка |

Два абонента TX/FX | Два абонента TX/FX |

|

Два абонента T4 | Два абонента T4 |

|

Один абонент T4 и один TX/FX | Один абонент T4 и один TX/FX |

|

Экранированная витая пара | ||

Оптоволоконный кабель | ||

Репитер (концентратор) класса I |

||

TX/FX | Репитер (концентратор) класса II с портами TX/FX |

|

Репитер (концентратор) класса II с портами T4 | Репитер (концентратор) класса II с портами T4 |

Все задержки, приведенные в таблице, даны для наихудшего случая. Если известны временные характеристики конкретных кабелей, концентраторов и адаптеров, то практически всегда предпочтительнее использовать именно их. В ряде случаев это может дать заметную прибавку к допустимому размеру сети.

Пример расчета для сети, показанной на рис. 5:

Здесь существуют два максимальных пути: между компьютерами (сегменты А, В и С) и между верхним (по рисунку) компьютером и коммутатором (сегменты А, В и D). Оба эти пути включают в себя два 100-метровых сегмента и один 5-метровый. Предположим, что все сегменты представляют собой 100BASE-TX и выполнены на кабеле категории 5. Для двух 100-метровых сегментов (максимальной длины) из таблицы следует взять величину задержки 111,2 битовых интервалов.

Рис 5. Пример максимальной конфигурации сети Fast Ethernet

Для 5-метрового сегмента при расчете задержки, умножается 1,112 (задержка на метр) на длину кабеля (5 метров): 1,112 * 5 = 5,56 битовых интервалов.

Величина задержки для двух абонентов ТХ из таблицы – 100 битовых интервалов.

Из таблицы величины задержек для двух репитеров класса II – по 92 битовых интервала.

Суммируются все перечисленные задержки:

111,2 + 111,2 + 5,56 + 100 + 92 + 92 = 511,96

это меньше 512, следовательно, данная сеть будет работоспособна, хотя и на пределе, что не рекомендуется.

11.6. Определить надежность ЛВС

Для модели с двумя состояниями (работает и не работает) вероятность работоспособности компонента или, проще надежность, можно понимать по-разному. Наиболее распространенными являются формулировки:

1. доступность компонента

2. надежность компонента

Доступность используется в контексте ремонтоспособных систем. Из сказанного следует, что компонент может находиться в одном из трех состояний: работает, не работает, в процессе восстановления. Доступность компонента определяется как вероятность его работы в случайный момент времени. Оценка величины доступности производится с учетом среднего времени восстановления в рабочее состояние и среднего времени в не рабочем состоянии. Надежность можно записать:

______________среднее время до отказа______________

среднее время до отказа + среднее время восстановления

Количественные значения показателей надежности АИС должны быть не хуже следующих:

Среднее время наработки на отказ комплекса программно-технических средств (КПТС) АИС должно составлять не менее 500 часов;

Среднее время наработки на отказ единичного канала связи АИС должно составлять не менее 300 часов;

Среднее время наработки на отказ серверов АИС должно составлять не менее 10000 часов;

Среднее время наработки на отказ ПЭВМ (в составе АРМ) должно составлять не менее 5000 часов;

Среднее время наработки на отказ единичной функции прикладного программного обеспечения (ППО) КПТС АИС должно составлять не менее 1500 часов;

Среднее время восстановления работоспособности КПТС АИС должно составлять не более 30 минут; при этом:

Среднее время восстановления работоспособности КПТС после отказов технических средств должно составлять - не более 20 минут, без учета времени организационных простоев;

Среднее время восстановления работоспособности КПТС после отказа общего или специального программного обеспечения АИС - не более 20 минут без учета времени организационных простоев;

Среднее время восстановления работоспособности единичного канала связи КПТС должно составлять не более 3 часов;

Среднее время восстановления работоспособности КПТС в случае отказа или сбоя из-за алгоритмических ошибок прикладного программного обеспечения программно-технологического комплекса (ПТК) АИС, без устранения которых невозможно дальнейшее функционирование КПТС или ПТК АИС - до 8 часов (с учетом времени на устранение ошибок).

12.1. Перечень этапов проектирования конфигурации ЛВС с указанием принятых проектных решений.

12.2. Функциональная схема ЛВС (чертеж ЛВС с указанием марок оборудования и линий связи). В схеме рекомендуется отметить число рабочих станций в разных сегментах ЛВС, возможные резервы расширения и «узкие» места.

12.3. Результаты расчетов стоимости ЛВС (свести в таблицу с указанием наименования, количества единиц, цены и стоимости). При расчете стоимости учесть затраты на проектирование и монтаж ЛВС.

Наименование | Количество | Стоимость | Примечание |

||

12.4 Произвести расчет задержки ЛВС и ее надежности.

Приложение 1.

Таблица 1

Сравнительные данные по характеристикам ЛВС

Характеристика | Качественная оценка характеристик |

||

Шинной и древовидной сети | Кольцевой сети | Звездообразной сети |

|

Время ответа tотв. | В маркерной шине | tотв. Есть функция от числа узлов сети | toтв. зависит от нагрузки и временных характеристик центрального узла |

Пропускная способность С | В маркерной шине зависит от количества узлов. В случайной шине С увеличивается при спорадических малых нагрузках и падает при обмене длинными сообщениями в стационарном режиме | С падает при добавлении новых узлов | С зависит от производительности центрального узла и пропускной способности абонентских каналов |

Надежность | Отказы АС не влияют на работоспособность остальной части сети. Разрыв кабеля выводит из строя шинную ЛВС. | Отказ одной АС не приводит к отказу всей сети. Однако использование обходных схем позволяет защитить сеть от отказов АС | Отказы АС не влияют на работоспособность остальной части сети. Надежность ЛВС определяется надежностью центрального узла |

В набор параметров линий связи ЛВС входят: полоса пропускания и скорость передачи данных, способность к двухточечной, многоточечной и/или широковещательной передаче (то есть допустимые применения), максимальная протяженность и число подключаемых абонентских систем, топологическая гибкость и трудоемкость прокладки, устойчивость к помехам и стоимость.

Главная проблема заключается в одновременном обеспечении показателей, например, наивысшая скорость передачи данных ограничена максимально возможным расстоянием передачи данных, при котором еще обеспечивается требуемый уровень защиты данных. Легкая наращиваемость и простота расширения кабельной системы влияют на ее стоимость.

Условия физического расположения помогают определить наилучшим образом тип кабеля и его топологию. Каждый тип кабеля имеет собственные ограничения по максимальной длине: витая пара обеспечивает работу на коротких отрезках, одноканальный коаксиальный кабель - на больших расстояниях, многоканальный коаксиальный а волоконно-оптический кабель - на очень больших расстояниях.

Скорость передачи данных тоже ограничена возможностями кабеля: самая большая у волоконно-оптического, затем идут одноканальный коаксиальный, многоканальный кабели и витая пара. Под требуемые характеристики можно подобрать имеющиеся в наличии кабели.

Fast Ethernet 802.3u не является самостоятельным стандартом, а представляет собой дополнение к существующему стандарту 802.3 в виде глав. Новая технология Fast Ethernet сохранила весь MAC уровень классического Ethernet , но пропускная способность была повышена до 100 Мбит/с. Следовательно, поскольку пропускная способность увеличилась в 10 раз, то битовый интервал уменьшился в 10 раз, и стал теперь равен 0,01 мкс. Поэтому в технологии Fast Ethernet время передачи кадра минимальной длины в битовых интервалах осталось тем же, но равным 5,75 мкс. Ограничение на общую длину сети Fast Ethernet уменьшилось до 200 метров. Все отличия технологии Fast Ethernet от Ethernet сосредоточены на физическом уровне. Уровни MAC и LLC в Fast Ethernet остались абсолютно теми же.

Официальный стандарт 802.3u установил три различных спецификации для физического уровня Fast Ethernet :

- 100Base-TX - для двухпарного кабеля на неэкранированной витой паре UTP категории 5 или экранированной витой паре STP Type 1 ;

- 100Base -T4 - для четырехпарного кабеля на неэкранированной витой паре UTP категории 3, 4 или 5;

100Base-FX - для многомодового оптоволоконного кабеля, используются два волокна.

В Ethernet вводится 2 класса концентраторов: 1-го класса и 2-го класса. Концентраторы 1-го класса поддерживают все типы кодирования физического уровня (TX, FX, T4 ), т. е. порты могут быть разные. Концентраторы 2-го класса поддерживают только один тип кодирования физического уровня: либо TX/FX , либо T4 .

Предельные расстояния от хаба до узла:

- TX – 100 м, FX – многомодовые: 412 м (полудуплекс), 2км (полный). Одномодовые: 412 м (полудуплекс), до 100 км (полный), T4 – 100 м.

Концентратор 1-го класса в сети может быть только один, концентраторов 2-го класса – два, но м/д ними 5 м.

Витая пара (UTP)

Наиболее дешевым кабельным соединением является двухжильное соединение витым проводом, часто называемое витой парой (twisted pair ). Она позволяет передавать информацию со скоростью до 10-100 Мбит/с, легко наращивается, однако является помехонезащищенной. Длина кабеля не может превышать 1000 м при скорости передачи 1 Мбит/с. Преимуществами являются низкая цена и простая установка. Для повышения помехозащищенности информации часто используют экранированную витую пару. Это увеличивает стоимость витой пары и приближает ее цену к цене коаксиального кабеля.

1. Традиционный телефонный кабель, по нему можно передавать речь, но не данные.

2. Способен передавать данные со скоростью до 4 Мбит/с. 4 витые пары.

3. Кабель, способный передавать данные со скоростью до 10 Мбит/с. 4 витых пар с девятью витками на метр.

4. Кабель, способный передавать данные со скоростью до 16 Мбит/с. 4 витых пар.

5. Кабель, способный передавать данные со скоростью до 100 Мбит/с. Состоит из четырех витых пар медного провода.

6. Кабель, способный передавать данные со скоростью до 1 Гб/с, состоит из 4 витых пар.

Коаксиальный кабель имеет среднюю цену, помехозащищен и применяется для связи на большие расстояния (несколько километров). Скорость передачи информации от 1 до 10 Мбит/с, а в некоторых случаях может достигать 50 Мбит/с. Коаксиальный кабель используется для основной и широкополосной передачи информации.

Широкополосный коаксиальный кабель невосприимчив к помехам, легко наращивается, но цена его высокая. Скорость передачи информации равна 500 Мбит/с. При передаче информации в базисной полосе частот на расстояние более 1,5 км требуется усилитель, или так называемый повторитель (repeater ). Поэтому суммарное расстояние при передаче информации увеличивается до 10 км. Для вычислительных сетей с топологией шина или дерево коаксиальный кабель должен иметь на конце согласующий резистор (terminator).