Linux serverlərinin ən etibarlı və kənar müdaxilələrdən qorunan bir ümumi səhv fikir var. Təəssüf ki, bu belə deyil, hər hansı bir serverin təhlükəsizliyi onu təmin etmək üçün bir sıra amillərdən və tədbirlərdən asılıdır və praktiki olaraq istifadə olunan əməliyyat sistemindən asılı deyil.

Ubuntu Server ilə şəbəkə təhlükəsizliyinə həsr olunmuş bir sıra məqalələr yazmağa qərar verdik, çünki bu platformaya əsaslanan həllər oxucularımız üçün böyük maraq kəsb edir və bir çoxları Linux həllərinin özlərində təhlükəsiz olduğuna inanırlar.

Eyni zamanda, xüsusi bir IP ünvanı olan bir yönlendirici, yerli şəbəkəyə bir "giriş qapısıdır" və yalnız idarəçi bu qapıların etibarlı bir maneə olacağını və ya bir dırnaqla bağlanmış bir dacha qapısı olacağını təyin edəcək.

Başqa bir ümumi səhv anlayış, üslubda düşünmə: "amma kimə lazımdır, serverimiz, maraqlı bir şeyimiz yoxdur". Həqiqətən də, yerli şəbəkəniz kibercinayətkarlar üçün heç bir maraq kəsb edə bilməz, ancaq spam göndərmək, digər serverlərə hücumlar, anonim bir proxy, bir sözlə qaranlıq əməlləri üçün bir başlanğıc nöqtəsi olaraq güzəştli bir serverdən istifadə edə bilərlər.

Və bu artıq xoşagəlməzdir və müxtəlif problemlərin mənbəyi ola bilər: provayderdən hüquq -mühafizə orqanlarına qədər. Virusların yayılmasını, vacib məlumatların oğurlanmasını və məhv edilməsini, sadə bir müəssisənin olduqca ciddi itkilərə səbəb olmasını da unutmamalısınız.

Məqalənin Ubuntu Server haqqında olmasına baxmayaraq, əvvəlcə hər hansı bir platforma ilə eyni dərəcədə əlaqəli və əsas olan ümumi təhlükəsizlik məsələlərinə baxacağıq, onsuz da mövzunu daha ətraflı müzakirə etməyin mənası yoxdur.

Təhlükəsizlik haradan başlayır?

Xeyr, təhlükəsizlik bir təhlükəsizlik duvarı ilə başlamaz, ümumiyyətlə hardware ilə başlamaz, təhlükəsizlik istifadəçidən başlayır. Axı, sahibi açarı xalçanın altına qoysa, ən yaxşı mütəxəssislər tərəfindən quraşdırılmış ən keyfiyyətli metal qapının nə faydası var?

Buna görə etməli olduğunuz ilk şey təhlükəsizlik yoxlaması aparmaqdır. Bu sözdən qorxmayın, hər şey o qədər də çətin deyil: təhlükəsiz ərazini, potensial təhlükə sahəsini və yüksək riskli ərazini qeyd etdiyiniz sxematik bir şəbəkə planı tərtib edin, həmçinin istifadə etməli olanların siyahısını tərtib edin. giriş) bu sahələrə.

Təhlükəsiz zonaya kənardan daxil olmayan və aşağı səviyyədə təhlükəsizlik məqbul olan daxili şəbəkə mənbələri daxil edilməlidir. Bunlar iş stansiyaları, fayl serverləri və s. girişi müəssisənin yerli şəbəkəsi ilə məhdudlaşan cihazlar.

Potensial təhlükə zonasına xarici şəbəkəyə birbaşa çıxışı olmayan, lakin fərdi xidmətlərinə kənardan daxil olan serverlər və qurğular daxildir, məsələn, firewallın arxasında yerləşən veb və poçt serverləri, lakin eyni zamanda sorğuları yerinə yetirirlər. xarici şəbəkə.

Təhlükəli əraziyə kənardan birbaşa daxil olan cihazlar daxil edilməlidir, ideal olaraq bir yönləndirici olmalıdır.

Mümkünsə, potensial təhlükəli zona ayrı bir alt şəbəkəyə - əsas şəbəkədən əlavə təhlükəsizlik duvarı ilə ayrılan silahsızlaşdırılmış zonaya (DMZ) köçürülməlidir.

Yerli şəbəkədəki cihazların yalnız ehtiyac duyduqları DMZ xidmətlərinə daxil olması lazımdır, məsələn SMTP, POP3, HTTP, digər əlaqələr bloklanmalıdır. Bu, ayrı bir xidmətdə, DMZ -də bir boşluqdan istifadə edən təcavüzkarı və ya zərərli proqramı əsas şəbəkəyə girişi rədd edərək etibarlı şəkildə təcrid edəcək.

Fiziki olaraq, DMZ ayrı bir server / hardware firewall quraraq və ya marşrutlaşdırıcıya əlavə bir şəbəkə kartı əlavə etməklə təşkil edilə bilər, lakin ikinci halda, marşrutlaşdırıcının təhlükəsizliyinə çox diqqət yetirməli olacaqsınız. Ancaq hər halda, tək bir serveri təmin etmək bir qrup serveri təmin etməkdən daha asandır.

Növbəti addım, hamısının DMZ -ə və marşrutlaşdırıcıya (ictimai xidmətlər istisna olmaqla) daxil olmasına ehtiyac olub -olmaması, istifadəçilərin siyahısını təhlil etmək olmalıdır, kənardan qoşulan istifadəçilərə xüsusi diqqət yetirilməlidir.

Tipik olaraq, bu çox populyar olmayan bir addım tələb edir - parol siyasətinin tətbiq edilməsi. Kritik xidmətlərə çıxışı olan və kənardan əlaqə qura bilən istifadəçilərin bütün şifrələri ən azı 6 simvoldan ibarət olmalı və kiçik hərflərə əlavə olaraq üç kateqoriyadan ibarət iki kateqoriyadan ibarət simvollardan ibarət olmalıdır: böyük hərflər, rəqəmlər, əlifba sırası olmayan simvollar.

Bundan əlavə, şifrə istifadəçi adını və ya bir hissəsini daxil etməməli, istifadəçi ilə əlaqələndirilə biləcək tarixləri və adları ehtiva etməməli və tercihen lüğət sözü olmamalıdır.

Hər 30-40 gündə bir parol dəyişdirmə təcrübəsinə başlamaq yaxşı bir fikirdir. Belə bir siyasətin istifadəçilər tərəfindən rədd edilməsinə səbəb ola biləcəyi aydındır, ancaq parolların bu kimi olduğunu həmişə xatırlamalısınız 123 və ya qwerty xalçanın altında bir açar qoymağa bərabərdir.

Server təhlükəsizliyi başqa bir şey deyil.

İndi nəyi qorumaq istədiyimiz və nədən qorunmaq istədiyimiz haqqında bir fikirimiz olduğu üçün gəlin serverin özünə keçək. Bütün xidmətlərin və xidmətlərin siyahısını tərtib edin, sonra bunların hamısının bu serverdə lazım olub -olmadığını və ya bir yerə aparıla biləcəyini düşünün.

Xidmətlər nə qədər az olarsa, təhlükəsizliyi təmin etmək bir o qədər asan olar, onlardan birində kritik bir zəiflik səbəbiylə bir server təhlükəsi daha az olar.

Yerli şəbəkəyə (məsələn, kalamar) xidmət göstərən xidmətləri yalnız yerli interfeysdən gələn istəkləri qəbul edəcək şəkildə konfiqurasiya edin. Xaricdə nə qədər az xidmət varsa, bir o qədər yaxşıdır.

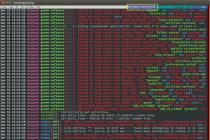

Zəiflik skaneri, serverin xarici interfeysini taramalı olan təhlükəsizlikdə yaxşı bir köməkçi olacaq. Ən məşhur məhsullardan birinin - XSpider 7.7 -nin demo versiyasından istifadə etdik.

Skaner açıq portları göstərir, işləyən xidmətin növünü və müvəffəqiyyətli olarsa bunun zəifliklərini təyin etməyə çalışır. Gördüyünüz kimi, düzgün qurulmuş bir sistem olduqca təhlükəsizdir, ancaq açarı kilim altında qoymamalısınız, marşrutlaşdırıcıda 1723 (VPN) və 3389 (terminal serverinə göndərilən RDP) açıq portların olması yaxşıdır. parol siyasəti haqqında düşünməyin səbəbi.

SSH -nin təhlükəsizliyindən də danışmalıyıq, bu xidmət adətən idarəçilər tərəfindən serveri uzaqdan idarə etmək üçün istifadə olunur və kiber cinayətkarlar tərəfindən böyük maraq doğurur. SSH parametrləri bir faylda saxlanılır / etc / ssh / sshd_config, aşağıda təsvir olunan bütün dəyişikliklər ona edilir. Hər şeydən əvvəl, kök istifadəçi altında icazəni ləğv etməlisiniz, bunun üçün seçimi əlavə edin:

PermitRootLogin no

İndi təcavüzkar nəinki şifrəni, həm də girişi təxmin etməli olacaq, halbuki hələ də super istifadəçi parolunu bilməyəcək (ümid edirik parolunuzla uyğun gəlmir). Kənardan bağlandıqda bütün inzibati vəzifələr altdan yerinə yetirilməlidir sudo imtiyazsız bir istifadəçi olaraq daxil olaraq.

Kimi qeydlərdən istifadə edərkən icazə verilən istifadəçilərin siyahısını açıq şəkildə ifadə etməyə dəyər [e -poçt qorunur] göstərilən istifadəçiyə yalnız göstərilən hostdan qoşulmağa imkan verir. Məsələn, ivanov istifadəçisinin evdən qoşulmasına icazə vermək üçün (IP 1.2.3.4) aşağıdakı girişi əlavə edin:

İstifadəçi icazə verin [e -poçt qorunur]

Həm də protokolun yalnız ikinci versiyasına icazə verən köhnəlmiş və daha az etibarlı SSH1 protokolunun istifadəsini qadağan edin, bunun üçün aşağıdakı sətri forma dəyişdirin:

Protokol 2

Alınan bütün tədbirlərə baxmayaraq, SSH və digər ictimai xidmətlərə qoşulma cəhdləri hələ də şifrənin təxmin edilməsinin qarşısını almaq üçün olacaq, yardım proqramından istifadə edin. fail2ban, bir neçə uğursuz giriş cəhdindən sonra istifadəçini avtomatik olaraq qadağan etməyə imkan verir. Komanda ilə quraşdıra bilərsiniz:

Sudo apt-get install fail2ban

Bu yardım proqramı quraşdırıldıqdan dərhal sonra işə hazırdır, lakin bəzi parametrləri dərhal dəyişdirməyi məsləhət görürük, bunun üçün faylda dəyişikliklər edin. /etc/fail2ban/jail.conf... Varsayılan olaraq, yalnız SSH girişi idarə olunur və qadağan müddəti 10 dəqiqədir (600 saniyə), fikrimizcə aşağıdakı seçimi dəyişdirərək onu artırmağa dəyər:

Bantime = 6000

Sonra faylı gəzin və müvafiq bölmənin adından sonra parametri təyin edərək sisteminizdə işləyən xidmətlər üçün bölmələri aktiv edin. aktiv edildi bir vəziyyətdə doğru məsələn xidmət üçün proftpd belə görünəcək:

effektiv = doğru

Başqa bir vacib parametr maxretry, əlaqə cəhdlərinin maksimum sayından məsuldur. Ayarları dəyişdirdikdən sonra xidməti yenidən başlatmağı unutmayın:

Sudo /etc/init.d/fail2ban yenidən başladın

Utility jurnalını daxilində görə bilərsiniz /var/log/fail2ban.log.

İdarəetmə vasitələrinin quraşdırılması və konfiqurasiyası, şəbəkə konfiqurasiyası

Ubuntu14.04 əsas əməliyyat sistemini minimum paylamadan qurduqdan sonra etməli olduğumuz ilk şey idarə etmənin nə qədər rahat olduğuna diqqət yetirməkdir. Əsasən, ssh / telnet * nix -ə əsaslanan serverləri konfiqurasiya etmək və idarə etmək üçün istifadə olunur, lakin bu yaxınlarda bunun üçün veb interfeyslərinə əsaslanan olduqca uyğun vasitələr də ortaya çıxdı. Pulsuz həllərdən istifadə edirəm Webmin və Ajenti... Bu panellərin hər ikisi də diqqətə layiqdir və hər şeyi ayrı -ayrılıqda edə bilmələrinə baxmayaraq, hər biri daha uyğun olduğu üçün hər ikisinin olması daha yaxşıdır. Qeyd etməliyəm ki, istehsal serverlərində bu cür həllər təhlükəsizlik baxımından qoyulmur. Yenə də nə qədər çox idarəetmə sistemi varsa, onlarda zəiflik tapmaq ehtimalı daha yüksəkdir. Buna görə, təhlükəsizlik tələbləriniz "paranoya" səviyyəsindədirsə, serverlə yalnız ssh (konsol vasitəsilə) ilə işləməyiniz lazım olduğunu qəbul edin.

Ubuntu 14.04 -də şəbəkə qurulması

Şəbəkə üzərindən serverimizlə ünsiyyət qurmaq üçün əvvəlcə onu konfiqurasiya etməlisiniz. Varsayılan olaraq, quraşdırma zamanı şəbəkə avtomatik olaraq konfiqurasiya edildi və quraşdırıcı şəbəkədə bir DHCP server tapdısa, çox güman ki, artıq lazım olduğu kimi hər şeyi konfiqurasiya etmişdir. Şəbəkədə DHCP serveri yoxdursa, quraşdırıcı hələ də şəbəkə kartının qoşulduğu marşrutlaşdırıcının sorğusuna əsaslanaraq hər şeyi konfiqurasiya edir. Şəbəkənin indi necə qurulduğunu görmək üçün terminala yazmaq kifayətdir:

Burada nə görürük:

Eth0 və lo adlı iki şəbəkə interfeysimiz var, burada lo "loopback loopback" interfeysi və eth0 şəbəkə kartımızın adıdır və əgər lo daimi bir şəbəkə interfeysidirsə, digər bütün interfeyslər adlarına görə fərqli ola bilər. Sistem vahidində iki şəbəkə kartı quraşdırılıbsa, onların interfeysləri çox güman ki, eth0 və eth1 kimi görünəcək və s. İnterfeys adının növü şəbəkə kartının növündən asılıdır, buna görə məsələn, şəbəkə kartı WiFi protokolu üzərində işləyirsə, çox güman ki, adı wlan0 olacaq.

Şəbəkəni konfiqurasiya etmək üçün aşağıdakı faylı redaktə edin:

sudo nano / etc / network / interfeysləri

Gəlin bu forma gətirək:

iface eth0 inet statik

ünvan 192.168.0.184

şəbəkə maskası 255.255.255.0

şlüz 192.168.0.1

avtomatik et0

dns-ad serverləri 8.8.8.8 8.8.4.4

Harada: iface eth0 inet statik- interfeysin (iface eth0) statik ip (statik) ilə IPv4 ünvan aralığında (inet) olduğunu göstərir;

ünvan 192.168.0.184- şəbəkə kartımızın IP ünvanının (ünvanının) 192.168.0.184 olduğunu göstərir;

şəbəkə maskası 255.255.255.0- ağ maskamızın 255.255.255.0 olduğunu göstərir;

şlüz 192.168.0.1- standart ağ geçidi ünvanı 192.168.0.254;

avtomatik et0- sistem yuxarıdakı parametrlərlə açıldıqda sistemə avtomatik olaraq eth0 interfeysini aktiv etməyi bildirir.

et0- qoşulacaq interfeys adı. Ifconfig yazaraq interfeyslərin siyahısına baxmaq olar

dns-ad serverləri- Bir boşluqla ayrılmış DNS serverləri.

Mənim vəziyyətimdə görə biləcəyiniz kimi, statik bir ip təyin etməyə qərar verdim 192.168.0.184

əmri ilə serveri yenidən başladın

Serverimizi şəbəkədən çıxarırıq və göründüyünə əminik. İndi SSH vasitəsilə onunla əlaqə qurmağın vaxtı gəldi, bunun üçün əslində ssh serverini quracağıq:

sudo apt-get ssh quraşdırın

İndi macun proqramı vasitəsi ilə serverimizə ssh vasitəsilə qoşula bilərsiniz, məsələn, indi əmrləri əllə deyil, lazım olan sətirləri ssh müştərisinə kopyalayıb yapışdıraraq daxil edə bilərsiniz, çünki gələcəkdə bu konfiqurasiyanı təəccübləndirəcək, tezliklə özünüz görəcəksiniz:

BU HATTIN ALTINDAKİ BÜTÜN ƏMRƏLƏR SUPER KULLANICIDAN TƏQDİM EDİLİR. və super istifadəçi rejiminə daxil olmaq üçün yazmalısınız:

Webminin quraşdırılması

echo "deb https://download.webmin.com/download/repository kömək" >> /etc/apt/sources.list echo "deb https://webmin.mirror.somersettechsolutions.co.uk/repository sarge qatqısı" >> /etc/apt/sources.list wget https://www.webmin.com/jcameron-key.asc apt-key əlavə jcameron-key.asc apt-get update apt-get install -y webmin

əks -səda "deb https://download.webmin.com/download/repository kömək">> əks -səda "deb https://webmin.mirror.somersettechsolutions.co.uk/repository Sarge Contribution">> / etc / apt / source. siyahı wget https: //www.webmin.com/jcameron-key.asc apt - əsas əlavə jcameron - açar. yüksəlmək apt - yeniləməni əldə edin apt - yüklə - y webmin |

Hər şey! Ardıcıl olaraq daxil edilən 6 əmr və webmin quraşdırılır və konfiqurasiya edilir. İndi brauzerdən keçə bilərsiniz:

https://192.168.0.184:10000

Varsayılan olaraq webmin minimalist görünür, interfeys ingilis dilində göstərilir, lakin hər şey fərdiləşdirilə bilər!

Bunu belə edirik:

Belə çıxır:

Sizin üçün əziz olan bit və baytlara təcavüz etmək üçün birdən çox "qol" var - foto sənədlərdən kredit kartı məlumatlarına qədər.

Xarici dünyaya çıxışı olmayan maşınlar eyni dərəcədə həssas olsa da, İnternetə qoşulan kompüterlər ən çox hücum riski altındadır. Bir düşünün: atdığınız köhnə noutbuk və ya sabit diskinizlə nə baş verə bilər? Müasir məlumat bərpa vasitələri (bir çoxu pulsuz yüklənə bilən) ilə təchiz edilmiş bir haker, işlədiyiniz OS -dən asılı olmayaraq diskinizdəki məlumatları asanlıqla bərpa edə bilər. Sabit diskdə məlumat varsa (zədələnib -zədələnməməsinin əhəmiyyəti yoxdur), bu məlumatlar bərpa oluna, bank hesabları yenidən yaradıla bilər; yazılmış söhbət söhbətləri yenidən qurula və şəkillər bərpa edilə bilər.

Ancaq narahat olmayın. Kompüterdən istifadə etməyi dayandırmayın. İnternetə qoşulmuş bir maşını hücumlara qarşı müdafiə etmək demək olar ki, mümkün olmasa da, təcavüzkarın işini ciddi şəkildə çətinləşdirə və təhlükəli bir sistemdən faydalı bir şey çıxarmamasını təmin edə bilərsiniz. Linux və ona əsaslanan bəzi proqramların köməyi ilə quraşdırılmış Linux nüsxəsini qorumağın heç də çətin olmayacağı xüsusilə ürəkaçandır.

Hər bir xüsusi vəziyyətdə uyğun bir "qızıl qayda" yoxdur (və belə bir qayda dünyada olsaydı, çoxdan pozulacaqdı). Təhlükəsizlik üzərində fərdi işləmək lazımdır. Bu məqalədəki ipuçlarını izləyərək və burada təsvir olunan vasitələrdən istifadə edərək onları Linux paylamanıza uyğunlaşdırmağı öyrənəcəksiniz.

Linux kompüterinizi qorumağa kömək edəcək bəzi sadə qaydalar.

Əməliyyat sistemi yeniləməsi

Yeniləmələrə əlavə olaraq, paylamaların adətən bir təhlükəsizlik poçt siyahısı var - aşkar edilmiş boşluqların anonslarını və bu zəiflikləri düzəltmək üçün paketləri göndərmək üçün. Dağıtımınızın təhlükəsizlik poçt siyahısını izləmək və eyni zamanda sizin üçün ən kritik olan paketlər üçün təhlükəsizlik yeniləmələrini mütəmadi olaraq axtarmaq yaxşı bir fikirdir. Bir boşluğun elan edilməsi ilə xidmət paketinin anbara yüklənməsi arasında ümumiyyətlə vaxt boşluğu olur; poçt siyahıları yeniləmələri əl ilə necə yükləmək və quraşdırmaq barədə təlimat verəcəkdir.

İstifadə edilməmiş xidmətlərin bloklanması

Hər altı ayda bir yeniləmə etməyin

Əksər masaüstü Linux paylamalarında hər altı aydan bir yeni buraxılışlar olur, lakin bu, son versiyanı artıq çıxdığı üçün quraşdırmalı olduğunuz anlamına gəlmir. Ubuntu, bəzi buraxılışları LTS (Uzun müddətli Dəstək) olaraq qeyd edir - uzunmüddətli dəstəyi olan buraxılışlar: masa üstü sistem üçün - üç il, server sistemi üçün - beş il. Bu, standart Ubuntu buraxılışının 18 ayından xeyli uzundur.

LTS buraxılışları, xüsusi bir avanqard olmasa da, təhlükəsizlik baxımından daha yaxşı qorunur. Onların paketləri uzunmüddətli dəstəyi olmayan daha yeni paketlərə nisbətən daha sabit və hərtərəfli sınaqdan keçirilmişdir. Məqsədiniz mümkün olan ən etibarlı sistemi yaratmaqdırsa, ən son versiya əlçatan olduqda dərhal yeniləmək istəyinə tab gətirmədən uzunmüddətli dəstəyi olan sabit buraxılışlardan birini seçin.

Ən inkişaf etmiş, lakin düzgün saxlanılan sistem, son versiyadan daha sabit və daha təhlükəsizdir.

Alexander BOBROV

Cvedetails.com saytına görə, 1999 -cu ildən bəri Linux nüvəsində 1305 boşluq aşkar edilmişdir ki, bunlardan 68 -i 2015 -ci ildə aşkar edilmişdir. Əksəriyyəti heç bir xüsusi problem daşımır, Yerli və Aşağı olaraq qeyd olunur və bəzilərinə yalnız müəyyən tətbiqlərə və ya OS parametrlərinə istinad edərək zəng etmək olar. Əsasən, rəqəmlər kiçikdir, lakin kernel bütün OS deyil. Zəifliklər GNU Coreutils, Binutils, glibs və əlbəttə ki, istifadəçi tətbiqlərində olur. Ən maraqlılarını təhlil edək.

CORE LINUX -dakı ZARARLILIKLAR

OS: Linux

Səviyyə: Orta, Aşağı

Vektor: Uzaqdan

CVE: CVE-2015-3331, CVE-2015-4001, CVE-2015-4002, CVE-2015-4003

İstismar: konsepsiya, https://lkml.org/lkml/2015/5/13/740, https://lkml.org/lkml/2015/5/13/744

Arx / x86 / crypto / aesni-intel_glue.c faylında __driver_rfc4106_decrypt funksiyasında iyun ayında Linux nüvəsində 3.19.3-ə qədər olan zəiflik AES AES-NI təlimat dəsti uzantısını dəstəkləyən x86 prosessorları üçün RFC4106 tətbiqi ilə əlaqədardır (təklif olunan Intel, Intel Ətraflı Şifrələmə Standart Təlimatları) bəzi hallarda tampon ünvanlarını səhv hesablayır. IPsec tuneli bu rejimdən istifadə etmək üçün konfiqurasiya olunarsa (AES alqoritmi - CONFIG_CRYPTO_AES_NI_INTEL), zəiflik yaddaş korlanmasına, qəzalara və potensial olaraq uzaqdan CryptoAPI kodunun icrasına səbəb ola bilər. Və ən maraqlısı budur ki, problem kənar müdaxilə olmadan, tamamilə qanuni trafikdə öz -özünə yarana bilər. Nəşr zamanı problem həll edildi.

Eksperimental statusa malik olan Linux 4.0.5 ozwpan sürücüsündə beş zəiflik müəyyən edildi, bunlardan dördü xüsusi hazırlanmış paketlər göndərərək ləpə qəzası ilə DoS hücumuna icazə verir. Problem, imzalanmış tam ədədlərin düzgün işlənməməsi səbəbindən tamponun tökülməsi ilə əlaqədardır, burada tələb olunan_size ilə ofset arasındakı hesablamada mənfi ədəd qaytarılır, nəticədə məlumatlar yığına kopyalanır.

Sürücülərdə / quruluşda / ozwpan / ozhcd.c -də oz_hcd_get_desc_cnf funksiyasında və sürücülərdə / quruluşda / ozwpan / ozusbsvc1.c -də oz_usb_rx və oz_usb_handle_ep_data funksiyalarında tapılmışdır. Digər zəifliklərdə, 0 -a bölünmə, sistem döngəsi və ya ayrılmış tamponun hüdudlarından kənarda olan ərazilərdən oxumaq imkanı ola bilər.

Ən yeni Linux məhsullarından olan ozwpan sürücüsü, Ozmo Cihazları (Wi-Fi Direct) texnologiyasına uyğun olan mövcud simsiz qurğularla əlaqələndirilə bilər. Bir USB host nəzarətçi tətbiqini təmin edir, ancaq hiylə fiziki olaraq bağlanmaq əvəzinə ətraf qurğuların Wi-Fi üzərindən əlaqə qurmasıdır. Sürücü 0x892e tipli (ethertype) şəbəkə paketlərini qəbul edir, sonra onları təhlil edir və müxtəlif USB funksiyalarına çevirir. Nadir hallarda istifadə edildiyinə görə, ozwpan.ko modulunu boşaldaraq aradan buraxıla bilər.

LINUX UBUNTU

OS: Linux Ubuntu 12.04-15.04 (15 iyun 2015 tarixindən əvvəl nüvə)

Səviyyə: Tənqidi

Vektor: Yerli

CVE: CVE-2015-1328

İstismar: https://www.exploit-db.com/exploits/37292/

OverlayFS fayl sistemindəki kritik bir zəiflik, Ubuntu sistemlərində imtiyazsız bir istifadəçinin OverlayFS arakəsmələrini bağlamasına imkan verən kök imtiyazları əldə etməyə imkan verir. Zəiflikdən istifadə etmək üçün tələb olunan standart parametrlər bütün Ubuntu 12.04-15.04 filiallarında istifadə olunur. OverlayFS özü Linux nüvəsində nisbətən yaxınlarda ortaya çıxdı - 3.18 -rc2 (2014) ilə başlayaraq, bu UnionFS və AUFS -in yerini tutan bir SUSE inkişaf etdirməsidir. OverlayFS, digər fayl sistemlərinin bir çox hissəsini özündə birləşdirən virtual çox qatlı bir fayl sistemi yaratmağa imkan verir.

FS, hər biri ayrı -ayrı kataloqlara əlavə edilmiş alt və üst təbəqələrdən yaradılmışdır. Alt qat yalnız şəbəkədə olanlar da daxil olmaqla Linux -da dəstəklənən hər hansı bir fayl sisteminin kataloqlarında oxumaq üçün istifadə olunur. Üst təbəqə ümumiyyətlə yazıla bilər və fayllar təkrarlandıqda alt qatın məlumatları ilə üst -üstə düşür. Canlı paylamalarda, konteyner virtualizasiya sistemlərində və bəzi masa üstü tətbiqlərin konteynerlərinin işini təşkil etmək üçün tələbat var. İstifadəçi adları, konteynerlərdə öz istifadəçi və qrup identifikatorlarınızı yaratmağa imkan verir. Zəiflik, əsas fayl sisteminin qovluğunda yeni fayllar yaradarkən giriş hüquqlarının səhv yoxlanılmasından qaynaqlanır.

Nüvə CONFIG_USER_NS = y parametri ilə qurulmuşsa (istifadəçi tərəfindən müəyyən edilmiş ad sahəsini aktivləşdirirsə) və FS_USERNS_MOUNT bayrağı quraşdırılarkən göstərilmişsə, OverlayFS adi istifadəçi tərəfindən kök adları ilə əməliyyatların icazə verildiyi yerlər daxil olmaqla fərqli bir ad sahəsində quraşdırıla bilər. . Bu vəziyyətdə, bu cür ad sahələrində edilən kök hüquqlu fayllarla edilən əməliyyatlar, əsas FS ilə hərəkətlər edərkən eyni imtiyazları alır. Buna görə hər hansı bir fayl sistemi bölməsini bağlaya və hər hansı bir faylı və ya qovluğu görə və ya dəyişdirə bilərsiniz.

Nəşr edildikdə, sabit bir Ubuntu OverlayFS modulu ilə bir nüvə yeniləməsi artıq mövcud idi. Və sistem yenidirsə, heç bir problem olmamalıdır. Eyni halda, yeniləmə mümkün olmadıqda, müvəqqəti bir tədbir olaraq, overlayfs.ko modulunu çıxararaq OverlayFS -dən istifadə etməyi dayandırmalısınız.

ƏSAS TƏTBİQLƏRDƏ ZARARLILIKLAR

OS: Linux

Səviyyə: Tənqidi

Vektor: yerli, uzaq

CVE: CVE-2015-0235

İstismar: https://www.qualys.com/research/security-advisories/exim_ghost_bof.rb

Linux əməliyyat sisteminin əsas hissəsi olan GNU standart kitabxanası glibc -də və Oracle Communications Applications və Oracle Pillar Axiom -un bəzi versiyalarında Qualys hakerləri tərəfindən kod yoxlaması zamanı aşkar edilmiş təhlükəli bir zəiflik. GHOST kod adını aldı. Ev sahibi adını almaq üçün gethostbyname () və gethostbyname2 () kimi glibc funksiyaları tərəfindən istifadə olunan __nss_hostname_digits_dots () funksiyasındakı bir tampon daşmasından ibarətdir (buna görə də GetHOST adı). Zəiflikdən istifadə etmək üçün DNS vasitəsi ilə ad həllini həyata keçirən bir tətbiq etibarsız bir host adı arqumenti ilə bufer daşmasına səbəb olmalıdır. Yəni nəzəri olaraq bu zəiflik müəyyən dərəcədə şəbəkədən istifadə edən hər hansı bir tətbiqə tətbiq oluna bilər. Yerli və uzaqdan çağırıla bilər, ixtiyari kod icra etməyə imkan verir.

Ən maraqlısı budur ki, səhv 2013 -cü ilin may ayında düzəldildi, glibc 2.17 və 2.18 buraxılışları arasında bir yamaq təqdim edildi, lakin problem bir təhlükəsizlik yaması olaraq təsnif edilmədiyindən buna əhəmiyyət vermədilər. Nəticədə bir çox paylama həssas idi. Başlanğıcda, ilk həssas versiyanın 10 Noyabr 2000 -ci il tarixli 2.2 olduğu bildirildi, ancaq 2.0 -a qədər görünmə ehtimalı var. Digər zəifliklər arasında RHEL / CentOS 5.x - 7.x, Debian 7 və Ubuntu 12.04 LTS paylamaları təsirləndi. Düzəlişlər hazırda mövcuddur. Hakerlər özləri zəifliyin mahiyyətini izah edən və sisteminizi yoxlamağa imkan verən bir yardım proqramı təklif ediblər. Ubuntu 12.04.4 LTS -də hər şey yaxşıdır:

$ wget https: //goo.gl/RuunlE $ gcc gistfile1. c - o CVE - 2015 - 0235 $. / CVE - 2015 - 0235 həssas deyil |

GHOST -da sistem yoxlanılır

GHOST -da sistem yoxlanılır

Demək olar ki, x86 və x86_64 Linux -da işləyən Exim poçt serveri ilə (helo_try_verify_hosts və ya helo_verify_hosts parametri aktiv olduqda) kodu uzaqdan icra etməyə imkan verən k modulu buraxıldı. Daha sonra, WordPress -də bir bloqu yoxlamaq üçün Metasploit modulu kimi digər tətbiqlər ortaya çıxdı.

Bir az sonra, 2015-ci ildə, GNU glibc-də uzaq bir istifadəçiyə DoS hücumu həyata keçirməyə və ya yığın hüdudlarından kənarda yaddaş yerlərini yazmağa imkan verən daha üç zəiflik aşkar edildi: CVE-2015-1472, CVE-2015-1473, CVE-2015- 1781.

OS: Linux (GNU Coreutils)

Səviyyə: Aşağı

Vektor: Yerli, Uzaqdan

CVE: CVE-2014-9471

İstismar: Yox

GNU Coreutils, demək olar ki, bütün əsas proqramları (cat, ls, rm, date ...) özündə birləşdirən əsas * nix paketlərindən biridir. Problem tarixdə tapıldı. Parse_datetime funksiyasındakı bir səhv, sistemdə heç bir hesabı olmayan uzaq bir təcavüzkarın xidmətdən imtina etməsinə səbəb ola bilər və bəlkə də vaxt zonasından istifadə edərək xüsusi hazırlanmış tarix simli istifadə edərək özbaşına kod icra etməsinə imkan verir. Zəiflik belə görünür:

$ touch '- tarix = TZ = "123" 345 " @ 1' Segmentasiya xətası $ date - d ‘TZ =” Avropa / Moskva ”“ 00: 00 + 1 saat ”’ Segmentasiya xətası $ date '- date = TZ = "123" 345 " @ 1' * * * "Tarixdə" səhv: pulsuz (): etibarsız göstərici: 0xbfc11414 * * * |

GNU Coreutils -də zəiflik

GNU Coreutils -də zəiflik

Zəiflik yoxdursa, etibarsız bir tarix formatı haqqında bir mesaj alacağıq. Linux dağıtımlarının demək olar ki, bütün inkişaf etdiriciləri bir boşluğun olduğunu bildirdi. Hazırda bir yeniləmə mövcuddur.

Yamalı GNU Coreutilsin normal çıxışı

Yamalı GNU Coreutilsin normal çıxışı OS: Linux (grep 2.19-2.21)

Səviyyə: Aşağı

Vektor: Yerli

CVE: CVE-2015-1345

İstismar: Yox

Nümunə ilə mətn axtarmaq üçün istifadə olunan grep proqramında zəifliklərə nadir hallarda rast gəlinir. Ancaq bu yardım proqramı tez -tez sistem proqramları da daxil olmaqla digər proqramlar tərəfindən çağırılır, buna görə də zəifliklərin olması ilk baxışdan göründüyündən daha problemlidir. Kwset.c -də bmexec_trans funksiyasındakı bir səhv, ayrılmış tamponun xaricindəki bir ərazidən başlamamış məlumatların oxunmasına səbəb ola bilər və ya tətbiq çökə bilər. Bu, grep -F istifadə edərək tətbiq girişinə verilən xüsusi bir məlumat dəsti yaratmaqla bir haker tərəfindən istismar edilə bilər. Yeniləmələr hazırda mövcuddur. Açığı və ya Metasploit modulunu istifadə edən heç bir istismar yoxdur.

FREEBSD -də ZƏFƏRLİLİK

OS: FreeBSD

Səviyyə: Aşağı

Vektor: Yerli, Uzaqdan

CVE: CVE-2014-0998, CVE-2014-8612, CVE-2014-8613

İstismar: https://www.exploit-db.com/exploits/35938/

CVE verilənlər bazasında 2015 -ci il üçün o qədər də çox zəiflik yoxdur, daha doğrusu - cəmi altı. Core Exploit Writers Team tədqiqatçıları tərəfindən 2015-ci ilin yanvar ayının sonunda FreeBSD 8.4-10.x-də üç zəiflik aşkar edildi. CVE-2014-0998, /boot/loader.conf-da kern.vty = vt parametri ilə aktivləşdirilmiş bir neçə virtual terminal təmin edən VT konsol sürücüsünün (Newcons) tətbiqi ilə əlaqədardır.

CVE-2014-8612, SCTP istifadə edərkən özünü göstərdi və SCTP yuvalarını tətbiq edən SCTP axını identifikatorunu yoxlamaq üçün koddakı bir səhv səbəb oldu (yerli port 4444). Nəticə, sctp_setopt () funksiyasında (sys / netinet / sctp_userreq.c) yaddaş tükənmiş bir səhvdir. Bu, yerli imtiyazlı olmayan bir istifadəçiyə 16 bit kernel yaddaş məlumatlarını yazmaq və ya oxumaq və sistemdəki imtiyazlarını yüksəltmək, həssas məlumatları ifşa etmək və ya sistemi öldürmək imkanı verir.

CVE-2014-8613, SCTP_SS_VALUE SCTP yuva seçimini təyin etməklə xaricdən qəbul edilmiş SCTP paketini işləyərkən sıfır göstəricinin defereferasiyasını başlatmağa imkan verir. Əvvəlkilərdən fərqli olaraq, CVE-2014-8613 xüsusi hazırlanmış paketlər göndərərək uzaqdan nüvə qəzalarına səbəb ola bilər. FreeBSD 10.1 -də, net.inet.sctp.reconfig_enable dəyişənini 0 olaraq təyin edərək özünüzü qoruya bilərsiniz və bununla da RE_CONFIG bloklarının işlənməsini deaktiv edə bilərsiniz. Və ya tətbiqlər üçün (brauzerlər, e -poçt müştəriləri və s.) SCTP bağlantılarına icazə verməyin. Nəşr olunarkən, inkişaf etdiricilər artıq bir yeniləmə buraxdılar.

FreeBSD Zəiflik Statistikası

FreeBSD Zəiflik Statistikası OPENSSL -də Həssaslıq

OS: OpenSSL

Səviyyə: Uzaqdan

Vektor: Yerli

CVE: CVE-2015-1793

İstismar: Yox

2014 -cü ildə SSL / TLS ilə işləmək üçün geniş istifadə edilən kriptoqrafik paket olan OpenSSL -də kritik Heartbleed zəifliyi aşkar edildi. Bu hadisə bir vaxtlar kodun keyfiyyətinin kütləvi şəkildə tənqid edilməsinə səbəb oldu və bir tərəfdən bu LibreSSL kimi alternativlərin ortaya çıxmasına səbəb oldu, digər tərəfdən də nəhayət inkişaf etdiricilərin özləri işə başladılar.

Zəifliklər üçün ən yaxşı satıcılar

Zəifliklər üçün ən yaxşı satıcılar Kritik zəiflik Google -dan Adam Langley və BoringSSL -dən David Benjamin tərəfindən aşkar edildi. OpenSSL 1.0.1n və 1.0.2b -də edilən dəyişikliklər, güvən təsdiqləmə zənciri qurmaq üçün ilk cəhd uğursuz olarsa, OpenSSL -in alternativ sertifikat yoxlama zənciri tapmağa çalışması ilə nəticələndi. Bu, sertifikat yoxlama prosedurunu atlamağa və saxta sertifikat istifadə edərək təsdiqlənmiş bir əlaqə təşkil etməyə, başqa sözlə istifadəçini sakitcə saxta saytlara və ya e -poçt serverinə cəlb etməyə və ya sertifikatın istifadə edildiyi hər hansı bir MITM hücumunu həyata keçirməyə imkan verir.

Zəiflik aşkar edildikdən sonra, inkişaf etdiricilər bu problemin həll edildiyi 9 İyulda 1.0.1p və 1.0.2d buraxılışlarını buraxdılar. Bu zəiflik 0.9.8 və ya 1.0.0 versiyalarında mövcud deyil.

Linux.Encoder

Payızın sonu 2500 -dən çox saytı yoluxduran Linux.Encoder.1 və Linux.Encoder.2 -də dəyişikliklərin ardınca bir sıra fidyə proqram viruslarının, ilk olaraq Linux.Encoder.0 ortaya çıxması ilə əlamətdar oldu. Anti -virus şirkətlərinə görə, hücum müxtəlif CMS - WordPress, Magento CMS, Joomla və digərlərindən istifadə edən veb saytları olan Linux və FreeBSD serverlərini hədəfə alır. Hakerlər naməlum bir zəiflikdən istifadə edirlər. Sonra, bir qabıq skripti yerləşdirildi (fayl error.php), köməyi ilə hər hansı digər hərəkətlər edildi (bir brauzer vasitəsilə). Xüsusilə, Linux kodlayıcı troyanı işə salındı.

Əməliyyat sisteminin quruluşunu təyin edən və fidyə proqramını işə salan Encoder. Kodlayıcı, faylların və CMS komponentlərinin saxlandığı qovluqdakı faylları şifrələmək üçün kifayət edən bir veb server (Ubuntu - www -data) hüquqları ilə işə salındı. Şifrələnmiş fayllara yeni bir uzantı verilir.

Ayrıca, fidyə proqramı, digər OS qovluqlarını atlamağa çalışır, əgər hüquqlar səhv konfiqurasiya olunarsa, veb saytının hüdudlarını aşa bilər. Bundan əlavə, README_FOR_DECRYPT.txt faylı faylların şifrəsini açmaq üçün təlimatları və hakerin tələblərini özündə əks etdirən qovluqda saxlanıldı. Hal-hazırda, antivirus şirkətləri, qovluqların şifrəsini açmağa imkan verən yardım proqramlarını təqdim etdi. Məsələn, Bitdefender -dən bir dəst. Ancaq yadda saxlamalısınız ki, faylların şifrəsini açmaq üçün hazırlanmış bütün proqramlar qabıq kodunu silmir və hər şey özünü təkrarlaya bilər.

Veb sayt idarəçiliyi ilə məşğul olan və ya təcrübə aparan bir çox istifadəçinin ev kompüterinə tez -tez bir veb server qurduğunu nəzərə alaraq, təhlükəsizlik barədə narahat olmalısınız: kənardan girişi bloklamaq, proqramı yeniləmək, VM üzərində sınaq. Və bu fikir gələcəkdə ev sistemlərinə hücum etmək üçün istifadə edilə bilər.

Çıxış

Kompleks proqramlar fiziki cəhətdən səhvsiz mövcud deyildir, buna görə də zəifliklərin daim aşkar olunacağına dözmək lazımdır. Ancaq hamısı həqiqətən problemli ola bilməz. Sadə addımlar ataraq özünüzü qoruya bilərsiniz: istifadə olunmamış proqram təminatını silin, yeni zəiflikləri izləyin və təhlükəsizlik yeniləmələrini quraşdırdığınızdan, təhlükəsizlik duvarı konfiqurasiya etdiyinizdən və antivirus quraşdırdığınızdan əmin olun. SELinux kimi bir daemon və ya istifadəçi tətbiqinin güzəştinin öhdəsindən gələn xüsusi texnologiyaları da unutmayın.

Hamıya salam ... Ubuntu altındakı bütün təcrübəsiz adminlərin şəbəkə interfeyslərini (şəbəkələr, şəbəkə kartları) konfiqurasiya etmək vəzifəsi var Bu yazıda bunu necə edəcəyimi sizə göstərəcəyəm ... Çox sadədir ...

Şəbəkəni qurmağı bir şəkildə əldən verdinizsə və ya paylama dəstini quraşdırmağın çətinliyini gördünüzsə, indi bunu əllə edəcəyik. Və beləliklə paylama dəsti quraşdırılıb və hücumda bizi gözləyir ... 2 şəbəkə kartını konfiqurasiya etməliyik ... .. Birimiz provayderə, digərimiz isə yerli şəbəkəyə baxırıq. Dərhal razılaşaq və interfeyslərimizi və ünvanlarımızı təyin edək.

et0- 192.168.0.1 (tutaq ki, bu provayderin verdiyi ünvandır) İnternetə baxan interfeys (provayder)

et1- 10.0.0.1 (bu interfeysə vermək istədiyimiz ünvan) Yerli şəbəkəyə baxan interfeys

Əvvəlcə əmrlə artıq hansı interfeysləri başlatdığımızı yoxlayaq ifconfig Belə bir şey görəcəksiniz (yalnız xxxxx əvəzinə məlumatlarınızla)

Eth0 Bağlantısı: Ethernet HWaddr xx: xx: xx: xx: xx: xx inet addr: xxx.xxx.xxx.xxx Bcast: xxx.xxx.xxxx.xxx Maska: 255.255.255.252 inet6 addr: xxx :: xxx : xxx: xxxx / 64 Kapsam: Bağlantı YUKARI BROADCAST RUNNULT MULTICAST MTU: 1500 Metrik: 1 RX paketi: 31694097 səhvlər: 0 düşdü: 0 aşma: 0 çərçivə: 0 TX paketləri: 15166512 səhvlər: 0 düşdü: 0 aşınmalar: 0 daşıyıcı: 0 toqquşma: 0 txqueuelen: 100 RX bayt: 2215593127 (2.2 GB) TX bayt: 1577680249 (1.5 GB) Yaddaş: b8820000-b8840000 eth1 Bağlantı qurğusu: Ethernet HWaddr xx: xx: xx: xx: xx: xx inet addr: 10.0. 0.1 Yayım: 10.0.0.255 Maska: 255.255.255.0 inet6 xxxx: xxxx :: xxxx: xxxf: xxx: xxxx / 64 Kapsam: BROADCAST RUNNULT MULTICAST MTU: 1500 Metrik: 1 RX paketi: 11352041 səhv : 0 çərçivə: 0 TX paketi: 21539638 səhv: 0 düşdü: 0 aşma: 0 daşıyıcı: 0 toqquşma: 0 txqueuelen: 100 RX bayt: 1262641422 (1.2 GB) TX bayt: 1922838889 (1.9 GB) Yaddaş: b8800000-b8820000 lo Link encap: Loopback inet addr: 127.0.0.1 Maska: 255.0.0.0 inet6 addr: :: 1/128 Kapsam: Host UP LOOPBACK RUNNING MTU: 16436 Metrik: 1 RX paketi: 3823 səhv: 0 düşdü: 0 aşır: 0 çərçivə: 0 TX paket: 3823 səhv: 0 düşdü: 0 aşır: 0 daşıyıcı: 0 toqquşma: 0 txqueuelen: 0 RX bayt : 717663 (717.6 KB) TX baytları: 717663 (717.6 KB)

Göstərilən interfeyslərdən heç biri yoxdursa, heç bir şey yoxdur. Sadəcə əlil oldu, əmrlə açaq sudo ifconfig eth1 yuxarı(eth1 əvəzinə interfeysinizi yazın, 2 şəbəkə kartınız varsa, ümumilikdə eth0 və eth1 olmaqla 2 interfeys var) Beləliklə, interfeysimizi aktiv edirik:

sudo ifconfig eth1 yuxarıVə buna görə qurmağa başlayaq.

Aşağıdakı əmrlə provayder tərəfindən verilən IP ünvanını eth0 interfeysinə təyin edin:

sudo ifconfig eth1 inet 192.168.0.2Və şəbəkə maskasını göstərəcəyik:

sudo ifconfig eth0 netmask 255.255.255.0Bu şəkildə edilən parametrlər server yenidən başladıqdan sonra sıfırlanır.

Bunun baş verməməsi üçün şəbəkə interfeyslərinin konfiqurasiya faylındakı parametrləri dəyişdirməlisiniz. Bunun üçün Kök hüquqları tələb olunur. Hüquqları alırıq Kök aşağıdakı əmrlə:

Şəbəkə interfeysləri üçün konfiqurasiya faylı burada yerləşir / etc / network / interfeyslər Redaktə etmək üçün bəyəndiyim Nano redaktorunu (öz redaktorunuzdan istifadə edə bilərsiniz) istifadə edirik Nano

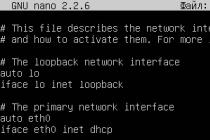

nano / etc / network / interfeysləriAşağıdakıları görürük:

# Bu fayl sisteminizdə mövcud olan şəbəkə interfeyslərini təsvir edir # və onları necə aktivləşdirmək olar. Daha çox məlumat üçün interfeyslərə baxın (5). # Geri dönən şəbəkə interfeysi avtomatik bax iface lo inet loopback # Əsas şəbəkə interfeysi// Əsas şəbəkə interfeysi avtomatik et0// Şəbəkə interfeysinə aşağıdakı atributları təyin edin iface eth0 inet statik// Şəbəkə interfeysini avtomatik olaraq aktiv edin ünvan 192.168.0.2// şəbəkə kartımızın ip ünvanı (provayder tərəfindən verilir) şəbəkə maskası 255.255.255.0// IP -nin yerləşdiyi şəbəkə maskası şəbəkə 192.168.0.0// Bütün aralığın şəbəkəsi yayım 192.168.0.255// Maks. ünvanların sayı şlüz 192.168.0.1// Ağ geçidi # dns- * variantları, əgər quraşdırılıbsa, resolvconf paketi tərəfindən həyata keçirilirAşağıdakı forma gətirmək lazımdır

# Bu fayl sisteminizdə mövcud olan şəbəkə interfeyslərini # və onları necə aktivləşdirəcəyinizi izah edir. Daha çox məlumat üçün interfeyslərə baxın (5). # Geri dönən şəbəkə interfeysi avtomatik olaraq iface lo inet loopback # Birincil şəbəkə interfeysi eth0 iface eth0 inet statik ünvan 192.168.0.2 şəbəkə maskası 255.255.255.0 şəbəkə 192.168.0.0 şluzu 192.168.0.1 # dns- * seçimlərivolvconf paketi tərəfindən həyata keçirilir, dns-nameservers quraşdırılıbsa 192.168.22.22 192.168.33.33 # Yerli şəbəkəyə baxan interfeys avtomatik et1 iface eth1 inet statik ünvan 10.0.0.1 şəbəkə maskası 255.255.255.0Ctrl + O düymələrini basaraq dəyişiklikləri qeyd edin və Ctrl + X düymələrini basaraq çıxın

DNS server ünvanlarını / etc / network / interfaces faylında təyin etmək olar, lakin Ubuntu -da DNS server ünvanlarının idarə edilməsi /etc/resolv.conf faylı vasitəsilə həyata keçirilir, mənim üçün belə görünür:

ad serveri xx.xx.xx.xx ad serveri xx.xx.xx.xxDNS -ni konfiqurasiya edək, bunun üçün sətirə aşağıdakı əmri daxil edirik:

Sudo nano /etc/resolv.conf # provayderinizin ad serveri xx.xxx.xxx.xxx adlar serveri xxx.xxx.xx.xxx DNS serverlərinin IP ünvanları

Saxlayırıq Ctrl + O və ayrılırıq Ctrl + x aşağıdakı əmri ilə şəbəkəni yenidən başlatmalısınız.