Göründüyü kimi, kompüter sistemlərinin müasir istifadəçilərinin çoxu DDoS hücumu kimi bir anlayış eşitmişlər. Bunu özünüz necə edəcəyiniz, əlbəttə ki, indi nəzərə alınmayacaq (məlumat məqsədləri istisna olmaqla), çünki hər hansı bir qanunvericiliyə uyğun olaraq bu cür hərəkətlər qanunsuzdur. Buna baxmayaraq, ümumiyyətlə nə olduğunu və hamısının necə işlədiyini öyrənmək mümkün olacaq. Ancaq dərhal qeyd edək: Aşağıdakı materialı bir növ təlimat və ya hərəkət üçün bələdçi kimi qəbul etməməlisiniz. Məlumat yalnız problemin ümumi anlaşılması üçün və yalnız nəzəri biliklər üçün verilir. Müəyyən proqram məhsullarının istifadəsi və ya qanunsuz hərəkətlərin təşkil edilməsi cinayət məsuliyyətinə səbəb ola bilər.

Bir serverə DDoS hücumu nədir?

DDoS hücumu anlayışı İngilis qısaltmasının deşifrinə əsaslanaraq şərh edilə bilər. Qısaltma, Distributed Service of Denial, yəni, təxminən xidmətdən və ya sağlamlıqdan imtina deməkdir.

Bir serverə DDoS hücumunun nə olduğunu başa düşürsünüzsə, ümumiyyətlə, müəyyən bir ünsiyyət kanalı üzərindən istifadəçi istəklərinin (sorğularının) sayının artması səbəbindən, əlbəttə ki, həcmi məhdudlaşdıran bir qaynağa yükdür. server sadəcə emal edə bilmədikdə. Bu səbəbdən həddindən artıq yük meydana gəlir. Əslində, serverin proqram təminatı və aparatı bütün istəklərin öhdəsindən gəlmək üçün kifayət qədər hesablama resurslarına malik deyil.

Hücumların təşkili prinsipləri

DDoS hücumu əsasən bir neçə əsas şərtə əsaslanır. Ən başlıcası, ilk növbədə istifadəçinin kompüterinə və ya hətta bir serverə daxil olmaq, ona indi zərərli kodu daxil etmək və indi Trojan adlandırılan proqramlar şəklindədir.

Bu mərhələdə özünüzə bir DDoS hücumu necə təşkil etmək olar? Çox sadə. Kompüterləri yoluxdurmaq üçün qondarma vasitələrdən istifadə edilə bilər. Təcavüzkarın IP ünvanı vasitəsi ilə başqasının kompüterinə giriş əldə etdiyi qurbana əlavə ilə bir e -poçt (məsələn, icra edilə bilən kodu olan bir şəkil) göndərmək kifayətdir.

İndi DDoS hücumunu ehtiva edən ikinci mərhələnin nəyi nəzərdə tutduğuna dair bir neçə söz. Növbəti müraciəti necə edə bilərəm? İstəklərin maksimum sayının serverə və ya İnternet qaynağına göndərilməsi zəruridir. Təbii ki, bunu bir terminaldan etmək mümkün deyil, buna görə əlavə kompüterlərdən istifadə etməli olacaqsınız. Nəticə özünü göstərir: gömülü virusun onlara yoluxması lazımdır. Bir qayda olaraq, hazır versiyaları İnternetdə belə tapıla bilən bu cür skriptlər, özlərini kopyalayır və aktiv bir əlaqə və ya İnternet vasitəsilə şəbəkə mühitində digər terminallara yoluxur.

DDoS hücumlarının növləri

Ümumi mənada DDoS hücumu buna şərti olaraq deyilir. Əslində, ən azı dörd çeşidi var (bu gün 12 modifikasiya olsa da):

- yerinə yetirilməməsi üçün səhv təlimat göndərməklə server qəzası;

- İstifadəçi məlumatlarının toplu göndərilməsi, dövri yoxlamaya səbəb olur;

- daşqın - səhv formalaşdırılmış sorğular;

- saxta ünvanlarla dolmaqla ünsiyyət kanalının pozulması.

Görünüş tarixi

İlk dəfə 1996 -cı ildə belə hücumlardan danışmağa başladılar, amma sonra heç kim buna xüsusi əhəmiyyət vermədi. Ciddi olaraq, problem yalnız 1999-cu ildə Amazon, Yahoo, E-Trade, eBay, CNN və s. Kimi dünyanın ən böyük serverlərinə hücum edildikdə qınanmağa başladı.

Nəticələr, bu xidmətlərin pozulması səbəbindən əhəmiyyətli itkilərlə nəticələndi, baxmayaraq ki, o dövrdə bunlar yalnız qismən hallar idi. Geniş yayılmış təhlükə hələ müzakirə edilməyib.

Ən məşhur DDoS hücum hadisəsi

Ancaq sonradan məlum oldu ki, bu tək iş deyildi. Kompüter dünyası tarixində ən böyük DDoS hücumu, 2013 -cü ildə, Spamhaus və Hollandiya təminatçısı Cyberbunker arasında mübahisə yarandığı zaman qeydə alınıb.

İlk təşkilat, heç bir səbəb göstərmədən, bir çox hörmətli (və belə deyil) təşkilat və xidmətlərin öz serverlərindən istifadə etməsinə baxmayaraq provayderini spam göndərənlər siyahısına daxil etdi. Bundan əlavə, provayderin serverləri, qəribə görünsə də, keçmiş NATO bunkerinin binasında yerləşirdi.

Bu cür hərəkətlərə cavab olaraq Cyberbunker, CDN CloudFlare tərəfindən ələ keçirilən bir hücuma başladı. İlk zərbə martın 18 -də düşdü, ertəsi gün istəklərin sürəti 90 Gb / s -ə yüksəldi, 21 -də sakitlik oldu, ancaq 22 Martda sürət artıq 120 Gb / s idi. CloudFlare -i deaktiv etmək mümkün deyildi, buna görə sürət 300 Gbps -ə qədər artırıldı. Bu gün bu rekord rəqəmdir.

DDoS hücum proqramı nədir?

Bu gün istifadə olunan proqram baxımından, ən çox istifadə edilən tətbiq LOIC -dir, lakin bu, yalnız əvvəllər məlum olan IP və URL ünvanları olan serverlərə hücum etməyə imkan verir. Ən acınacaqlısı, İnternetdə pulsuz yüklənə bilməsidir.

Ancaq artıq aydın olduğu kimi, bu proqram yalnız başqasının kompüterinə daxil olmağa imkan verən proqram təminatı ilə birlikdə istifadə edilə bilər. Aydın səbəblərdən burada adlar və istifadə üçün tam təlimatlar verilmir.

Özünüzə necə hücum etmək olar?

Beləliklə, bir DDoS hücumuna ehtiyacımız var. Bunu özünüz necə etmək olar, indi qısaca və düşünün. Sniperin işlədiyi güman edilir və başqasının terminalına girişiniz var. Loic.exe proqramının icra olunan faylı işə salındıqda, lazım olan ünvanlar sadəcə pəncərəyə daxil edilir və Lock On düyməsinə basılır.

Bundan sonra, HTTP / UDF / TCP protokolları ilə ötürmə sürətini tənzimləyərkən, fader maksimum dəyəri təyin edir (standart minimumda 10), bundan sonra hücuma başlamaq üçün IMMA CHARGIN MAH LAZER düyməsi istifadə olunur.

Özünüzü hücumlardan necə qoruya bilərsiniz?

DDoS hücumları üçün hansı proqramların tapıla biləcəyindən danışarkən, qoruma vasitələrindən yan keçə bilməzsiniz. Həqiqətən də, Nyutonun üçüncü qanunu belə, hər hansı bir hərəkətin müxalifətə səbəb olduğunu söyləyir.

Ən sadə halda, ya proqramda, ya da kompüter avadanlığı olaraq təqdim edilə bilən antiviruslar və firewalllar (sözdə firewalllar) istifadə olunur. Bundan əlavə, bir çox təhlükəsizlik təminatçısı bir neçə server arasında sorğuların yenidən paylanmasını, daxil olan trafikin süzülməsini, təkrar təhlükəsizlik sistemlərinin quraşdırılmasını və s.

Hücum metodlarından biri, geri dönmə ünvanları olmayan DNS serverlərinə rekursiv zənglər göndərmək texnologiyası olan DNS Amplification-dır. Buna görə, bu cür bədbəxtliklərdən qorunmaq üçün bu gün bu cür poçt göndərişləri üçün kifayət qədər güclü bir maneə yaratmağa imkan verən universal fail2ban paketini etibarlı şəkildə istifadə edə bilərsiniz.

Başqa nə bilmək lazımdır?

Ümumiyyətlə, hətta bir uşaq da istəsə kompüterinizə girə bilər. Bu vəziyyətdə, hətta xüsusi bir xüsusi proqram təminatı tələb olunmur və sonradan "zombi" kompüterinizdən bir DDoS hücumu həyata keçirilə bilər. Bunu özünüz necə edəcəyiniz, ümumiyyətlə, artıq aydındır.

Amma düşünürəm ki, belə şeylər etməyə dəyməz. Düzdür, bəzi təcrübəsiz istifadəçilər və proqramçılar sırf idman marağı üzündən belə hərəkətləri etməyə çalışırlar. Unutmayın: hər hansı bir bilikli idarəçi, siz olmasanız, provayderin yerini hesablayacaq, hətta bir mərhələdə İnternetdə anonim bir proxy server istifadə olunsa belə. Uzağa getmək lazım deyil. Eyni WhoIs mənbəyi, bilmədiyiniz bir çox məlumat verə bilər. Yaxşı, deməli, texnologiya məsələsidir.

Qalan şey, xarici IP -ni göstərən uyğun bir sorğu ilə provayderlə əlaqə saxlamaqdır və o (beynəlxalq standartlara uyğun olaraq) yeriniz və şəxsi məlumatlarınız haqqında məlumat verəcəkdir. Buna görə də yuxarıda göstərilən material qanunsuz hərəkətlərə stimul kimi qiymətləndirilməməlidir. Bu olduqca ciddi nəticələrlə doludur.

Ancaq hücumların özlərinə gəldikdə, ayrıca qeyd etmək lazımdır ki, sistemi qorumaq üçün özünüz bəzi tədbirlər görməlisiniz, çünki zərərli kodlar tıklandıqda Trojan -ı kompüterə yükləyə bilən İnternet bannerlərində də ola bilər. Və bütün antiviruslar belə təhdidləri süzə bilməz. Və bir kompüterin belə bir zombi qutusuna çevrilə bilməsi heç müzakirə olunmur. İstifadəçi bunu belə fərq edə bilməz (gedən trafik artmayacaqsa). Fail2ban paketini qurmaq və konfiqurasiya etmək olduqca mürəkkəbdir, buna görə də ən sadə vasitələr kimi, sərbəst proqram məhsulları deyil, ciddi bir antivirus (Eset, Kaspersky) istifadə etməli, həmçinin Windows -un təhlükəsizlik duvarı kimi öz qoruyucu vasitələrini deaktiv etməməlisiniz.

Bələdçimizi oxusanız və təsvir olunan bütün texnologiyaları tətbiq etsəniz - kompüterinizi haker təhdidlərindən qoruyun! Buna laqeyd yanaşmayın!

İnformasiya təhlükəsizliyi sahəsində, ddos hücumları elektron təhdidlərin sıralamasında lider yerlərdən birini tutur. Ancaq əksər istifadəçilərin bu mövzuda çox məhdud məlumatları var. İndi bu mövzunu ən ətraflı və əlçatan bir şəkildə əhatə etməyə çalışacağıq ki, bu cür elektron təhlükənin nə demək olduğunu, necə həyata keçirildiyini və buna görə də bununla necə səmərəli məşğul olacağınızı təsəvvür edə biləsiniz. Beləliklə, tanış olun - DDOS hücumu.

Terminologiya

Eyni dildə danışmaq üçün terminləri və onların təriflərini təqdim etməliyik.

Dos hücumu xidməti inkar etməkdir. Beləliklə, İngilis dilində dos - Xidmətdən imtina. Alt tiplərdən biri eyni vaxtda bir neçə və ümumiyyətlə çox sayda ev sahibindən edilən paylanmış hücumdur. Müzakirənin əsas hissəsini bu varianta həsr edəcəyik, çünki ddos hücumu daha çox dağıdıcı nəticələr verir və yeganə əhəmiyyətli fərq hücum üçün istifadə olunan ev sahiblərinin sayında olur.

Anlamağınızı asanlaşdırmaq üçün... Bu cür hərəkətlər hər hansı bir xidmətin fəaliyyətini müvəqqəti olaraq dayandırmaq məqsədi daşıyır. Şəbəkədəki ayrı bir sayt, böyük bir İnternet və ya mobil provayder, həmçinin ayrı bir xidmət (plastik kartları qəbul etmək) ola bilər. Hücumun müvəffəqiyyətli olması və dağıdıcı hərəkətlər gətirməsi üçün çox sayda nöqtədən həyata keçirilməlidir (bu məqam aşağıda daha ətraflı müzakirə olunacaq). Beləliklə, "paylanmış hücum". Ancaq mahiyyət eyni olaraq qalır - müəyyən bir sistemin işini kəsmək.

Şəkili tamamlamaq üçün bu cür hərəkətləri kimin və hansı məqsədlə həyata keçirdiyini başa düşməlisiniz.

Xidmətdən imtina hücumları, digər kompüter cinayətləri kimi, qanunla cəzalandırılır. Buna görə də material yalnız məlumat məqsədi ilə verilir. Bunları mütəxəssislər, "kompüterlər" və "kompüter şəbəkələri" mövzusunda yaxşı bilən insanlar və ya dəb halına gəldikdə - hakerlər həyata keçirirlər. Əsasən, bu hadisə qazanc əldə etmək məqsədi daşıyır, çünki bir qayda olaraq vicdansız rəqiblər ddos hücumları sifariş edirlər. Kiçik bir nümunə burada uyğun gəlir.

Tutaq ki, kiçik bir şəhərin xidmət bazarında iki böyük internet provayderi var. Və onlardan biri rəqibini qovmaq istəyir. Hakerlərdən rəqibin serverlərinə paylanmış dos hücumu sifariş edirlər. İkinci provayder, şəbəkəsinin həddindən artıq yüklənməsi səbəbindən artıq istifadəçilərinə İnternet təmin edə bilmir. Nəticədə - müştərilərin və nüfuzun itirilməsi. Hakerlər mükafatlarını alırlar, vicdansız provayderlər yeni müştərilər əldə edirlər.

Amma tez -tez "ddosyat" və yalnız əyləncə üçün, və ya bacarıqları bilemek zaman var.

Ddos hücumu paylandı

Dərhal razılaşaq - kompüter hücumlarını təhlil edəcəyik. Buna görə, hücumun həyata keçirildiyi bir neçə cihazdan danışırıqsa, bunlar qanunsuz proqram təminatı olan kompüterlər olacaq.

Burada kiçik bir geriləmə etmək də məqsədəuyğundur.. Əslində, bir xidmətin və ya xidmətin fəaliyyətini dayandırmaq üçün bunun üçün icazə verilən maksimum yükü aşmalısınız. Ən sadə nümunə veb saytıdır. Bu və ya digər şəkildə, müəyyən bir pik iştirak üçün nəzərdə tutulmuşdur. Əgər müəyyən bir vaxtda sayta on qat daha çox adam daxil olarsa, server buna görə də bu qədər məlumatı işləyə bilməyəcək və işini dayandıracaq. Və bu anda əlaqələr çox sayda kompüterdən həyata keçiriləcəkdir. Bunlar yuxarıda müzakirə olunan eyni qovşaqlar olacaq.

Aşağıdakı diaqramda necə göründüyünü görək:

Gördüyünüz kimi, haker çox sayda istifadəçi kompüterini nəzarətə götürdü və öz casus proqramını onlara quraşdırdı. Onun sayəsində indi lazım olan hərəkətləri edə bilir. Bizim vəziyyətimizdə bir ddos hücumu həyata keçirmək.

Beləliklə, kompüterdə işləyərkən təhlükəsizlik qaydalarına əməl etməsəniz, virus infeksiyasına məruz qala bilərsiniz. Və kompüterinizin zərərli hərəkətlər etmək üçün ev sahibi olaraq istifadə edilməsi mümkündür.

Sizin üçün lazımlı olacaq: yazıda təhlükəsizliyin bəzi aspektlərini təsvir etdik.

Ancaq bunların necə istifadə ediləcəyi təcavüzkarın hansı seçimi seçməsindən asılıdır.

Ddos hücumlarının təsnifatı

Daxil olan şəxslər aşağıdakı hücum növlərinə cəhd edə bilərlər:

- Bant genişliyi sıxlığı... Şəbəkəyə qoşulan kompüterlərin bir -biri ilə normal ünsiyyət qurması üçün, bağlandıqları ünsiyyət kanalı normal işləməli və xüsusi vəzifələr üçün (məsələn, bant genişliyi) kifayət qədər parametrlər təmin etməlidir. Bu tip hücumlar xüsusi olaraq şəbəkə rabitə kanallarını həddindən artıq yükləməyə yönəlib. Bu, daim əlaqəsiz və ya sistem məlumatları göndərməklə əldə edilir (ping əmri)

- Resurs məhdudiyyəti... Veb saytına çıxışı olan nümunədə yuxarıda bu növü müzakirə etdik. Qeyd etdiyimiz kimi, server məhdud sayda paralel əlaqələri idarə edə bildi. Təcavüzkarın çox sayda eyni vaxtda əlaqəni serverə yönəltməsi lazımdır. Nəticədə server yükün öhdəsindən gəlməyəcək və işini dayandıracaq.

- DNS Server Hücumu... Bu vəziyyətdə, DDOS hücumu da veb saytına girişi dayandırmaq məqsədi daşıyır. Başqa bir seçim, istifadəçini düzgün saytdan saxta bir yerə yönləndirməkdir. Bu şəxsi məlumatların oğurlanması məqsədi ilə edilə bilər. Bu, DNS serverlərinə hücum etmək və IP ünvanlarını saxta olanlarla əvəz etməklə əldə edilir. Buna bir nümunə ilə baxaq. Bir bank, İnternetdə hesablaşmaq üçün veb saytından istifadə edir. İstifadəçinin ora getməsi və plastik kartının məlumatlarını daxil etməsi lazımdır. Bu məlumatı oğurlamaq üçün təcavüzkar eyni tipli bir sayt yaradır və DNS serverlərinə (ad serverlərinə) hücum edir. Bu tədbirin məqsədi, istifadəçinin bankın veb saytına girməyə çalışdığı zaman təcavüzkarın veb saytına yönləndirməkdir. Bu müvəffəqiyyətli olarsa, təhdiddən xəbəri olmayan istifadəçi şəxsi məlumatlarını təcavüzkarın veb saytına daxil edəcək və onlara giriş əldə edəcək.

- Proqram qüsurları... Ən çətin hücum növüdür. Təcavüzkarlar proqram qüsurlarını aşkar edir və sistemi məhv etmək üçün istifadə edirlər. Belə bir ddos hücumu sifariş etmək üçün çoxlu pul xərcləməlisən

Öz-özünə bir DDOS hücumunu necə həyata keçirmək olar

Nümunə olaraq, sizə xüsusi bir proqram istifadə edərək DDOS hücumunun necə həyata keçirilə biləcəyini göstərmək qərarına gəldik.

Başlamaq üçün proqramı bu ünvandan yükləyin. Sonra işə salın. Başlanğıc pəncərəsini görməlisiniz:

Minimum parametrləri etməlisiniz:

- "URL" sütununa hücum etmək istədiyimiz saytın ünvanını yazın

- Sonra "Kilidi aç" düyməsini basırıq - Hədəf qaynağını görəcəyik

- TCP metodunu qoyduq

- Mövzu sayının seçilməsi (Mövzular)

- Sürgüdən istifadə edərək göndərmə sürətini təyin edin

- Bütün parametrlər tamamlandıqda "IMMA CHARGIN MAH LAZER" düyməsini basın.

Budur - hücum başladı. Bir daha təkrar edirəm, bütün hərəkətlər yalnız məlumat məqsədi ilə təqdim olunur.

DDOS hücumlarından necə qorunmaq olar

Yəqin ki, artıq başa düşdünüz ki, bu cür təhlükə çox təhlükəlidir. Bu səbəbdən paylanmış hücumlarla mübarizə və qarşısının alınmasının üsul və prinsiplərini bilmək çox vacibdir.

- Filtrləmə sistemlərinin qurulması sistem idarəçiləri və hosting təminatçıları üçün bir işdir

- DDOS hücumlarına qarşı müdafiə sistemlərinin satın alınması (proqram və hardware sistemləri)

- Firewall və Giriş Nəzarət Siyahılarından (ACL) istifadə etmək - bu tədbir şübhəli trafikin süzülməsi məqsədi daşıyır

- Mövcud mənbələrin artırılması və ixtisar sistemlərinin quraşdırılması

- Qarşılıqlı texniki və hüquqi tədbirlər. Günahkarın cinayət məsuliyyətinə cəlb olunmasına qədər

Məqalə üçün video:

Nəticə

İndi yəqin ki, DDOS hücumlarının bütün təhlükəsini anlayırsınız. Resurslarınızın təhlükəsizliyini təmin etmək məsələlərinə vaxt, səy və pul itirmədən çox məsuliyyətlə yanaşmaq lazımdır. Yaxşı olar ki, ayrı bir mütəxəssisə və ya bütöv bir məlumat təhlükəsizliyi şöbəsinə sahib olun.

Daimi oxucular, fayl PDF formatında olarsa mətni necə düzəldə biləcəyiniz sualını tez -tez verirlər. Cavabı materialda tapa bilərsiniz -

Məlumatlarınızı qorumaq üçün bir çox tədbirlərdən istifadə edə bilərsiniz. Bu variantlardan biri də

Videonuzu onlayn olaraq düzəltmək lazımdırsa, sizin üçün populyar olanlara bir baxış hazırladıq.

Hər şey bizdən toplanırsa, niyə başqa saytlarda məlumat axtarmalıyıq?

Saytdakı hücumlardan, hackdən çox danışırıq, amma DDOS mövzusundan bəhs etməmişik. Bu gün bu vəziyyəti düzəldirik və sizə DDoS hücumlarının təşkili texnologiyaları və haker hücumları üçün tanınmış vasitələr haqqında tam bir baxış təqdim edirik.

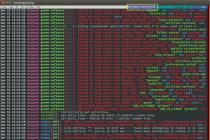

Komandanı işlədərək KALI -də DDOS hücumları üçün mövcud vasitələrin siyahısını görə bilərsiniz:

kali> / usr / share / exploitdb / platforms / windows / dos |

Bu əmr Windows sistemlərinə hücum etmək üçün istismar məlumat bazasını göstərir.

Mövcud Linux DDoS hücum vasitələrinə baxmaq üçün əmri daxil edin:

/ usr / share / exploitdb / platforms / Linux / dos. |

2. LOIC

Aşağı Orbitli İon Topu (LOIC) Aşağı Orbitli İon Topu. Bəlkə də ən populyar DDOS proqramı. Kütləvi ICMP istəkləri, UDP göndərə bilər və bununla da qurbanın serverinə kanalı bağlaya bilər. Ən məşhur LOIC hücumu 2009 -cu ildə Anonim qrup tərəfindən həyata keçirildi və WikiLeaks -in ianə toplama sistemindən ayrılmasının qisası olaraq PayPal, Visa, MasterCard -a qarşı yönəldildi.

LOIC istifadə edərək təşkil edilən hücumlar, İnternet provayderlərinin şəbəkə avadanlıqlarında UDP və ICMP paketlərini bloklamaqla istifadə edilə bilər. LOIC proqramını veb saytında pulsuz olaraq yükləyə bilərsiniz. Bu vasitə Windows -a əsaslanır və onunla işləmək çox sadədir, qurbanın saytlarını göstərin və yalnız bir düyməni basın.

2. HOIC

HOIC, LOIC yaradan eyni komanda tərəfindən Praetox tərəfindən Payback Əməliyyatı zamanı hazırlanmışdır. Əsas fərq, HOIC -in HTTP protokolundan istifadə etməsi və təsadüfi HTTP GET və POST istəkləri göndərmək üçün istifadə etməsidir. Eyni zamanda 256 domenə hücum edə bilir. Saytından yükləyə bilərsiniz.

3. XOIC

XOIC başqa bir çox sadə DDOS vasitədir. İstifadəçinin qurbanın IP ünvanını təyin etməsi, protokolu (HTTP, UDP, ICMP və ya TCP) seçməsi və tətiyi çəkməsi lazımdır! Saytından yükləyə bilərsiniz

5. HULK

6. UDP Flooder

UDP Flooder, bir hədəfə birdən çox UDP paketi göndərmək üçün hazırlanmış bir vasitədir. UDP Flooder, oyunçuları serverdən ayırmaq üçün oyun serverlərinə edilən DDOS hücumlarında tez -tez istifadə olunur. Proqramı buradan yükləmək mümkündür.

7. RUDY

8. ToR Hammer

ToR Hammer işləmək üçün yaradılmışdır təcavüzkarın daha çox anonimliyinə nail olmaq məqsədi ilə şəbəkə... Bu vasitənin problemi TOR şəbəkəsinin olduqca yavaş olmasıdır və beləliklə DDoS hücumunun təsirini azaldır. Bu DDOS proqramını Packet Storm saytlarından və ya yükləyə bilərsiniz.

9. Pyloris

Pyloris, yeni bir yanaşma tətbiq edən başqa bir DDoS vasitəsidir. Təcavüzkarın özünəməxsus HTTP sorğusu yaratmasına imkan verir. Proqram daha sonra bu cür istəklərlə TCP bağlantısını açıq saxlamağa çalışacaq və bununla da serverdəki mövcud əlaqələrin sayını azaldacaq. Serverin bağlantı limiti sona çatanda server artıq əlaqələrə xidmət edə bilməz və sayt əlçatmaz olur. Bu alət saytdan yükləmək üçün pulsuzdur.

10. OWASP Switchblade

Açıq Veb Tətbiq Təhlükəsizliyi Layihəsi (OWASP) və ProactiveRISK İnkişaf etdirmə Aləti Switchblade DoS vasitəsi WEB tətbiqlərinin DDOS hücumlarına qarşı müqavimətini yoxlamaq üçün Üç iş rejiminə malikdir: 1. SSL Half-Open, 2. HTTP Post və 3. Slowloris. OWASP veb saytından nəzərdən keçirmək üçün yükləyə bilərsiniz.

11. DAVOSET

12. GoldenEye HTTP DoS Aləti

13. THC-SSL-DOS

Bu DDOS proqramı (Kali ilə birlikdə gəlir) və İnternet kanalının bant genişliyindən istifadə etməməsi və bir kompüterdən istifadə oluna bilməsi ilə əksər DDOS vasitələrindən fərqlənir. THC-SSL-DOS, SSL protokolunun zəifliyini istifadə edir və hədəf serveri "öldürə" bilir. Əlbəttə ki, bu zəiflik yoxdursa. Proqramı THC veb saytından yükləyə və ya bu vasitənin artıq quraşdırıldığı KALI Linux istifadə edə bilərsiniz.

14. DDOSIM - Layer 7 DDoS emulatoru

Bu araşdırmamızı tamamlayır, amma gələcəkdə blogumuzun səhifələrində DDOS hücumları mövzusuna qayıdacağıq.

DDoS hücumları ilə mübarizə yalnız çətin iş deyil, həm də həyəcanlıdır. Təəccüblü deyil ki, hər bir sistem administratoru ilk növbədə müdafiəni öz -özünə təşkil etməyə çalışır - xüsusən də bu hələ də mümkündür.

Bu çətin işdə sizə kömək etmək və saytınızı hücumlardan qorumaq üçün qısa, əhəmiyyətsiz və universal olmayan bəzi məsləhətlər dərc etmək qərarına gəldik. Verilən reseptlər heç bir hücumla mübarizə aparmağınıza kömək etməyəcək, ancaq sizi təhlükələrin çoxundan xilas edəcək.

Doğru maddələr

Sərt həqiqət budur ki, bir çox saytlar Apache-ni tamamilə öldürən Slowloris hücumundan istifadə edən hər kəs tərəfindən və ya Amazon EC2 buludunda bir dəqiqə ərzində qaldırılan virtual serverlər fermasından istifadə edərək sözdə SYN daşqını təşkil etməklə ləğv edilə bilər. Daxili DDoS-dan qorunmaqla bağlı bütün tövsiyələrimiz aşağıdakı vacib şərtlərə əsaslanır.

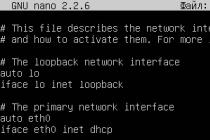

1. Windows Serverdən imtina edin

Təcrübə göstərir ki, Windows -da işləyən bir sayt (2003 və ya 2008 - fərq etməz) DDoS vəziyyətində məhkumdur. Uğursuzluğun səbəbi Windows şəbəkə yığınıdır: çoxlu əlaqə olduqda, server əlbəttə ki, zəif cavab verməyə başlayacaq. Windows Server -in belə vəziyyətlərdə niyə bu qədər iyrənc işlədiyini bilmirik, ancaq bir və ya iki dəfədən çox qarşılaşdıq. Bu səbəbdən, bu məqalədə server Linux -da işləyərkən DDoS hücumlarından qorunma vasitələrinə diqqət yetiriləcəkdir. Nisbətən müasir bir nüvənin şanslı sahibisinizsə (2.6 -dan başlayaraq), iptables və ipset kommunalları (tez IP ünvanlarını əlavə etmək üçün) botları tez bir zamanda qadağan edə biləcəyiniz əsas vasitələr kimi çıxış edəcək. Müvəffəqiyyətin başqa bir açarı, daha sonra danışacağımız düzgün hazırlanmış bir şəbəkə yığınıdır.

2. Apache ilə bölüşün

İkinci vacib şərt Apache -dən imtina etməkdir. Bir saatınız yoxdursa, Apache quraşdırılıb, ən azı önünə bir önbelleğe alma proxy'si qoyun - nginx və ya lighttpd. Apache ", fayllara xidmət etmək olduqca çətindir və daha da pisi, serveri demək olar ki, cib telefonundan yıxmağa imkan verən ən təhlükəli Slowloris hücumuna əsaslı şəkildə (yəni düzəlməz şəkildə) həssasdır. Müxtəlif növ Slowloris ilə mübarizə aparmaq , Apache istifadəçiləri əvvəlcə Anti-slowloris.diff, sonra mod_noloris, sonra mod_antiloris, mod_limitipconn, mod_reqtimeout yaması ilə çıxış etdilər ... Ancaq gecələr rahat yatmaq istəyirsinizsə, Slowloris-ə toxunulmaz bir HTTP serveri götürmək daha asandır. kod arxitekturası səviyyəsi. Buna görə də, bütün digər reseptlərimiz ön hissənin nginx istifadə etdiyi fərziyyəsinə əsaslanır.

DDoS ilə mübarizə

Bəs DDoS daxil olarsa? Ənənəvi özünümüdafiə texnikası, HTTP serverinin günlük faylını oxumaq, grep üçün nümunə yazmaq (bot istəklərini tutmaq) və altına düşənləri qadağan etməkdir. Bu texnika işləyəcək ... əgər şanslısan. İki növ botnet var, hər ikisi də təhlükəlidir, lakin fərqli yollarla. Biri tamamilə anında, digəri isə tədricən gəlir. Birincisi, hər şeyi bir anda öldürür, amma hər şey jurnallarda tamamilə görünür və onları işə salırsan və bütün IP ünvanlarını qadağan edirsənsə, qalib sənsən. İkinci botnet saytı yumşaq və diqqətlə qurur, ancaq 24 saat ərzində qadağan etməli ola bilərsiniz. Hər hansı bir idarəçinin başa düşməsi vacibdir: grep ilə mübarizə aparmağı planlaşdırırsınızsa, hücumla mübarizəyə bir neçə gün ayırmağa hazır olmalısınız. Aşağıda, düşməyin o qədər də ağrımaması üçün samanların vaxtından əvvəl harada yerləşdiriləcəyinə dair məsləhətlər verilmişdir.

3. Testcookie modulundan istifadə edin

Bu məqalənin bəlkə də ən vacib, təsirli və sürətli resepti. DDoS saytınıza gəlirsə, @kyprizel tərəfindən hazırlanan testcookie-nginx modulu geri mübarizə üçün ən təsirli yol ola bilər. Fikir sadədir. Çox vaxt HTTP daşqınlarını tətbiq edən botlar olduqca laldır və HTTP çerezləri və yönləndirmə mexanizmləri yoxdur. Bəzən daha inkişaf etmiş olanlar var - onlar çerezlərdən istifadə edə və yönləndirmələri işlədə bilərlər, amma DoS botu demək olar ki, heç vaxt tam hüquqlu JavaScript mühərriki daşımır (baxmayaraq ki, bu daha çox yayılıb). Testcookie-nginx, L7 DDoS hücumları zamanı lazımsız istəkləri silmək üçün botlar və arxa uç arasında sürətli bir filtr rolunu oynayır. Bu çeklərə nə daxildir? Müştəri HTTP Yönləndirməsini necə həyata keçirəcəyini bilirmi, JavaScript -i dəstəkləyirmi, iddia etdiyi brauzerdirmi (JavaScript hər yerdə fərqlidir və müştəri bunun Firefox olduğunu söyləsə, yoxlaya bilərik). Doğrulama müxtəlif üsullardan istifadə edərək çerezlər vasitəsilə həyata keçirilir:

- Set-Cookie + 301 HTTP Yer yönləndirilməsi;

- "Set-Cookie" + HTML meta yeniləməsindən istifadə edərək yönləndirmə;

- ixtiyari şablon və JavaScript istifadə edə bilərsiniz.

Avtomatik təhlilin qarşısını almaq üçün doğrulama çerezləri AES-128 ilə şifrələnə bilər və daha sonra müştəri tərəfindəki JavaScript-də şifrəsi açıla bilər. Modulun yeni versiyasında, Flash vasitəsilə çerezlər qurmaq mümkün oldu ki, bu da botları təsirli şəkildə təmizləməyə imkan verir (bir qayda olaraq Flash dəstəkləmir), lakin bir çox qanuni istifadəçinin girişini bloklayır ( əslində bütün mobil cihazlar). Testcookie-nginx istifadə etməyə başlamağın son dərəcə asan olması diqqət çəkir. Geliştirici, xüsusən, nginx üçün konfiqurasiya nümunələri ilə (fərqli hücum halları üçün) bir neçə aydın istifadə nümunəsi təqdim edir.

Testcookie -nin üstünlüklərinə əlavə olaraq mənfi cəhətləri də var:

- Googlebot da daxil olmaqla bütün botları kəsir. Testcookie faylını daimi olaraq saxlamağı planlaşdırırsınızsa, axtarış nəticələrindən itmədiyinizə əmin olun;

- Linklər, w3m brauzerləri və bənzəri olan istifadəçilər üçün problemlər yaradır;

- sizi JavaScript ilə tam hüquqlu bir brauzer mühərriki ilə təchiz edilmiş botlardan xilas etmir.

Bir sözlə, testcookie_module universal deyil. Ancaq Java və C #-də ibtidai alət dəstləri kimi bir çox şeydən kömək edir. Beləliklə, təhlükənin bir hissəsini kəsdiniz.

4. Kod 444

Saytın ən çox resurs tələb edən hissəsi tez-tez DDoS'ersin hədəfinə çevrilir. Tipik bir nümunə, verilənlər bazasına qarşı kompleks sorğular yerinə yetirən bir axtarışdır. Təbii ki, kiber cinayətkarlar axtarış sisteminə birdən on minlərlə sorğu yükləməklə bundan istifadə edə bilərlər. Biz nə edə bilərik? Axtarışı müvəqqəti olaraq deaktiv edin. Müştərilər ehtiyac duyduqları məlumatları daxili vasitələrlə axtara bilməsələr də, bütün problemlərin kökünü tapana qədər bütün əsas sayt işlək vəziyyətdə qalacaq. Nginx, əlaqəni bağlamağa və cavab olaraq heç bir şey qaytarmamağa imkan verən standart olmayan 444 kodunu dəstəkləyir:

Məkan / axtarış (qayıt 444;)

Beləliklə, məsələn, URL süzgəcini tez bir zamanda həyata keçirə bilərsiniz. Məkan / axtarış sorğularının yalnız botlardan gəldiyindən əminsinizsə (məsələn, saytınızın heç bir / axtarış bölməsinin olmamasına əsaslanır), ipset paketini serverə quraşdıra və qadağan edə bilərsiniz. sadə bir qabıq skripti olan botlar:

Ipset -N qadağan iphash tail -f access.log | LINE oxuyarkən; echo "$ LINE" | \ cut -d "" "-f3 | cut -d" "-f2 | grep -q 444 && ipset -A ban" $ (L %% *) "; tamamlandı

Günlük fayllarının formatı qeyri-standartdırsa (birləşməmişdirsə) və ya cavab statusundan başqa səbəblərə görə qadağan etməlisinizsə, cut-u adi bir ifadə ilə əvəz etməyiniz lazım ola bilər.

5. Geolokasiya ilə Banim

Qeyri-standart 444 cavab kodu, müştərilərin geolokasiya ilə əməliyyat qadağası üçün də faydalı ola bilər. Narahat olduğunuz bəzi ölkələri ciddi şəkildə məhdudlaşdıra bilərsiniz. Məsələn, Rostov-na-Donudan bir onlayn kamera mağazasının Misirdə bir çox istifadəçisinin olması ehtimalı azdır. Bu çox yaxşı bir yol deyil (açığı, iyrənc), çünki GeoIP məlumatları qeyri -dəqiqdir və Rostovlular bəzən tətildə Misirə uçurlar. Ancaq itirəcək bir şeyiniz yoxdursa, təlimatları izləyin:

- GeoIP modulunu nginx -ə qoşun (wiki.nginx.org/HttpGeoipModule).

- Giriş qeydində coğrafi istinad məlumatlarını göstərin.

- Daha sonra, yuxarıdakı shell skriptini dəyişdirdikdən sonra, nginx -in accesslogunu işə salın və coğrafi olaraq təpiklənmiş müştəriləri qadağaya əlavə edin.

Məsələn, botlar əsasən Çindən olsaydı, bu kömək edə bilər.

6. Sinir şəbəkəsi (PoC)

Nəhayət, PyBrain neyron şəbəkəsini götürən, onu daxil edən və istəkləri təhlil edən habrauser @SaveTheRbtz təcrübəsini təkrarlaya bilərsiniz (habrahabr.ru/post/136237). Metod universal olsa da işləyir :). Ancaq həqiqətən saytınızın içini bilirsinizsə - və bir sistem administratoru olaraq - bilməlisinizsə - o zaman ən faciəli vəziyyətlərdə sinir şəbəkələrinə, təlimlərə və əvvəlcədən toplanmış məlumatlara əsaslanan belə bir alət dəstinin sizə kömək etməsi şansınız var. . Bu vəziyyətdə, DDoS başlamazdan əvvəl access.log -a sahib olmaq çox faydalıdır, çünki qanuni müştərilərin demək olar ki, 100% -ni təsvir edir və buna görə də sinir şəbəkəsini öyrətmək üçün əla bir verilənlər bazasıdır. gözlər.

Problemin diaqnozu

Sayt işləmir - niyə? DDoS və ya proqramçı tərəfindən fərq edilməyən bir mühərrik səhvidir? Fərqi yoxdur. Bu suala cavab axtarmayın. Sitenizin hücum altında ola biləcəyini düşünürsünüzsə, hücumlardan qorunma təmin edən şirkətlərlə əlaqə saxlayın - bir çox DDoS əleyhinə xidmət bağlandıqdan sonra ilk gün pulsuzdur - və simptomlar axtarmaq üçün daha çox vaxt itirməyin. Problemə diqqət yetirin. Bir sayt ləngdirsə və ya ümumiyyətlə açılmırsa, onda bir şey səhvdir və DDoS hücumunun davam etməsindən asılı olmayaraq - bunun səbəbini bir mütəxəssis olaraq başa düşməlisiniz. DDoS hücumu səbəbindən saytının işində çətinlik çəkən bir şirkətin, saytın mühərrikindəki zəif nöqtələri axtarmaq əvəzinə, təcavüzkarları tapmaq və cəzalandırmaq üçün Daxili İşlər Nazirliyinə ifadələr göndərməyə çalışmasının dəfələrlə şahidi olduq. . Belə səhvlər etməyin. Kibercinayətkarlar axtarışı, İnternetin quruluşu və prinsipləri ilə çətinləşən çətin və uzun bir prosesdir və saytın işləməsindəki problem dərhal həll edilməlidir. Texniki mütəxəssislərin sayt performansının aşağı düşməsinə səbəb olanı öyrənməsini istəyin və vəkillər bəyanatı yaza bilərlər.

7. Profiler və ayıklayıcıdan istifadə edin

Ən çox yayılmış veb sayt qurma platforması üçün - PHP + MySQL - darboğazı aşağıdakı vasitələrdən istifadə etməklə tapmaq olar:

- Xdebug profiler, tətbiqin ən çox vaxt sərf etdiyi zəngləri göstərəcək;

- quraşdırılmış APD hata ayıklayıcısı və hata günlüğüne debug çıxışı, bu zənglərin hansı kodla edildiyini anlamanıza kömək edəcək;

- əksər hallarda, it verilənlər bazası sorğularının mürəkkəbliyi və ağırlığı ilə basdırılır. Verilənlər bazası mühərrikinə daxil edilmiş izahlı SQL direktivinin lazımlı olduğu yer budur.

Sayt arxa üstə uzanıbsa və heç nə itirmirsinizsə, şəbəkədən çıxın, qeydlərə baxın, onları oynamağa çalışın. Əks təqdirdə, səhifələri gəzin, bazaya baxın.

Misal PHP üçündür, amma fikir hər hansı bir platforma üçün doğrudur. İstənilən proqramlaşdırma dilində proqram məhsulları yazan bir geliştirici, həm bir ayıklayıcıdan, həm də profilerdən tez istifadə etməyi bacarmalıdır. Əvvəlcədən məşq edin!

8. Səhvləri təhlil edin

Trafik həcmini, serverin cavab müddətini, səhv sayını təhlil edin. Bunun üçün qeydlərə baxın. Nginx -də serverin cavab müddəti jurnalda iki dəyişənlə qeyd olunur: request_time və upstream_response_time. Birincisi, istifadəçi ilə server arasındakı şəbəkə gecikmələri də daxil olmaqla sorğunun ümumi icra müddəti; ikincisi, arxa tərəfin (Apache, php_fpm, uwsgi ...) sorğunu nə qədər müddətə yerinə yetirdiyini bildirir. Upstream_response_time dəyəri çoxlu dinamik məzmunlu və verilənlər bazası ilə aktiv ön ünsiyyətə malik saytlar üçün son dərəcə vacibdir və laqeyd edilməməlidir. Günlük formatı olaraq aşağıdakı konfiqurasiya istifadə edilə bilər:

Log_format xakep_log "$ remote_addr - $ remote_user [$ time_local]" "" $ request "$ status $ body_bytes_sent" "" $ http_referer "" $ http_user_agent "$ request_time \ $ upstream_response_time";

Bu, əlavə edilmiş zamanlama sahələri olan birləşmiş formattır.

9. Saniyədə sorğuların sayını izləyin

Saniyədəki sorğu sayına da baxın. Nginx vəziyyətində, bu dəyəri təxminən aşağıdakı qabıq əmri ilə qiymətləndirə bilərsiniz (ACCESS_LOG dəyişənində birləşmiş formatda nginx sorğu jurnalına gedən yol var):

Yankı $ (($ (fgrep -c "$ (env LC_ALL = C tarixi) [e -poçt qorunur]$ (($ (tarix \ +% s) -60)) +% d /% b /% Y:% H:% M) "" $ ACCESS_LOG ") /60))

Günün bu saatı üçün normal səviyyə ilə müqayisədə saniyədə edilən müraciətlərin sayı həm düşə, həm də arta bilər. Böyük bir botnet gəldikdə böyüyürlər və bir botnet saytın çökməsi nəticəsində qanuni istifadəçilər üçün tamamilə əlçatmaz hala düşərsə yıxılır və botnet statik istəmir, ancaq qanuni istifadəçilər bunu edir. İstəklərin sayının azalması dəqiq statikaya görə müşahidə olunur. Ancaq bu və ya digər şəkildə, göstəricilərdəki ciddi dəyişikliklərdən danışırıq. Bu birdən -birə baş verdikdə - problemi təkbaşına həll etməyə çalışarkən və bunu jurnalda dərhal görmürsənsə, mühərriki tez yoxlamaq və paralel olaraq mütəxəssislərlə əlaqə saxlamaq daha yaxşıdır.

10. tcpdump haqqında unutmayın

Bir çox insanlar tcpdumpun əyləncəli bir diaqnostik vasitə olduğunu unudurlar. Sizə bir neçə nümunə verəcəyəm. 2011 -ci ilin dekabr ayında, Linux nüvəsində SYN və RST TCP seqment bayraqları təyin edildikdə TCP bağlantısı açanda bir səhv aşkar edildi. İlk səhv hesabatı, bu üsulla mənbəyinə hücum edilən Rusiyadan sistem administratoru tərəfindən göndərildi - təcavüzkarlar bütün dünya qarşısında zəiflik haqqında məlumat əldə etdilər. Aydındır ki, belə bir diaqnoz ona kömək etdi. Başqa bir nümunə: nginx -in çox xoş olmayan bir xüsusiyyəti var - yalnız sorğu tam işləndikdən sonra qeydə yazılır. Saytın işləmədiyi, heç bir şeyin işləmədiyi və qeydlərdə heç bir şey olmadığı vəziyyətlər var. Bunun səbəbi, hazırda serveri yükləyən bütün sorğuların hələ tamamlanmamış olmasıdır. Tcpdump burada da kömək edəcək.

O qədər yaxşıdır ki, insanlara hər şeyin yaxşı olduğuna əmin olana qədər ikili protokollardan istifadə etməməyi tövsiyə etdim - axı mətn protokollarını tcpdump ilə düzəltmək asandır, ancaq ikili olanlar istehsal deyil. "Və o qorxuncdur. Birdən çox paketi asanlıqla itirə və istifadəçi tarixinizi korlaya bilər. Çıxışını izləmək rahatdır və əl ilə diaqnostika və qadağalar üçün faydalıdır, amma bunun üzərində kritik bir şey əsaslandırmamağa çalışın. "İstəkləri tutmaq" üçün başqa bir sevimli vasitə - ngrep - standart olaraq iki gigabayt kopyalanmayan yaddaş tələb etməyə çalışır və yalnız bundan sonra tələblərini azaltmağa başlayır.

11. Hücum ya yox?

Bir DDoS hücumunu, məsələn, bir reklam kampaniyasının təsirindən necə ayırmaq olar? Bu sual gülünc görünə bilər, amma mövzu heç də çətin deyil. Çox maraqlı hallar var. Bəzi yaxşı adamlar, önbelleği gərginləşdirdikdə və yaxşıca yıxdıqda, sayt bir neçə gün xəstələndi. Məlum oldu ki, bir neçə ay ərzində bu sayt bəzi Almanlar tərəfindən sakitcə datamine edilmiş və saytın səhifəsinin önbelleğe alınmasının optimallaşdırılmasından əvvəl bütün şəkilləri olan bu Almanlar uzun müddət yüklənmişdir. Səhifə dərhal önbellekten tükənməyə başlayanda heç bir fasiləsi olmayan bot da onları dərhal toplamağa başladı. Çətindi. Vəziyyət xüsusilə çətindir, çünki özünüz ayarı dəyişdirmisinizsə (önbelleğe alınma) və sayt bundan sonra işləməyi dayandırdısa, sizin və müdirinizin fikrincə kim günahkardır? Tam olaraq. İstəklərin sayında kəskin bir artım görürsünüzsə, məsələn Google Analytics -də hansı səhifələrə kimin gəldiyini görün.

Veb serveri tənzimləmək

Başqa hansı əsas məqamlar var? Əlbəttə ki, standart nginx qoyub yaxşı olacağınıza ümid edə bilərsiniz. Ancaq, heç vaxt yaxşı olmur. Buna görə, hər hansı bir serverin idarəçisi nginx-in incə tənzimlənməsi və tənzimlənməsi üçün çox vaxt ayırmalıdır.

12. Nginx -də mənbələrin (tampon ölçülərinin) məhdudlaşdırılması

İlk növbədə nəyi xatırlamalısınız? Hər bir mənbənin həddi var. Bu, ilk növbədə RAM -a aiddir. Buna görə başlıqların və istifadə olunan bütün buferlərin ölçüləri müştəri və bütövlükdə server üçün uyğun dəyərlərlə məhdudlaşdırılmalıdır. Nginx konfiqurasiyasında qeydiyyatdan keçməlidirlər.

- müştəri_başlığı_buferi_ölçüsü_ _ Müştəri sorğusunun başlığını oxumaq üçün buferin ölçüsünü təyin edir. Əgər sorğu sətri və ya sorğu başlığı sahəsi bu tampona tam uyğun gəlmirsə, large_client_header_buffers direktivi ilə müəyyən edilmiş daha böyük tamponlar ayrılır.

- böyük_client_header_buferlər Böyük bir müştəri istəyi başlığını oxumaq üçün buferlərin maksimum sayını və ölçüsünü təyin edir.

- client_body_buffer_size Müştərinin sorğu gövdəsini oxumaq üçün buferin ölçüsünü təyin edir. İstək orqanı göstərilən tampondan daha böyükdürsə, bütün sorğu orqanı və ya yalnız bir hissəsi müvəqqəti bir fayla yazılır.

- müştəri_max_kimi_ ölçüsüİstək başlığının Məzmun-Uzunluq sahəsində göstərildiyi kimi icazə verilən maksimum müştəri istəyinin bədən ölçüsünü təyin edir. Ölçü göstərilən ölçüdən böyükdürsə, 413 xətası (Çox böyük İstək Sahəsi) müştəriyə qaytarılır.

13. Nginx -də vaxt aşımlarını konfiqurasiya etmək

Zaman da bir qaynaqdır. Buna görə, növbəti vacib addım, nginx parametrlərində diqqətlə qeydiyyatdan keçmək üçün çox vacib olan bütün vaxt aşımlarını təyin etmək olmalıdır.

- reset_timedout_connection aktivdir; FIN-WAIT mərhələsində qalmış prizlərlə mübarizə aparmağa kömək edir.

- client_header_timeout Müştəri istək başlığını oxuyarkən bir fasilə təyin edir.

- müştəri_kimi_tutması Müştərinin sorğu gövdəsini oxuyarkən bir fasilə təyin edir.

- keepalive_timeout Müştəri ilə canlı əlaqənin server tərəfindən bağlanmayacağı zaman aşımını təyin edir. Bir çox insan burada böyük dəyərlər təyin etməkdən qorxur, amma bu qorxunun haqlı olub -olmadığını bilmirik. İsteğe bağlı olaraq, Keep-Alive HTTP başlığında bir zaman aşımı dəyəri təyin edə bilərsiniz, ancaq Internet Explorer bu dəyəri görməməzliyi ilə məşhurdur.

- send_timeout Müştəriyə cavab göndərmək üçün zaman aşımını təyin edir. Bu müddətdən sonra müştəri heç bir şeyi qəbul etmirsə, əlaqə bağlanacaq.

Sual olunur: tamponların və zaman aşımlarının hansı parametrləri düzgündür? Burada universal bir resept yoxdur, hər vəziyyətdə fərqlidir. Ancaq sübut edilmiş bir yanaşma var. Saytın səmərəli vəziyyətdə (sülh dövründə) qaldığı minimum dəyərləri təyin etmək lazımdır, yəni səhifələr verilir və sorğular işlənir. Bu, yalnız masaüstü kompüterlərdən və mobil cihazlardan yoxlanılaraq müəyyən edilir. Hər bir parametrin dəyərlərini tapmaq üçün alqoritm (tampon ölçüsü və ya zaman aşımı):

- Parametrin riyazi olaraq minimum dəyərini təyin edirik.

- Saytın sınaq işinə başlayırıq.

- Saytın bütün funksiyaları problemsiz işləyirsə, parametr təyin olunur. Əks təqdirdə, parametrin dəyərini artırırıq və 2 -ci addıma keçirik.

- Parametr dəyəri hətta standart dəyərdən artıqdırsa, bu inkişaf qrupunda müzakirə üçün bir səbəbdir.

Bəzi hallarda, bu parametrlərə yenidən baxılması saytın yenidən işlənməsinə / yenidən dizaynına səbəb olmalıdır. Məsələn, sayt üç dəqiqəlik AJAX uzun sorğu sorğuları olmadan işləmirsə, zaman aşımını artırmaq lazım deyil, uzun sorğunu başqa bir şeylə əvəz etmək lazımdır - üç dəqiqə ərzində sorğulara asılmış 20 min maşınlıq bir botnet orta ucuz serveri asanlıqla öldürün.

14. Nginx -də əlaqələrin məhdudlaşdırılması (limit_conn və limit_req)

Nginx ayrıca əlaqələri, istəkləri və s. Sitenizin müəyyən bir hissəsinin necə davranacağından əmin deyilsinizsə, ideal olaraq onu sınamalı, neçə istəyə tab gətirəcəyini başa düşməlisiniz və bunu nginx konfiqurasiyasında yazmalısınız. Sayt aşağı düşdüyü və gəlib onu qaldıra biləcəyiniz bir şeydir. Və tamamilə fərqli bir məsələ - o qədər yatanda ki, server mübadilə etdi. Bu vəziyyətdə, zəfərlə dönməsini gözləməkdənsə, yenidən başlatmaq çox vaxt daha asandır.

Saytın özünü izah edən adları / yükləmə və / axtarış bölmələri olduğunu düşünək. Bunu edərkən biz:

- botların (və ya həddindən artıq qeyrətli rekursiv yükləmə menecerləri olan insanların) yükləmələri ilə TCP əlaqələri cədvəlini bağlamasını istəmirik;

- Botların (və ya sahibsiz axtarış motoru tarayıcılarının) çoxsaylı axtarış sorğuları ilə DBMS -in hesablama mənbələrini tükətməsini istəmirik.

Bu məqsədlər üçün aşağıdakı konfiqurasiya uyğun olacaq:

Http (limit_conn_zone $ binary_remote_addr zone = download_c: 10m; limit_req_zone $ binary_remote_addr zone = search_r: 10m \ rate = 1r / s; server (location / download / (limit_conn download_c 1; # Other location configuration) location / search / (limit_req zone searchr) burst = 5; # Digər konfiqurasiya yeri)))

Bahalı skriptlərin yerləşdiyi yerlər üçün limit_conn və limit_req məhdudiyyətlərinin təyin edilməsi ümumiyyətlə birbaşa məntiqlidir (nümunə bir axtarış göstərir və bu təsadüf deyil). Məhdudiyyətlər yük testi, reqressiya testi və sağlam düşüncənin nəticələrinə əsasən seçilməlidir.

Misalda 10m parametrə diqqət yetirin. Bu limiti hesablamaq üçün buferi 10 meqabayt olan və artıq meqabayt olmayan bir lüğət ayrılacaq deməkdir. Bu konfiqurasiyada 320.000 TCP sessiyasını izləyəcək. İşğal edilmiş yaddaşı optimallaşdırmaq üçün, $ binary_remote_addr dəyişənliyi istifadəçinin IP ünvanını ikili formada ehtiva edən və adi $ remote_addr simli dəyişənindən daha az yaddaşa malik olan lüğətdə açar kimi istifadə olunur. Limit_req_zone direktivinin ikinci parametri yalnız IP deyil, həm də bu kontekstdə mövcud olan hər hansı digər nginx dəyişən ola bilər - məsələn, daha yumşaq bir proxy rejimi təmin etmək istəmədiyiniz halda. $ binary_remote_addr $ http_user_agent və ya $ binary_remote_addr $ http_cookie_myc00kiez istifadə edin - ancaq bu cür konstruksiyaları ehtiyatla istifadə edin, çünki 32 -bitli $ binary_remote_addr -dan fərqli olaraq bu dəyişənlər daha uzun ola bilər və elan etdiyiniz "10m" birdən bitə bilər.

DDoS Trendləri

- Şəbəkəyə və nəqliyyat qatlarına hücumların gücü artmaqda davam edir. Orta SYN daşqın hücum potensialı artıq saniyədə 10 milyon pakete çatdı.

- Son vaxtlar DNS hücumlarına böyük tələbat var. Saxta mənbə IP ünvanları olan etibarlı DNS sorğuları ilə UDP daşqını, tətbiq edilməsi ən asan və hücumlara qarşı durmaq çətindir. Bir çox böyük Rusiya şirkəti (hosting şirkətləri də daxil olmaqla) son vaxtlar DNS serverlərinə edilən hücumlar nəticəsində problemlər yaşayır. Bu cür hücumlar nə qədər çox olarsa, gücü də o qədər artar.

- Xarici xüsusiyyətlərinə görə, əksər botnetlər mərkəzdən yox, həmyaşıdlar şəbəkəsi vasitəsilə idarə olunur. Bu, kiber cinayətkarlara botnetin hərəkətlərini vaxtında sinxronizasiya etmək imkanı verir - əgər əvvəllər idarəetmə əmrləri 5000 maşınlıq bir botnet üzərində on dəqiqələrdə paylanılırdısa, indi yalnız saniyə çəkir və saytınız birdən -birə 100 qat artımla qarşılaşa bilər. sorğu sayında.

- JavaScript ilə tam hüquqlu bir brauzer mühərriki ilə təchiz edilmiş botların payı hələ də azdır, lakin daim artır. Belə bir hücumu daxili doğaçlama vasitələri ilə dəf etmək daha çətindir, buna görə də Samodelkins bu tendensiyanı qorxu ilə izləməlidir.

OS -nin hazırlanması

Nginx-in dəqiq tənzimlənməsinə əlavə olaraq, sistemin şəbəkə yığın parametrlərinə diqqət yetirməlisiniz. Ən azından özünüzü kiçik bir SYN daşqın hücumundan qorumaq üçün dərhal net.ipv4.tcp_syncookies -i sysctl -ə daxil edin.

15. Nüvənin tənzimlənməsi

Fasilə və yaddaş üçün yenidən şəbəkə hissəsinin (kernel) daha inkişaf etmiş parametrlərinə diqqət yetirin. Daha vacib və daha az əhəmiyyətli olanlar var. Əvvəlcə diqqət yetirməlisiniz:

- net.ipv4.tcp_fin_timeout Soketin FIN-WAIT-2 TCP mərhələsində keçirəcəyi vaxt (FIN / ACK seqmentini gözləyir).

- net.ipv4.tcp _ (, r, w) mem TCP yuvasının ölçüsü tampon qəbul edir. Üç dəyər: minimum, standart və maksimum.

- net.core. (r, w) mem_max TCP olmayan buferlər üçün də belədir.

100 Mbit / s bağlantı ilə, varsayılanlar hələ də yaxşıdır; ancaq saniyədə ən az gigabitiniz varsa, belə bir şeydən istifadə etmək daha yaxşıdır:

Sysctl -w net.core.rmem_max = 8388608 sysctl -w net.core.wmem_max = 8388608 sysctl -w net.ipv4.tcp_rmem = "4096 87380 8388608" sysctl -w net.ipv4.tcp_wm_8m .tcp_rmem = "4096 87380 8388608" sysctl -w net.ipv4.tcp_wmem_max. w net.ipv4.tcp_fin_timeout = 10

16. Reviziya / proc / sys / net / **

/ Proc / sys / net / ** dakı bütün variantları araşdırmaq idealdır. Varsayılanlardan nə ilə fərqləndiyini görməliyik və nə qədər adekvat şəkildə ifşa olunduğunu anlamalıyıq. Nəzarətindəki İnternet xidmətinin işini başa düşən və onu optimallaşdırmaq istəyən bir Linux geliştiricisi (və ya sistem idarəçisi), kernel şəbəkə yığınının bütün parametrlərinin sənədlərini maraqla oxumalıdır. Ola bilsin ki, orada yalnız saytı müdaxilələrdən qorumağa deyil, həm də işini sürətləndirməyə kömək edəcək saytı üçün xüsusi dəyişənlər tapacaq.

Qorxma!

Hər gün uğurlu DDoS hücumları e-ticarəti söndürür, medianı sarsıdır, ən böyük ödəniş sistemlərini bir zərbə ilə sıradan çıxarır. Milyonlarla İnternet istifadəçisi kritik məlumatlara çıxışını itirir. Təhlükə təcili olduğu üçün onu tam silahlı qarşılamalısınız. Ev tapşırığını edin, qorxmayın və başınızı soyuq saxlayın. Saytınızda DDoS hücumu ilə üzləşən ilk və ya sonuncu şəxs deyilsiniz və hücumun nəticələrini minimuma endirmək sizin biliyiniz və sağlam düşüncənizi rəhbər tutmaqdır.